Tehdit aktörleri, Sonicwall ve Microsoft Tehdit İstihbaratı (MSTIC) arasındaki ortaklık yoluyla keşfedilen karmaşık bir siber saldırıda Sonicwall’un SSL VPN NetExtender uygulamasının kötü niyetli, değiştirilmiş bir versiyonunu yaydığı keşfedildi.

Uzak kullanıcılar için kritik bir araç olan NetExtender, kurumsal ağlara güvenli bağlantıları kolaylaştırarak, yerel bir ağda olduğu gibi uygulamalara, dosya aktarımlarına ve ağ kaynaklarına sorunsuz erişim sağlıyor.

Aldatıcı kampanya uzaktan erişim yazılımını hedefler

Bununla birlikte, bu aldatıcı kampanya, NetExtender sürüm 10.3.2.27’nin Trojanize bir varyantına ev sahipliği yapıyor.

.png

)

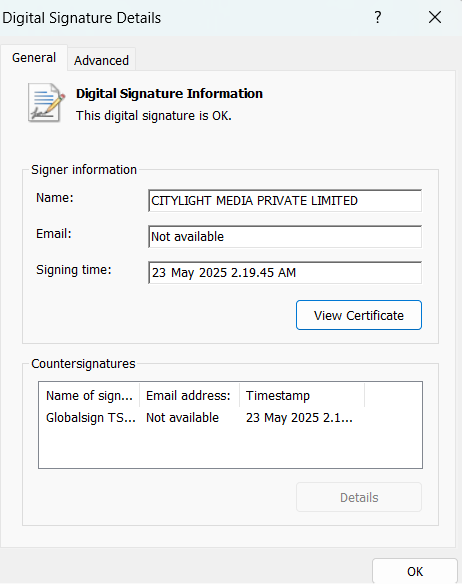

“Citylight Media Private Limited” tarafından dijital olarak imzalanan yükleyici, her iki Sonicwall (GAV: sahte-netextender [Trojan]) ve Microsoft Defender Antivirus (Trojanspy: Win32/Silentroute.A).

Teknik karmaşıklıklara giren tehdit aktörleri, NetExtender yükleyicisinin iki temel bileşeni ile kurcaladı: neservice.exe ve netExtender.exe.

NetExtender uygulamasını çalıştırmaktan sorumlu Windows hizmeti olan Neservice.exe, ilişkili bileşenlerin dijital sertifikalarını doğrulamak için bir işlev içerir.

Kötü niyetli sürümde, bu doğrulama mekanizması, programın sertifika özgünlüğüne bakılmaksızın yürütülmesini sağlayarak kontrolleri atlamaya kasıtlı olarak yamalanmıştır.

Bu kurcalama, tehlikeye atılan yazılımın kurulum sırasında erken algılamadan kaçmasına izin verir.

Kötü niyetli değişikliklerin teknik dökümü

Bu arada, netExtender.exe, 8080 bağlantı noktası üzerinden IP adresi 132.196.198.163’teki bir uzak sunucuya kullanıcı adları, parolalar ve etki alanı ayrıntılarını içeren hassas VPN yapılandırma verilerini eklemek için tasarlanmış ek kötü amaçlı kodlarla enjekte edilmiştir.

Bu veri hırsızlığı, bir kullanıcı kimlik bilgilerini girer girmez tetiklenir ve “Bağlan” düğmesini tıklarken, şanzımandan önce kötü amaçlı yazılım tarafından özel doğrulama geçiren çalınan bilgilerle.

Bu saldırının sonuçları şiddetlidir, çünkü tehlikeye atılan VPN kimlik bilgileri, saldırganlara kurumsal ağlara yetkisiz erişim sağlayabilir, potansiyel olarak veri ihlallerine, yanal harekete ve daha fazla sömürüye yol açabilir.

Bu kampanyayı özellikle sinsi yapan şey, sahte yükleyicinin meşru yazılıma yakın görünümüdür ve kullanıcıların Ruse’a kurban olma olasılığını artırır.

Sonicwall ve Microsoft, kimliğe bürünen web sitelerini sökmek için çalışarak ve kötü amaçlı yükleyici tarafından kullanılan hileli dijital sertifikayı iptal ederek hızlı bir şekilde yanıt verdiler.

Proaktif önlemleri, bu tehdidi birden çok katmanda engellemek için güvenlik çözümlerinde algılama mekanizmalarının dağıtılmasını içerir.

Bu tür saldırılara karşı korunmak için kullanıcıların çok dikkatli olması ve sonicwall uygulamalarını sadece güvenilir kaynaklardan, yani Sonicwall.com veya mysonicwall.com’dan indirmeleri istenir.

Sonicwall’un gerçek zamanlı derin bellek muayenesi (RTDMI ™) ve yönetilen güvenlik hizmetleri ile yakalama ATP’si, bu tehdidi tanımlamak ve etkisiz hale getirmek için donanımlıdır ve güncellenmiş güvenlik araçlarından yararlanmanın önemini vurgulamaktadır.

Siber rakipler güvenilir yazılımları hain amaçlar için kullanmaya devam ettikçe, bu olay gelişen tehdit manzarasının ve yazılım edinme ve ağ güvenlik uygulamalarında kritik olan kritik ihtiyacı hatırlatıyor.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer |

|---|---|

| SHA256 (yükleyici) | D883C067F00E0F964367D83FF7BC5A218151DF600B1891B50A4ED513364 |

| SHA256 (Neservice.exe) | 71110e641b6002f23f17ca64ded64d985579e2774d72bcf3fdbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb |

| SHA256 (NetExtender.exe) | E30793412D9AAA49FFE0DBAAF834B6EF6600541ABEA418B274290447CA2E168B |

| Ağ (IP Adresi) | 132.196.198.163 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin