Tehdit aktörleri, Disney’in dahili Slack sohbetlerindeki 1,1 TB’lık veriyi etkileyen büyük bir veri ihlalinin sorumluluğunu üstlendi.

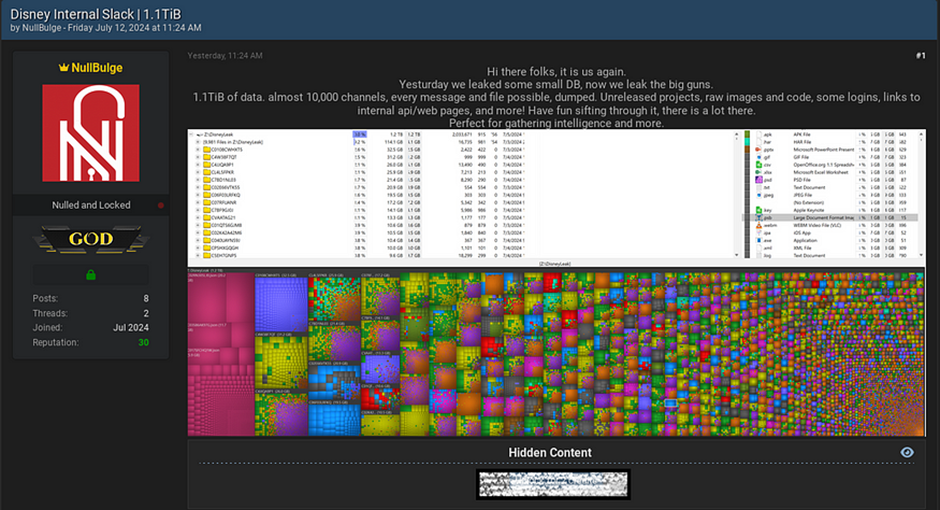

İlk olarak 12 Temmuz’da NullBulge isimli bir hacktivist tarafından karanlık web forumunda bildirilen ihlal, siber güvenlik topluluğunda yankı uyandırdı ve kurumsal iletişim platformlarının güvenliği konusunda endişelere yol açtı.

Yukarıda gösterilen orijinal gönderide, sızdırılan veritabanının yaklaşık 10.000 kanala ait her mesajı ve dosyayı içerdiği ayrıntılı olarak belirtiliyordu.

Verilerin, yayınlanmamış projeler, ham görseller, kodlar, oturum açma bilgileri ve dahili API’lere bağlantılar içerdiği iddia ediliyor.

NullBulge’a göre ihlal, Club Penguin hayranlarının tam bir ay önce Disney’in kurumsal sunucularına girmesi sonucu meydana geldi.

NullBulge, “Misyonumuz, sanatçılardan yapılan hırsızlığın azaltılmasını sağlayacak yollar yürürlüğe koymak ve yaratıcılar için adil ve sürdürülebilir bir ekosistemi teşvik etmektir. Saldırılarımız kötü niyetli değil, hırsızlık yaparken yakalananları cezalandırmak içindir. Büyük ve küçük hırsızlıklar aynı kaderi paylaşır. İçeriği nereden aldığınıza dikkat edin, çünkü dijital çağda sanatçıların haklarını ve geçim kaynaklarını koruyan çözümler geliştirmek ve uygulamak için yorulmadan çalışacağız.” iddiasında bulunuyor.

Are you from SOC/DFIR Teams? - Sign up for a free ANY.RUN account! to Analyse Advanced Malware Files

“Şimdi Büyük Silahları Sızdırıyoruz”

Tehdit aktörleri ihlalin ölçeği hakkında seslerini yükselttiler. Gönderilerinde, “Şimdi büyük silahları sızdırıyoruz” ifadesi yer aldı ve bu, veri sızıntısının 2,6 GB olarak tahmin edilmesinin büyük ölçüde hafife alındığını gösteriyordu.

Gerçekte ihlalin boyutu 1,1 TB olup, ilk düşünülenden çok daha büyük ve daha zararlıdır.

Bu ifşa, çeşitli karanlık web forumlarında bir hareketliliğe yol açtı ve aşağıda gösterilen gönderiye benzer daha fazla gönderi ortaya çıktı; bu da verilerin karanlık web topluluğu içinde çoktan yaygınlaştığını gösteriyor.

Cyber Press araştırmacıları, AmericanExpress.com, T-Mobile, Mailchimp, OpenAI, Namecheap ve diğerleri gibi çeşitli platformlara ait yönetici kullanıcı adı ve şifresini düz metin olarak içeren bir Excel belgesi keşfetti.

Disney’in kurumsal sunucularına yapılan ilk ihlalin, Club Penguin hayran topluluğuyla ilişkili kişiler tarafından gerçekleştirildiği bildirildi. Bir zamanlar Disney’e ait olan popüler bir çevrimiçi oyun olan Club Penguin’in, bazıları gelişmiş teknik becerilere sahip olabilen özel bir hayran kitlesi vardır.

Saldırganlar Disney’in kurumsal sunucularına erişim sağladıktan sonra Slack de dahil olmak üzere şirketin dahili iletişim sistemlerine sızmayı başardılar.

İddia edilen veritabanında dosyalar, yayınlanmamış projeler, ham görseller, kodlar, oturum açma bilgileri ve dahili API’lere bağlantılar yer alıyor.

Saldırganlar bu verilere erişmek için çeşitli yöntemler kullanmış olabilir:

- Kimlik Hırsızlığı: Saldırganlar, kimlik avı saldırıları yoluyla veya zayıf parola politikalarından yararlanarak oturum açma kimlik bilgilerini çalmış olabilir.

- API Güvenlik Açıklarından Yararlanma: Slack API’leri, düzgün bir şekilde güvence altına alınmazlarsa, saldırganların dahili verilere erişmesi için bir geçit olabilir. Saldırganlar bu tür güvenlik açıklarını bulmuş ve kullanmış olabilir.

- Yanal Hareket: Saldırganlar, ilk erişimi elde ettikten sonra, Slack kanallarından veri bulup çıkarmak için Disney’in ağında yatay olarak hareket edebilirlerdi.

Siber güvenlik uzmanları, gelecekte benzer ihlallerin yaşanmaması için şirketleri, özellikle Slack gibi iç iletişim araçlarında güvenlik önlemlerini artırmaya çağırıyor.

Disney, ihlalle ilgili henüz resmi bir açıklama yapmadı.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo