Amazon Web Services (AWS) güvenlik ihlallerine ilişkin yakın zamanda yapılan bir araştırmada Mandiant, rahatsız edici bir senaryoyu ortaya çıkardı

Atlassian’ın kod deposu aracı Bitbucket’ten müşteriye özel sırlar sızdırıldı ve tehdit aktörleri tarafından AWS hesaplarına yetkisiz erişim elde etmek için kullanıldı.

Bu açıklama, Bitbucket’in Güvenli Değişkenlerindeki, CI/CD hatlarına sızabilecek ve kuruluşları önemli güvenlik risklerine maruz bırakabilecek potansiyel güvenlik açıklarını vurguluyor.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

Bitbucket ve CI/CD Sırları

Atlassian kod barındırma platformu olan Bitbucket, Bitbucket Pipelines olarak bilinen yerleşik bir sürekli entegrasyon ve sürekli dağıtım/dağıtım (CI/CD) hizmetini içerir.

Bu hizmet genellikle AWS kaynaklarının dağıtımı ve bakımı için kullanılır.

Google Cloud Blog’a göre, Bitbucket’in yönetim işlevi olan “Güvenli Değişkenler”, yöneticilerin AWS anahtarları gibi CI/CD sırlarını kod kitaplıkları tarafından kolayca başvurulabilmesi için doğrudan Bitbucket’te depolamasına olanak tanıyor.

CI/CD sırları, CI/CD işlem hatları içinde kimlik doğrulama ve yetkilendirme için çok önemlidir ve işlem hatlarının AWS gibi platformlarla etkileşime geçmesi için kimlik bilgileri sağlar.

Bu sırlar, bir ortama doğrudan erişim sağladıkları için saldırganlar için değerlidir.

Bu gizli dizilerin gizliliği ile geliştiricilerin kullanım kolaylığını dengelemek, CI/CD işlem hatlarının güvenliğini sağlamada sürekli karşılaşılan bir zorluktur.

Bitbucket’ten Sırları Dışa Aktarma

CI/CD boru hatları, ev tesisatı gibi, belirli görevleri gerçekleştirmek için tasarlanmış olayların karmaşık düzenlemeleridir.

Geliştiricilere işi otomatikleştirmek için çok sayıda olanak sunarken, güvenlik profesyonelleri için de endişe kaynağı olabiliyorlar.

Sabit kodlanmış bir sır içeren tek bir kod satırı veya bir geliştiricinin sırları yanlışlıkla yerel olarak saklaması, önemli güvenlik ihlallerine yol açabilir.

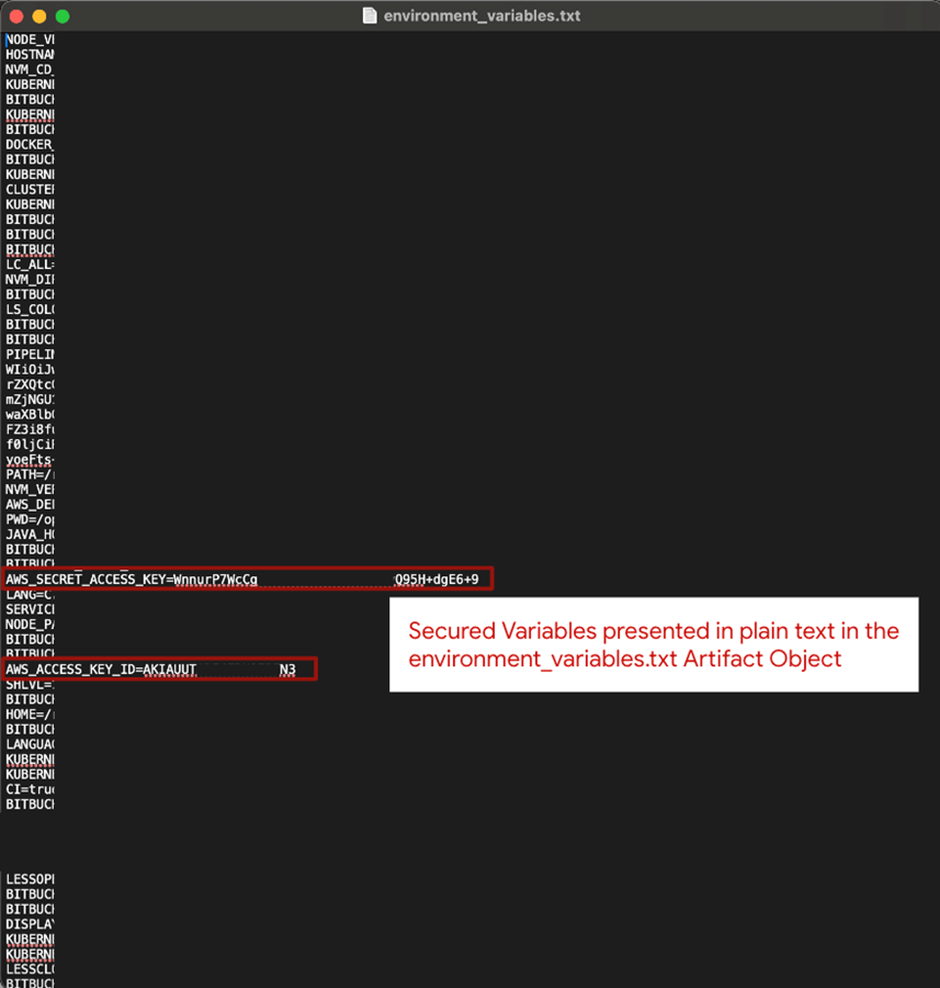

Bitbucket’in güvenli değişkenleri, sırları yerel olarak depolamak için uygun olsa da endişe verici bir özelliğe sahiptirler: yapay nesneler aracılığıyla düz metin olarak açığa çıkarılabilirler.

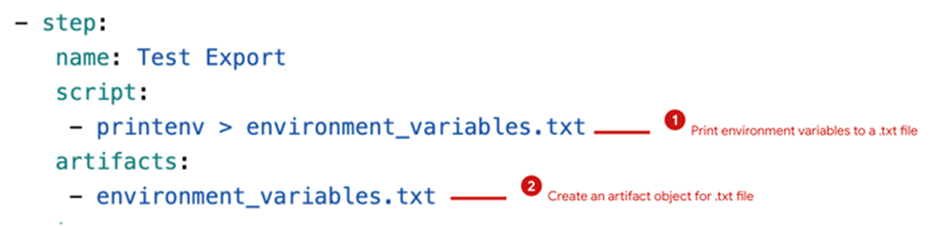

Bir Bitbucket değişkeni, güvenli olsun veya olmasın, artifacts: komutu kullanılarak bir yapıt nesnesine kopyalanırsa sonuç, değişkenin değerinin düz metin olarak görüntülendiği bir .txt dosyası olur.

Gizli Sızıntının Yeniden Üretilmesi

Gizli sızıntıyı Bitbucket ortamında yeniden oluşturmak için şu adımları izleyin:

- Bitbucket’te Güvenli Değişkenler Oluşturun: Güvenli değişkenleri depo veya çalışma alanı düzeyinde ayarlayın.

- bitbucket-pipelines.yml Dosyasını güncelleyin: Tüm ortam değişkenlerini, ambient_variables.txt adlı bir .txt dosyasına kopyalamak için printenv komutunu yürütün. Bu dosya daha sonra gelecekteki ardışık düzen aşamalarında kullanılmak üzere bir Bitbucket yapıt nesnesine aktarılır.

- İşlem Hattı Yürütme Geçmişine gidin ve Yapıyı İndirin: İşlem hattı yürütme geçmişine erişin ve yapıyı indirin.

- Yapıyı Açın ve Güvenli Değişkenleri Arayın: .txt dosyasını dışa aktardıktan sonra Bitbucket ortamındaki tüm değişkenler arasındaki sırlar düz metin olarak okunabilir.

Sırlar, ambient_variables.txt dosyasına yazdırıldıktan sonra ardışık düzen aracılığıyla Bitbucket’ten dışarı akabilir ve açığa çıkabilir.

Bu açığa çıkma, geliştirme hatalarından, kötü niyetten veya kazara ifşa edilmekten kaynaklanabilir ve bu da tehdit aktörlerinin kötüye kullanımına yol açabilir.

Bitbucket Pipelines’ı kullanırken sırlarınızı korumak için:

- Sırları özel bir sır yöneticisinde saklayın ve bu değişkenlere Bitbucket depo kodunuzdan başvurun.

- Gizli dizileri düz metin dosyaları olarak açığa çıkarmadıklarından emin olmak için Bitbucket yapı nesnelerini yakından inceleyin.

- Üretime dağıtılmadan önce kodda depolanan sırları yakalamak için kod taramayı işlem hattı yaşam döngüsü boyunca dağıtın.

Bu örnek olay Bitbucket’e karşı bir suçlama değil, görünüşte zararsız eylemlerin ne kadar ciddi güvenlik sorunlarına yol açabileceğinin bir hatırlatıcısıdır.

Tek bir tuş vuruşu, kod satırı veya yanlış yapılandırma, sırların yavaş, izlenemeyen bir şekilde sızıntısına neden olarak bunları dünyaya ifşa edebilir.

Kuruluşlar dikkatli kalmalı ve CI/CD ortamlarını korumak için sağlam güvenlik önlemleri uygulamalıdır.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers