Akademik araştırmacılar, Intel’in SGX ve TDX’i ve AMD’nin SEV-SNP’si gibi bir sistemin son derece güvenli alanı olan CPU’daki güvenilir yürütme ortamından sırların çıkarılmasına olanak tanıyan TEE.Fail adlı bir yan kanal saldırısı geliştirdi.

Yöntem, DDR5 sistemlerine bilgisayar meraklıları tarafından 1.000 dolardan daha düşük bir maliyetle başarıyla gerçekleştirilebilecek bir bellek veri yolu müdahalesi saldırısıdır.

Güvenilir Yürütme Ortamları (TEE’ler), ana işlemci içindeki, kimlik doğrulama ve yetkilendirme için kullanılan şifreleme anahtarları gibi hassas verilerin gizliliğini ve bütünlüğünü sağlayan “gizli bilgi işlem” donanımıdır.

Bu ortam işletim sisteminden yalıtılmıştır ve kod ve verilerin güvenli bir şekilde çalışabileceği korumalı bellek bölgeleri oluşturur.

Georgia Tech ve Purdue Üniversitesi’nden araştırmacılar, Intel SGX, Intel TDX ve AMD SEV-SNP’nin modern uygulamalarının, son nesillerdeki mimari değiş tokuşlar nedeniyle artık reklamı yapıldığı kadar güvenli olmadığını belirtiyor.

Özellikle TEE’ler, deterministik AES-XTS bellek şifrelemesini benimseyen ve performans ve ölçeklenebilirlik adına bellek bütünlüğünü ve tekrar oynatma korumalarını ortadan kaldıran DDR5 belleği kullanarak istemci CPU’larından sunucu sınıfı donanıma geçti.

Deneyleri, anahtar çıkarma ve tasdik sahteciliği için bu zayıflıklardan faydalanmanın mümkün olduğunu doğruladı. TEE.Fail, WireTap ve BatteringRAM gibi önceki DDR4 çalışmalarını genişleten ilk DDR5 tabanlı şifreli metin saldırısıdır.

Saldırı ve etkileri

Saldırı, hedefe fiziksel erişimin yanı sıra Çekirdek sürücüsü değişikliği için kök düzeyinde ayrıcalıklar gerektirir, ancak çip düzeyinde uzmanlık gerektirmez.

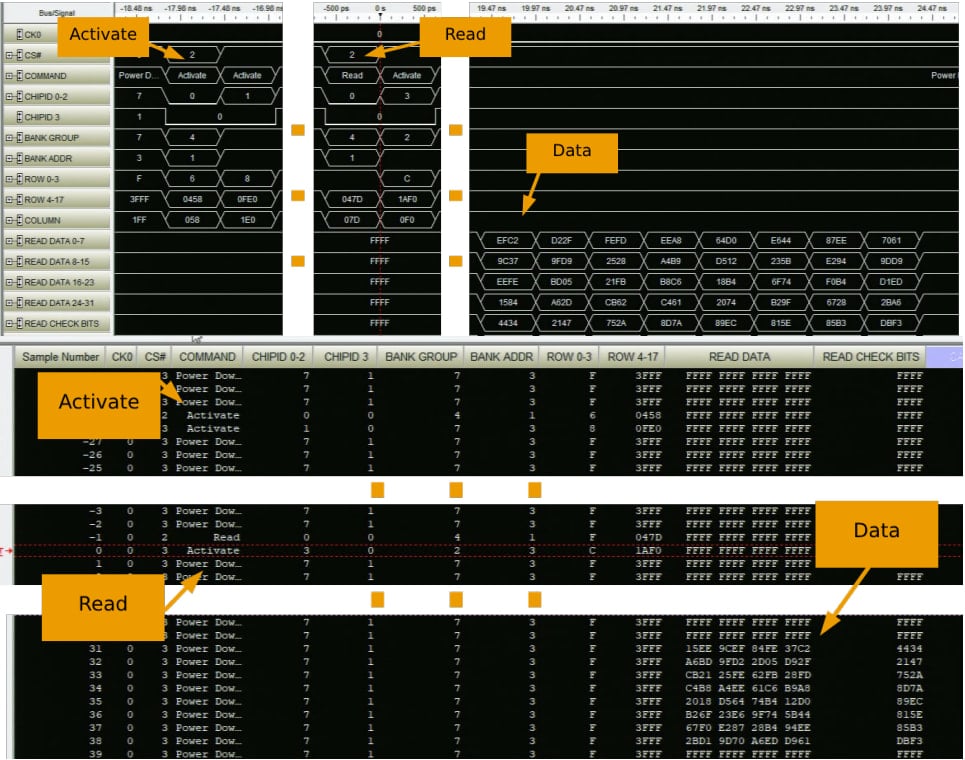

Teknik makalede araştırmacılar, sistemin bellek saatini 3200 MT/s’ye (1,6 GHz) düşürerek sinyali güvenilir bir şekilde yakalayabildiklerini açıklıyor. Bunun için DDR5 DIMM ile anakart arasına bir RDIMM yükseltici ve özel bir prob izolasyon ağı eklediler.

Kaynak: tee.fail

Aracının bir mantık analizörüne bağlanmasıyla saldırgan, DDR5 komutunu/adresini ve veri patlamalarını kaydeder, böylece fiziksel DRAM konumlarına yazılan ve buradan okunan şifreli metinleri görebilir.

Kaynak: tee.fail

Intel’in SGX’iyle hedeflerine ulaşmak için araştırmacıların sanal adreslerdeki verileri aracı aracılığıyla gözlemleyebilecekleri tek bir bellek kanalına göndermeleri gerekiyordu.

Intel’in Bellek Adresi Çevirisi bileşenine sunduğu fiziksel adresler için bir arayüz aracılığıyla araştırmacılar, “bu kod çözme arayüzünü kullanıcı alanına daha fazla sunabilirler. sysfs.sysfs“

Bu, fiziksel adresin DIMM konumunu belirlemeye yönelik bilgileri bulmalarını sağlar.

Ancak SGX, fiziksel bellek tahsisi için işletim sistemi çekirdeğini kullanıyor ve araştırmacıların “küresel çekirdek belleğinde depolanacak bir parametre olarak sanal ve fiziksel adres çiftini kabul etmek için çekirdeğin SGX sürücüsünü değiştirmeleri” gerekiyordu.

Araştırmacılar, okuma ve yazma işlemleriyle belirli bir bellek sanal adresini bombalayan bir SGX bölgesi oluşturduklarını söylüyorlar. Bu onların, bellek aracısında gözlemlenen şifrelenmiş şifreli metnin, fiziksel bellek adresinin ve içeriğinin deterministik bir fonksiyonu olduğunu doğrulamalarına olanak sağladı.

“Şifrelemenin deterministik olduğunu kontrol etmek için, enklavımıza, mantık analizörümüzü kullanarak her adımdan sonra şifreli metin okuma verilerini yakalayarak, enklav belleğindeki sabit bir sanal adrese bir dizi yazma ve okuma işlemi gerçekleştirmesi talimatını veriyoruz” diye açıklıyorlar.

Bir bilgi parçasının her seferinde aynı çıktıya şifrelendiği AES-XTS şifrelemesinin kullanımı nedeniyle ekip, şifreli metinden değere eşleme oluşturmak için bilinen değerleri gözlemlenebilir fiziksel adreslere yazdı.

Kaynak: tee.fail

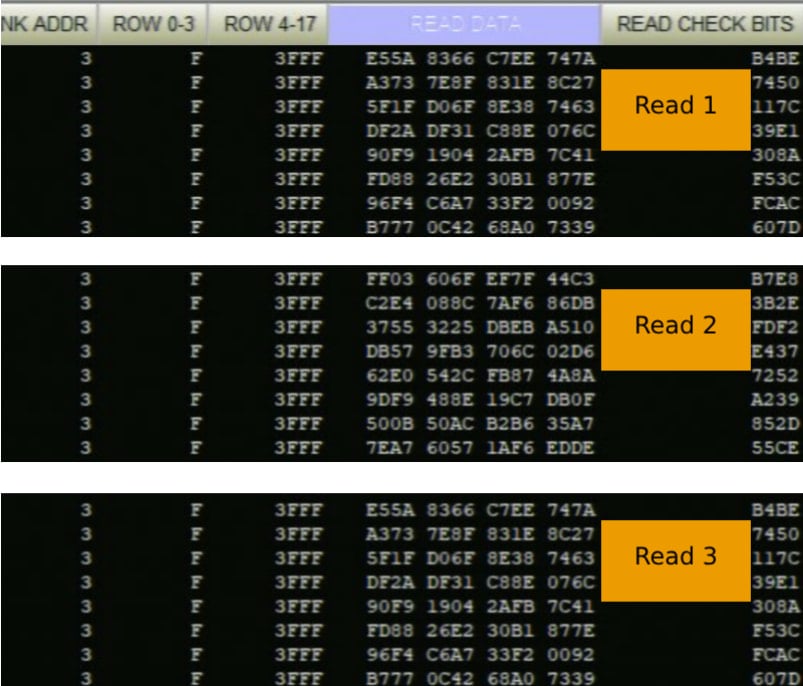

Daha sonra, hedeflenen kripto işlemlerini tetikleyerek ve kaydederek, ara tablo girişlerine şifreli erişimleri gözlemlerler ve imza başına tekil rakamları kurtarırlar.

Kurtarılan tek seferlik imzadan ve genel imzadan, özel imzalama anahtarlarını yeniden oluştururlar; bu da geçerli SGX/TDX fiyat tekliflerini taklit etmelerine ve orijinal TEE’leri taklit etmelerine olanak tanır.

Aynı yaklaşım, AMD’nin SEV-SNP’si tarafından korunan bir sanal makinede çalışan OpenSSL’den imzalama anahtarlarını çıkarmak için de kullanıldı.

AMD SEV-SNP’ye yönelik saldırıların, “Şifreli Metin Gizleme” güvenlik seçeneği etkinleştirildiğinde bile hala çalıştığını belirtmekte fayda var.

Araştırmacılar şunları yapmalarına olanak sağlayan saldırıları sergiledi:

- Gizli işlem verilerine ve anahtarlara erişmek için Ethereum BuilderNet’te TDX onayları oluşturun ve tespit edilemeyen ön çalıştırmayı mümkün kılın.

- TEE’lerin dışında iş yüklerini yasal görünerek çalıştırmak için sahte Intel ve NVIDIA onayları.

- ECDH özel anahtarlarını doğrudan yerleşim alanlarından çıkarın, ağın ana anahtarını kurtarın ve gizliliği tamamen ihlal edin.

TEE.Fail aracılığıyla araştırmacılar, TEE yürütmesinin kontrolünü ele geçirmenin ve belirli sanal adresleri gözlemlemenin mümkün olduğunu gösterebildiler. Araştırmacılar ayrıca bir Xeon sunucusunu hedef aldı ve bir cihazın kimliğini doğrulamak için kullanılan Provizyon Sertifika Anahtarını (PCK) elde etti.

TEE.Fail, fiziksel erişim gerektiren karmaşık bir saldırıdır. Bu, onu gerçek dünya senaryosunda daha az pratik hale getirir ve karmaşıklığı, ortalama kullanıcı için bir tehdit olmaktan çok uzaktır.

Araştırmacılar bulgularını Nisan ayında Intel’e, Ağustos ayında AMD’ye ve Haziran ayında NVIDIA’ya bildirdiler. Her üç satıcı da sorunları kabul etti ve gizli bilgi işlem tehdit modeli için hafifletmeler ve uyarlamalar üzerinde çalıştıklarını ve TEE.Fail belgesi kamuya açıklandığında resmi açıklamalar yayınlamayı planladıklarını belirtti.

BleepingComputer Intel, AMD ve NVIDIA’dan bu rapora dahil edilmek üzere beyanlarını paylaşmalarını istedi ancak yayın yoluyla herhangi bir yanıt alamadık.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.