Muhtemelen Çin’le bağlantılı bir tehdit aktörü, JavaScript arka kapısı dağıtmak için Comm100 Canlı Sohbet uygulaması için truva atı atılmış bir yükleyicinin kullanılmasını içeren yeni bir tedarik zinciri saldırısına atfedildi.

Siber güvenlik firması CrowdStrike, saldırının şirketin web sitesinden indirilebilen Windows için imzalı bir Comm100 masaüstü aracı uygulamasını kullandığını söyledi.

Saldırının ölçeği şu anda bilinmiyor, ancak truva atlı dosyanın Kuzey Amerika ve Avrupa’daki sanayi, sağlık, teknoloji, üretim, sigorta ve telekom sektörlerindeki kuruluşlarda tanımlandığı söyleniyor.

Comm100, işletmeler için Kanadalı bir canlı sesli/görüntülü sohbet ve müşteri katılımı yazılımı sağlayıcısıdır. 51 ülkede 15.000’den fazla müşteriye sahip olduğunu iddia ediyor.

Şirket, “Yükleyici 26 Eylül 2022’de 14:54:00 UTC’de geçerli bir Comm100 Network Corporation sertifikası kullanılarak imzalandı.”

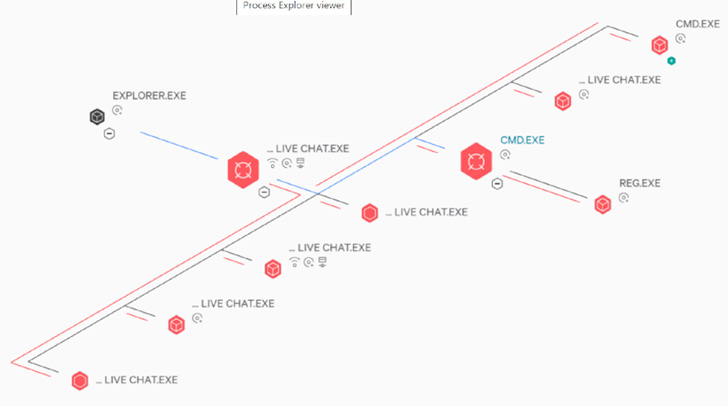

Silahlaştırılmış yürütülebilir dosyanın içine yerleştirilmiş, oyuncuya gizli uzak kabuk işlevselliği sağlamak için tasarlanmış, uzak bir sunucuda barındırılan ikinci aşama JavaScript kodunu yürüten JavaScript tabanlı bir implanttır.

Ayrıca, sömürü sonrası etkinliğin bir parçası olarak dağıtılan MidlrtMd.dll adlı kötü amaçlı bir yükleyici DLL’si, yeni bir Not Defteri işlemine katıştırılmış bir yükü enjekte etmek için bir bellek içi kabuk kodu başlatır.

SolarWinds ve Kaseya’nınki gibi tedarik zinciri uzlaşmaları, tehdit aktörlerinin alt müşterilerin ağlarında bir yer edinmek için yaygın olarak kullanılan bir yazılım sağlayıcısını hedef almaları için giderek daha kazançlı bir strateji haline geliyor.

Yazıldığı gibi, güvenlik sağlayıcılarından hiçbiri yükleyiciyi kötü amaçlı olarak işaretlemez. Sorumlu açıklamanın ardından, güncellenmiş bir yükleyicinin (10.0.9) yayınlanmasıyla sorun giderildi.

CrowdStrike, kötü amaçlı yazılımdaki Çince yorumların varlığına ve Doğu ve Güneydoğu Asya’daki çevrimiçi kumar varlıklarını hedef almasına dayanarak, Çin merkezli bir ilgi alanı olan bir Çin bağlantısına sahip bir aktöre saldırıyı orta derecede bir güvenle bağladı. izinsiz giriş aktörleri.

Bununla birlikte, bu aktivitede sağlanan yük, daha önce grup tarafından işletildiği belirlenen diğer kötü amaçlı yazılım ailelerinden farklıdır ve bu da saldırgan cephaneliğinde bir genişleme olduğunu gösterir.

Rakibin adı CrowdStrike tarafından açıklanmadı, ancak TTP’ler, bu yılın başlarında kumar endüstrisine yönelik saldırılarında MiMi adlı sahte bir sohbet uygulamasını kullanarak bulunan Earth Berberoka (aka GamblingPuppet) adlı bir tehdit aktörüne işaret ediyor. .