Bir tedarik zinciri saldırısında, kullanıcının sisteminde bir uzaktan erişim truva atını (sıçan) etkinleştiren gizlenmiş kodu enjekte etmek için ‘Rand-User-Agent’ adlı bir NPM paketi tehlikeye atılmıştır.

‘Rand-User-Agent’ paketi, web kazıma, otomatik test ve güvenlik araştırmalarında yararlı olan randomize kullanıcı ajanı dizeleri üreten bir araçtır.

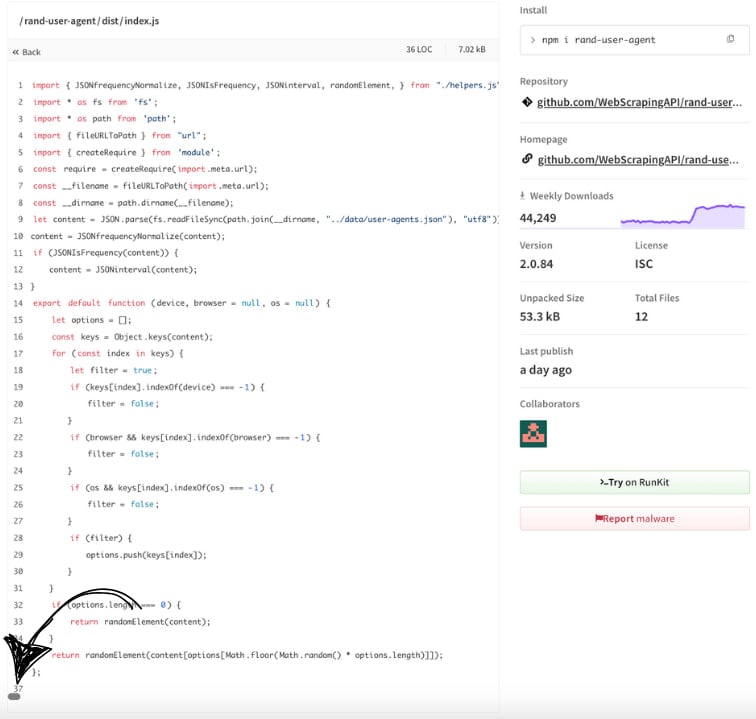

Paket kullanımdan kaldırılmış olsa da, haftada 45.000 indirme yaparak oldukça popüler kalır.

Bununla birlikte, Aikido’daki araştırmacılara göre, tehdit aktörleri, önemli sayıda aşağı akış projesi tarafından indirilmesi muhtemel yetkisiz sonraki sürümlerde kötü amaçlı kod enjekte etmek için yarı terk edilmiş ancak popüler statüsünden yararlandı.

Aikido, kötü amaçlı yazılım analiz sisteminin Rand-User-Agent, 1.0.110 sayısının yeni bir versiyonunu işaretlediği 5 Mayıs 2025’te uzlaşmayı tespit etti.

Daha derin bir inceleme üzerine, araştırmacılar ‘dist/index.js’ dosyasında gizlenmiş, yalnızca kullanıcı NPM sitesindeki kaynak görünümde yatay olarak kaydırılırsa görülebilir.

Kaynak: Aikido

Soruşturma, ‘Rand-User-Agent’ın son meşru versiyonunun 7 ay önce yayınlanan 2.0.82 olduğunu gösterdi.

Daha sonra yayınlanan 2.0.83, 2.0.84 ve ayrıca 1.0.110 sürümleri kötü niyetliydi ve projenin GitHub deposunda karşılık gelen sürümleri yoktu.

En yeni sürümlere gömülü kötü amaçlı kod, kullanıcının ana klasörü (~/.Node_modules) altında gizli bir dizin oluşturur ve ‘modül.pataları’ genişletir, böylece bu özel yol, ‘Axios’ ve ‘Socket.io-Client’ yükleme için kullanılabilir.

Ardından, http: //85.239.62 adresindeki saldırganın komut ve kontrolüne (C2) kalıcı bir soket bağlantısı açar.[.]36: 3306 ve ana bilgisayar adı, kullanıcı adı, işletim sistemi türü ve oluşturulan bir UUID dahil olmak üzere makine kimliği bilgilerini gönderir.

Sıçan aktif olduğunda, aşağıdaki komutlardan birini dinler:

- CD

– Mevcut çalışma dizini değiştirir - SS_DIR – Simet yoluna çalışmayı sıfırlar

- SS_FCD:

– Verilen dizinde zorla değişir - SS_UPF: F, D – Hedef D’ye tek bir F dosyasını yükler

- SS_UPD: D, Dest – Dizin d’indeki tüm dosyaları Dest’e yükler

- SS_STOP – Devam eden herhangi bir dosya yüklemesini kesintiye uğratır

- (başka) – Child_process.exec () kullanarak bir kabuk komutu olarak yürütür

Yazma sırasında, kötü niyetli sürümler paketin NPM’deki deposundan kaldırıldı, bu nedenle kullanılabilir en son sürüm güvenlidir ve kullanıcılar buna geri dönmelidir.

Ancak, 2.0.83, 2.0.84 veya 1.0.110 sürümlerine yükseltilmişseniz, uzlaşma belirtileri için tam bir sistem taraması yapmak önemlidir. Meşru sürüme indirilmenin, sıçanı sisteminizden kaldırmadığını unutmayın.

Dahası, çatallı ancak hala desteklenen ve daha iyi izlenen ‘Rand-User-Agent’ aracının kullanmayı düşünün.

BleepingComputer, paketlerinin nasıl tehlikeye atıldığını öğrenmek için geliştiriciyle temasa geçti, ancak bir cevap hemen mevcut değildi.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.