Yaklaşık 6.000 kurulumla meşru bir Visual Studio kodu uzantısı olan etcode uzantısı olan kripto para geliştiricilerini hedefleyen sofistike bir tedarik zinciri saldırısı.

Kötü niyetli bir GitHub çekme isteği ile yürütülen saldırı, tehdit aktörlerinin minimal kod değişikliklerini kullanarak güvenilir geliştirme araçlarını nasıl silahlandırabileceğini ve blockchain ekosisteminde açık kaynaklı yazılım güvenliği konusunda ciddi endişeler yaratabileceğini gösteriyor.

Uzlaşma, Airez299 adlı yeni oluşturulan Github hesabının, görünüşte iyi huylu mesajla etcode deposuna bir çekme isteği gönderdiği 17 Haziran 2024’te başladı.

Uzatma, Eylül 2024’teki son güncellemesinden bu yana altı aydan fazla bir süredir hareketsiz olduğu için zamanlama stratejikti ve görünür bakım katkısını meşru ve değerli gösterdi.

7Finney organizasyonu tarafından geliştirilen Ethcode, EVM tabanlı blok zincirlerinde test, hata ayıklama ve dağıtım özellikleri sağlayan Ethereum akıllı sözleşme geliştiricileri için önemli bir geliştirme aracı olarak hizmet vermektedir.

Uzantının meşru durumu ve aktif kullanıcı tabanı, onu kripto para birimi geliştirme topluluğuna sızmak isteyen siber suçlular için çekici bir hedef haline getirdi.

Çekme talebi, yaklaşık 4.000 satır kod değişikliği ile 43 taahhüt içeriyordu ve kötü amaçlı öğelerin gizlenmesine yardımcı olan önemli bir inceleme yükü yarattı.

7finney organizasyonundan hem de GitHub’ın Copilot AI yorumcusundan hem insan gözden geçirenler kodu inceledi, ancak küçük değişiklikler talep etti, ancak gömülü tehditleri tespit edemedi.

Bu inceleme süreci, meşru görünümlü kod katkıları içinde sofistike tedarik zinciri saldırılarını belirleme zorluklarını vurgulamıştır.

Tedarik zinciri saldırısı

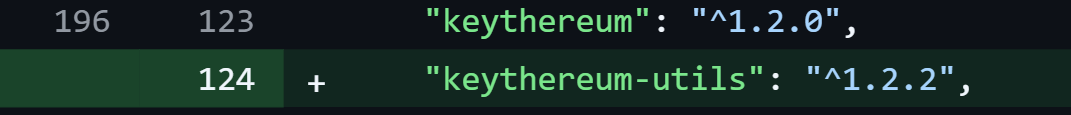

Tüm uzlaşma sadece stratejik olarak yerleştirilmiş iki kod satırına bağlı. İlk satır, mevcut “KeyThereum” paketini ek bir “-utils” sonek ile taklit etmek için dikkatlice adlandırılan “KeytheRum-Utils” adlı yeni bir bağımlılık getirdi.

Bu adlandırma konvansiyonu, kod incelemeleri sırasında şüphe etmekten kaçınarak meşru bir yardımcı kütüphanesi olarak görünecek şekilde tasarlanmıştır.

İkinci kötü niyetli satır, yeni tanıtılan bağımlılığı yüklemek ve yürütmek için Node.js “gerektirir” işlevini çağırdı.

Bu basit çağrı, kötü amaçlı yükü etkinleştirerek, minimal kod değişikliklerinin yazılım tedarik zincirlerinde nasıl yıkıcı sonuçları olabileceğini gösterdi.

Araştırmacılar KeyTheRum-Utils paketini analiz ettiklerinde, yoğun bir şekilde gizlenmiş JavaScript kodunu keşfettiler.

Deobfuscation’dan sonra, kod gerçek amacını ortaya koydu: halka açık bir dosya barındırma hizmetinden bir toplu komut dosyasını indiren ve yürüten gizli bir PowerShell sürecini ortaya çıkarmak.

ReversingLabs, yeni bağımlılıklar için daha katı inceleme süreçlerinin uygulanmasını ve Spectra gibi güvenlik araçlarını kullanmayı önerir ve yazılım paketlerinde anormal davranışı tespit etmeyi garanti eder.

İkinci aşama yükün tam işlevselliği araştırılmaktadırken, araştırmacılar kripto para birimi varlıklarını hedeflediğinden veya geliştirilen Ethereum akıllı sözleşmelerini tehlikeye attığından şüpheleniyor.

Güvenlik açıkları

Saldırının başarısı, Visual Studio Code’un çoğu kullanıcı için varsayılan olarak etkinleştirilen otomatik uzantı güncelleme özelliği ile güçlendirildi.

Bu mekanizma, kötü amaçlı kodu kullanıcı farkındalığı veya müdahalesi olmadan binlerce geliştirici sistemine dağıttı ve saldırının erişimini ve etkisini önemli ölçüde genişletti.

Report’a göre, Microsoft’un Visual Studio Marketplace, 26 Haziran 2024’te tehlikeye atılan uzantıyı kaldırırken, 7Finney’deki orijinal geliştiriciler 1 Temmuz’da temiz bir sürüm (0.5.1) yayınladı.

Bununla birlikte, olay, özellikle siber suçlular için yüksek değerli hedefleri temsil eden kripto para birimi geliştiricilerini etkileyen açık kaynaklı kalkınma ekosistemindeki kritik güvenlik açıklarını ortaya çıkarmıştır.

Saldırı, modern yazılım geliştirmede titiz bağımlılık yönetimi, katkıda bulunan doğrulama ve otomatik güvenlik taramasının öneminin altını çiziyor.

ReversingLabs, yeni bağımlılıklar için daha katı inceleme süreçlerinin uygulanmasını ve Spectra gibi güvenlik araçlarını kullanmayı önerir ve yazılım paketlerinde anormal davranışı tespit etmeyi garanti eder.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.