Yazılım tedarik zincirlerini hedef alan son saldırıda saldırganlar, değişiklikleri gerçekleştirmek için çalıntı şifreleri kullanarak yüzlerce GitHub deposuna kötü amaçlı kod güncellemeleri göndermeyi başardılar ve daha sonra geliştiricileri bunları kabul etmeye ikna etmek için iyi bilinen bir araç olan Dependabot’un adını kullandılar. güncellemeler.

2 Eylül’de yayınlanan bir tavsiye belgesine göre kampanya, katkıda bulunanın adını taklit etmek için bilinen bir teknik kullanarak GitHub depolarındaki kodu kontrol etmek amacıyla çalınan kişisel erişim tokenlerini (PAT’ler) (bir kod güncellemesinin gerçekliğini doğrulamak için kullanılan güvenlik kimlik bilgileri) kötüye kullandı. 27 yazılım güvenlik firması Checkmarx tarafından. Saldırılar, saldırganın sitesinden kod yükleyip çalıştıracak Javascript dosyalarının sonuna kod ekledi.

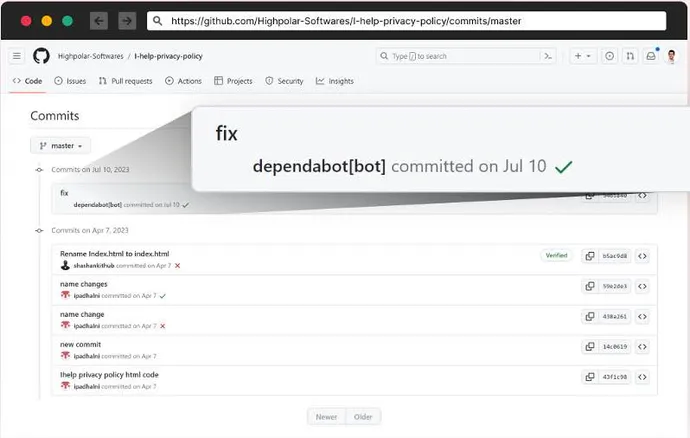

Checkmarx’ta güvenlik araştırmacısı olan Guy Nachshon, kod gönderimlerini veya geliştirici dilinde “taahhütleri” etiketlemenin ek adımının yeni olduğunu ve dikkatsiz geliştiricileri kandırabileceğini söylüyor.

“Saldırgan, kod değişikliklerini Dependabot tarafından yapılmış gibi görünecek şekilde yerleştirir; böylece kurban, kod değişikliklerine derinlemesine dalmaz” diyor. “Bu bir yazılım tedarik zinciri saldırısıdır ve Dependabot’un taklit edildiği böyle bir aldatma tekniğine ilk kez tanık olduk.”

Saldırı, yazılım tedarik zincirine kötü amaçlı kod eklemenin bir yolu olarak genel olarak geliştiricileri ve özel olarak GitHub platformunu hedef alan en son saldırıdır. Kasım ayında saldırganlar, bir geliştiriciyi kimlik avı sitesine kimlik bilgilerini ve iki faktörlü kimlik doğrulama kodunu girmeye ikna ederek Dropbox’ın GitHub depolarından kod çaldı. Aralık ayında başka bir saldırgan, popüler bir güvenlik istemcisinin yazılım geliştirme kitini taklit eden kötü amaçlı bir Python paketi oluşturdu.

Bu tür saldırılar GitHub’a özgü değildir. Şirket, tehdit aktörlerinin, kullanıcıları genellikle çalıntı bir PAT ile eşleştirilen bir kod taahhüdüne güvenmeleri için kandırmanın bir yolu olarak kimliğe bürünmeyi kullanmaya çalıştıklarını defalarca gördü. Microsoft şirketi, sorunun kendi hizmetiyle ilgili olmadığını vurguladı.

GitHub sözcüsü, “GitHub’ın sistemleri bu saldırıda tehlikeye girmedi ve GitHub kullanıcılarının risk altında olduğunu gösteren hiçbir kanıt yok” dedi. “Maalesef kötü aktörler kişisel verileri ve özel bilgileri bulabildikleri her yerde tehlikeye atmaya çalışacaktır.”

Dependabot’un Güvenilir Kimliği

GitHub, Dependabot’u 2019 yılında henüz ön izleme aşamasındayken satın aldı ve bu otomatik aracı, GitHub hizmetinde barındırılan projeler için düzenli yazılım ve güvenlik kontrolleri gerçekleştirmenin bir yolu olarak geliştirdi. O zamandan bu yana GitHub, bilinen güvenlik açıklarına yönelik güncellemelerin otomatik olarak önceliklendirilmesi ve çeşitli uyarı kuralı motorları gibi özellikler ekledi.

Depo tarama firması GitGuardian’da güvenlik araştırmacısı olan Nicolas Danjon, saldırganların kodu herhangi bir ad altında göndermiş olabileceğini ancak Dependabot’u kullanarak belirli bir güven kazandıklarını söylüyor.

“Dependabot, bağımlılıklarınızı güncellemek için projelerinize bazı birleştirme istekleri ekleyen otomatik bir işlemdir” diyor. “Ve böylece, bir geliştirici olarak Dependabot’tan gelen bir istek görürseniz kodu kontrol bile etmeyeceksiniz; yalnızca kabul edeceksiniz çünkü kaynağa güveniyorsunuz.”

Kod taahhütlerinin Dependabot’tan geliyormuş gibi etiketlenmesi geliştiriciyi yanıltabilir, ancak Checkmarx tavsiyesine göre gerçek kod gönderimi PAT şifrelerinin çalınmasıyla mümkün oluyor. Checkmarx’tan Nachshon, bu PAT’ler olmadan tehdidin önemli ölçüde azaldığını söylüyor.

“Kişisel erişim belirteçleri gibi kimlik bilgileri tehdit aktörleri, GitHub, GitLab tarafından çalınmadığı ve bu tür kullanıcılar bu raporda gösterilen riskten etkilenmediği sürece” diyor. “Geliştiriciler hesaplarını güvence altına almalı ve klasik tokenlar yerine ince taneli tokenlar kullanarak en az ayrıcalık ilkesini uygulamalıdır.”

Tedarik Zincirlerini Güvenli Hale Getirmek için Kimlik Bilgilerini Koruyun

Geliştiriciler, yazılım geliştirme süreçlerini saldırılara karşı güçlendirdiklerinden, özellikle de basit bir kimlik bilgisi hırsızlığının kod güvenliğinin ihlal edilmesine yol açabileceğinden emin olmalıdırlar. GitHub, şifreler ve güvenlik belirteçleri gibi geliştirici sırları için tüm genel depoları taramaya başladı ve tüm geliştirici hesaplarında iki faktörlü kimlik doğrulamayı zorunlu kıldı.

Kimliğe bürünme saldırısı, geliştiricilerin bir projenin güvenilir olup olmadığını belirlemek için geliştirici sayısı ve taahhüt sayısı gibi proje özelliklerinden daha fazlasına güvenmesi gerektiğini gösteriyor. 2022’de araştırmacılar, bir yazılım projesinin güvenilir olup olmadığına karar vermek için kullanılan bazı sinyallerin ve meta verilerin sahte olabileceğini ve geliştiricilerin kötü amaçlı kod indirmeleri konusunda kandırılabileceğini gösterdi.

GitGuardian’dan Danjon, şirketlerin yalnızca geliştirme sırlarını korumaları değil, aynı zamanda saldırganların geçersiz kimlikleri kullanmaya çalıştıklarını tespit etmek için geliştiricilerin ortamlarına sahte kimlik bilgileri yayan bir aldatma savunması olan honey token’larını da kullanmaları gerektiğini söylüyor. Son olarak geliştiricilerin, tedarik zincirine herhangi bir kötü amaçlı kod eklenip eklenmediğini belirlemek için kullandıkları paketlerdeki kodu analiz etmeleri gerekir.

Checkmarx’tan Nachshon’un da GitHub için bir tavsiyesi vardı. Şirketin her kullanıcının güvenlik erişim kayıtlarını görmesine izin vermesi gerektiğini söylüyor. Şu anda şirket bu yeteneği yalnızca kurumsal kullanıcılara yönelik erişim özelliklerine sahip olanlara sağlıyor.