Bu makalede, kötü şöhretli bir bilgisayar korsanlığı grubu olan TeamTNT’nin, kötü amaçlı yazılımları dağıtmak için açığa çıkan Docker arka plan programlarından yararlanan, saldırılarını yaymak için güvenliği ihlal edilmiş sunucuları ve Docker Hub’ı kullanan yeni bir kampanyası ayrıntılarıyla anlatılmaktadır. Ayrıca kurbanlarının hesaplama gücünden para kazanmak için kripto para madenciliği kullanıyorlar.

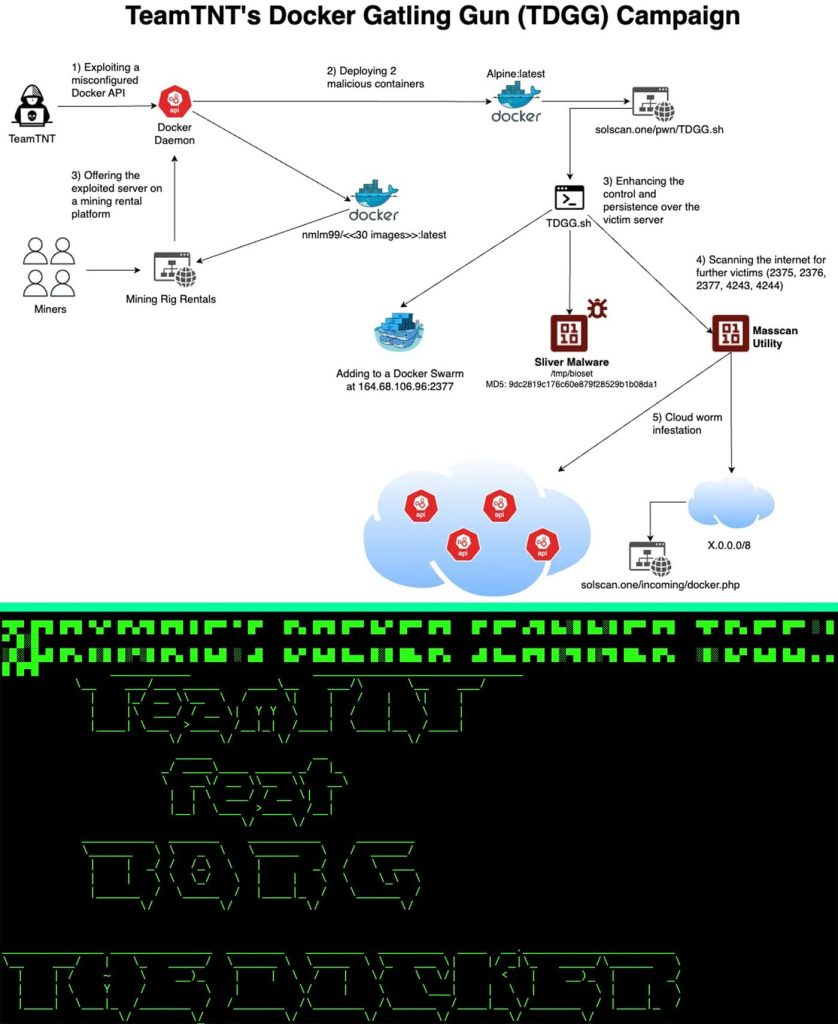

Aqua Nautilus’taki siber güvenlik araştırmacıları, Adept Libra (aka TeamTNT) tarafından, Sliver kötü amaçlı yazılımını, siber solucanı ve kripto madencilerini dağıtmak için açığa çıkan Docker arka plan programlarını hedef alan yeni bir hackleme kampanyası keşfetti.

TeamTNT, bulut tabanlı ortamlara yönelik agresif ve kalıcı saldırılarıyla tanınan kötü şöhretli bir bilgisayar korsanlığı grubudur. Grubun, kötü amaçlı yazılım dağıtmak ve kripto para birimi madenciliği için kaynakları ele geçirmek amacıyla Docker arka plan programlarındaki ve Kubernetes kümelerindeki güvenlik açıklarından yararlanmasıyla tanınıyor.

Yakın tarihli bir kampanyada TeamTNT, kötü amaçlı yazılımları barındırmak için meşru bir Docker Hub hesabını (nmlm99) ele geçirdi ve iki kategoriye ayrılmış yaklaşık 30 görüntü yükledi: altyapı ve etki. Altyapı görüntüleri kötü amaçlı yazılım yaymak için kullanılırken, etki görüntüleri kripto para birimi madenciliği veya bilgi işlem gücünün kiralanmasına odaklanıyor.

TeamTNT, belirli bağlantı noktalarında (2375, 2376, 4243 ve 4244) çalışan Docker arka plan programlarındaki güvenlik açıkları için çok çeşitli IP adreslerini (yaklaşık 16,7 milyon) tarayan Docker Gatling Gun’ı kullanıyor. Bir güvenlik açığı bulunursa, güvenliği ihlal edilmiş bir TeamTNT Docker Hub hesabından bir kapsayıcı dağıtılır, minimum düzeyde Alpine Linux işletim sistemi çalıştırılır ve “TDGGinit.sh” adlı kötü amaçlı bir komut dosyası yürütülür. Bu komut dosyası büyük ihtimalle ele geçirilen sistemde daha fazla kötü amaçlı aktiviteye zemin hazırlıyor.

Raporda, “TeamTNT, diğerlerinin yanı sıra, SSH, bulut meta veri sunucusu çağrıları vb. gibi yerel anahtar ve kimlik bilgileri araması da yapıyor. Erişim elde ettikten sonra, kötü amaçlı yazılımlarını bu hesaplar aracılığıyla saklıyor ve yayıyorlar.”

TeamTNT, tespit edilmekten kaçınmak için önceki araçları Tsunami’ye kıyasla daha gelişmiş ve daha gizli bir araç olan Sliver kötü amaçlı yazılımını kullanıyor. Ayrıca tanıdık isimler de kullanıyorlar Chimaera Ve Bioset meşru süreçlere uyum sağlamak. Ayrıca, kimlik bilgilerini çalarlar ve ağları başka hedefler için tararlar.

TeamTNT, komuta ve kontrol için web sunucularına, Docker Hub’a ve DNS, mTLS gibi çeşitli iletişim protokollerine ve potansiyel proxy’lere güvenir. Sonuçta amaçları, kripto para madenciliği için kaynakları ele geçirmek veya ele geçirilen sistemlere erişimi satmaktır.

Monero gibi kripto para madenciliği yapmak için TeamTNT, XMRig, T-Rex, CGMiner, BFGMiner ve SGMiner dahil olmak üzere çeşitli madencilik yazılımlarını kullanır. Genellikle belirli donanım ve yazılım yapılandırmalarını hedefleyerek madencilik operasyonlarını optimize ederler.

Bu kampanya, TeamTNT’nin uyum sağlama ve gelişme yeteneğini göstererek kuruluşları uyanık olmaya ve siber güvenliklerini yükseltmeye teşvik ediyor. Grup son derece yetenekli ve motive olup risk almaktan korkmuyor. TeamTNT risklerine karşı korunmak için kuruluşların, yazılım güncellemeleri ve ağ altyapısı güvenliği de dahil olmak üzere güçlü güvenlik uygulamalarına yatırım yapması gerekir.

İLGİLİ KONULAR

- Google Kubernetes Motorunun Kusurları Kümenin Devralınmasına İzin Verebilir

- OracleIV DDoS Botnet Kötü Amaçlı Yazılımı Docker Engine API Örneklerini Etkiliyor

- Kötü Amaçlı Yazılım 9Hits’i İstismar Ediyor, Docker Sunucularını Kripto Madencilerine Dönüştürüyor

- Linux Kötü Amaçlı Yazılım Uyarısı: Dönen YARN Docker’ı ve Diğer Önemli Uygulamaları Etkiliyor

- Açık Kubernetes Kümelerinde Kripto Madencilik ve Kötü Amaçlı Yazılım Yayılıyor