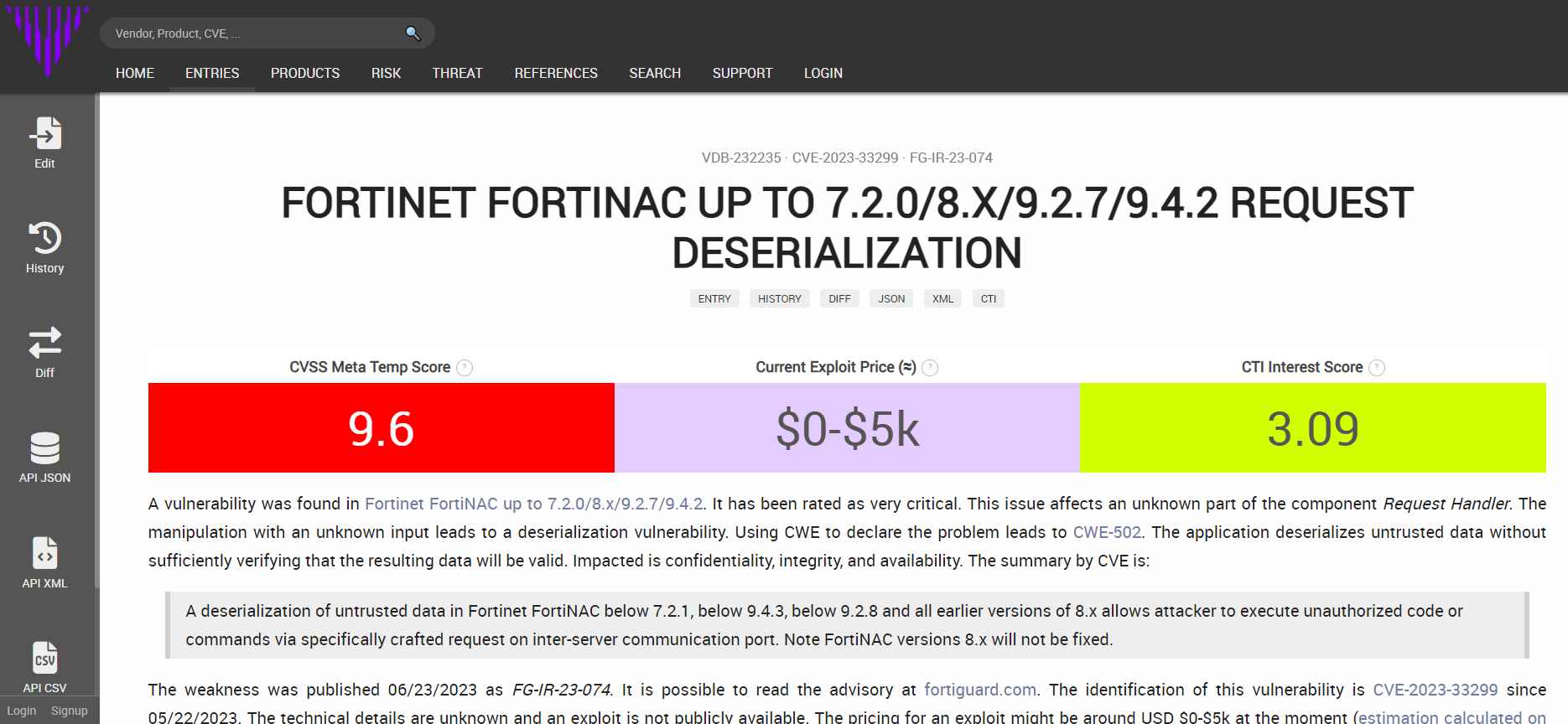

Bu sorun, dünya çapında siber güvenliğin önemi artmaya devam ettikçe ortaya çıkıyor. Ağımızın güvenlik mimarisi sürekli saldırı altında ve olası ihlallere karşı bir adım önde olmamız giderek daha önemli hale geliyor. Ağlarımızın karmaşıklığı, dijital dünyamızın genişlemesiyle birlikte artmaya devam ediyor. Ağın ana bekçisi, bu kapasitede hareket eden yenilikçi bir sıfır güven erişim çözümü olan Fortinet FortiNAC’dir. FortiNAC, tüm ağ bağlantılarına rakipsiz bir görünürlük, kontrol ve otomatik tepki karışımı sunar. Şimdi CVE-2023-33299 şeklinde yeni bir engelle karşı karşıya geldi, FortiNAC’ta 9.6’lık yüksek bir Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) puanına sahip büyük bir güvenlik açığı.

Buna rağmen, sistemin yüzeyinin altında yaklaşan bir tehlike pusuda beklemektedir. CODE WHITE ile çalışan ünlü bir güvenlik araştırmacısı olan Florian Hauser, CVE-2023-33299 olarak da bilinen bu sorunu ortaya çıkaran kişi oldu. Bu keşif, en güvenilir ağlarımızın bile karmaşık güvenlik tehditlerinin erişemeyeceği bir noktada olmadığına dair net bir sinyal gönderiyor.

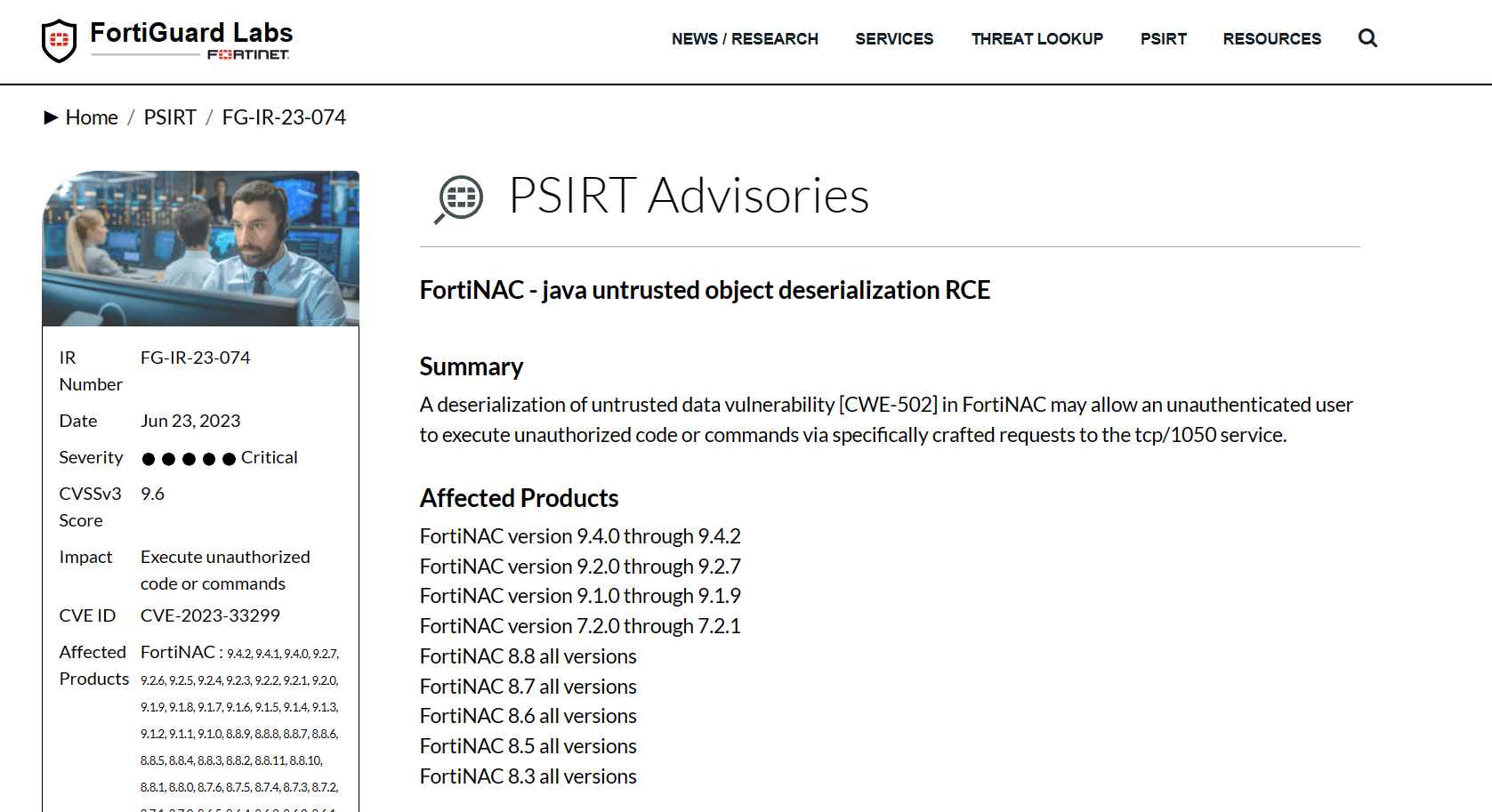

CVE-2023-33299 olarak da bilinen güvenilmeyen veri güvenlik açığının seri durumdan çıkarılması, CWE-502’nin kapsamına girer. Basitçe söylemek gerekirse, kimliği doğrulanmamış bir kullanıcının tcp/1050 hizmetine özel hazırlanmış istekler göndererek yetkisiz kod veya yönergeleri yürütmesine izin verebilecek bir güvenlik açığıdır.

Bu kritik güvenlik açığı, kötü niyetli bilgisayar korsanlarının yönergeleri uzaktan yürütmesine olanak tanıdığından, onlara hatadan etkilenen sistemlerden hassas bilgileri manipüle etme veya hassas bilgileri çalma olasılıkları için kapı açar. Bu uzaktan kod yürütme güvenlik açığı, FortiNAC’ın 7.2.0’dan 9.4.2’ye kadar uzanan birçok sürümünü etkiliyor. Bu sürümlerin tümü potansiyel olarak savunmasız olarak işaretlendi.

Fortinet, bu ciddi güvenlik sorununa tepki olarak hızlı bir şekilde harekete geçti ve bu nedenle, ağların güvenliğini ve bütünlüğünü koruma taahhüdünün derinliğini kanıtladı. FortiNAC sürümleri 7.2.2, 9.1.10, 9.2.8 ve 9.4.3, Fortinet’ten sorunu başarıyla çözen kritik yükseltmeler aldı.

CVE-2023-33299’dan etkilenen kullanıcıların, güvenlik açığıyla bağlantılı olabilecek olası riskleri azaltmak için sistemlerini en son güvenli sürümlere hızla yükseltmeleri önemle tavsiye edilir. Ağınız herhangi bir saldırı kanıtı göstermemiş olsa bile önleyici tedbirler almak ve olası saldırılara dayanabilmeleri için sistemlerinizi güçlendirmek yine de iyi bir fikirdir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.