HiatusRAT kötü amaçlı yazılımının arkasındaki tehdit aktörleri, Tayvan merkezli kuruluşlara ve bir ABD askeri tedarik sistemine yönelik yeni bir keşif ve hedefleme faaliyeti dalgasıyla aralarından döndüler.

Lumen Black Lotus Labs geçen hafta yayınlanan bir raporda, farklı mimariler için kötü amaçlı yazılım örneklerinin yeniden derlenmesinin yanı sıra, eserlerin yeni sanal özel sunucularda (VPS’ler) barındırıldığının söylendiğini söyledi.

Siber güvenlik firması, faaliyet kümesini “küstah” ve “en cüretkar” olarak nitelendirdi ve hiçbir yavaşlama belirtisi göstermedi. Tehdit aktörlerinin kimliği ve kaynağı şu anda bilinmiyor.

Hedefler, yarı iletken ve kimyasal üreticileri gibi ticari firmaları ve Tayvan’daki en az bir belediye hükümet kuruluşunun yanı sıra savunma sözleşmeleri için teklif gönderme ve alma ile ilişkili bir ABD Savunma Bakanlığı (DoD) sunucusunu içeriyordu.

HiatusRAT’ın siber güvenlik şirketi tarafından ilk olarak Mart 2023’te, Temmuz 2022’de başlayan bir kampanyanın parçası olarak öncelikle Latin Amerika ve Avrupa’da bulunan kurbanları gizlice gözetlemek için iş sınıfı yönlendiricileri hedef aldığı açıklandı.

Trafiği pasif olarak toplamak ve bunları komuta ve kontrol (C2) altyapısının bir proxy ağına dönüştürmek için dünya çapında 100 kadar uç ağ aygıtına virüs bulaştı.

Haziran ortasından Ağustos 2023’e kadar gözlemlenen en son saldırı grubu, MIPS, MIPS64 ve i386’nın yanı sıra Arm, Intel 80386 ve x86-64 mimarileri için özel olarak tasarlanmış önceden oluşturulmuş HiatusRAT ikili dosyalarının kullanılmasını gerektirir.

Kötü amaçlı yazılımı barındıran sunucuya yapılan bağlantıları belirlemek için yapılan bir telemetri analizi, “gelen bağlantıların %91’inden fazlasının Tayvan’dan geldiğini ve Ruckus tarafından üretilen uç cihazların tercih edildiğini” ortaya çıkardı.

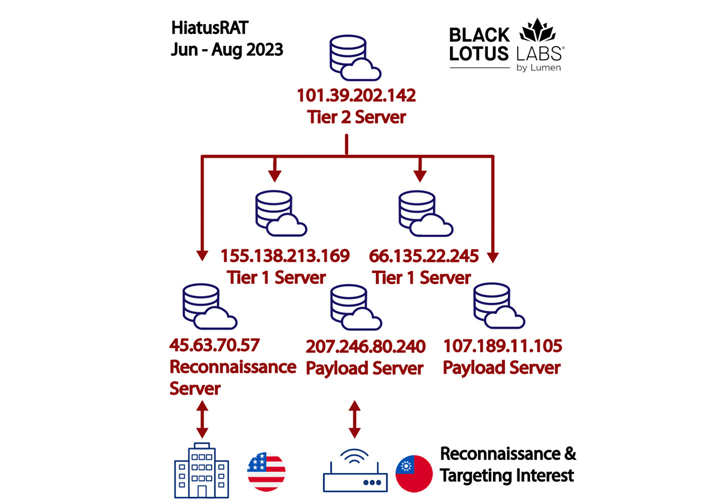

HiatusRAT altyapısı, kurban ağlarla doğrudan iletişim kuran yük ve keşif sunucularından oluşur. Bu sunucular, sırayla, Kademe 2 sunucuları tarafından çalıştırılan ve yönetilen Kademe 1 sunucuları tarafından yönetilir.

Saldırganların iki farklı IP adresi 207.246.80 kullandığı belirlendi.[.]240 ve 45.63.70[.]57, 13 Haziran’da DoD sunucusuna yaklaşık iki saatlik bir süre için bağlanacak. Dönem içinde 11 MB çift yönlü veri aktarıldığı tahmin edilmektedir.

Nihai hedefin ne olduğu net değil, ancak düşmanın gelecekteki hedefleme için mevcut ve gelecekteki askeri sözleşmelerle ilgili kamuya açık bilgileri arıyor olabileceğinden şüpheleniliyor.

Yönlendiriciler gibi çevresel varlıkların hedeflenmesi son aylarda bir model haline geldi ve Çin ile bağlantılı tehdit aktörleri, hedef ortamlarda uzun vadeli kalıcılık sağlamak için yama uygulanmamış Fortinet ve SonicWall cihazlarındaki güvenlik açıklarından yararlanmayla bağlantılı.

Şirket, “Araçların ve yeteneklerin önceden ifşa edilmesine rağmen, tehdit aktörü mevcut yük sunucularını değiştirmek için en küçük adımları attı ve C2 altyapısını yeniden yapılandırmaya bile çalışmadan operasyonlarına devam etti” dedi.