Yıllarca, savunma güvenlik stratejileri üç temel alana odaklanmıştır: ağ, uç nokta ve e -posta. Bu arada, çoğu modern çalışmanın gerçekleştiği tarayıcı, hepsinde oturuyor. Siber suçlular buna uyum sağladı, saldırıları çevre savunmalarından ve tarayıcının kendisine kaydırdı.

Tarayıcı tabanlı tehditler, web uygulamalarını gerçek zamanlı olarak manipüle eder, güvenlik duvarları tarafından tespit, güvenli web ağ geçitleri (SWG’ler) ve uç nokta algılama ve yanıt (EDR) çözümleri. Çok aşamalı kimlik avından kötü amaçlı yazılım yeniden montajına kadar, yeni saldırı yöntemleri güvenlik ekiplerinin tarayıcı katmanındaki algılama ve yanıtı yeniden düşünmesini kritik hale getirir.

Bu makale, saldırganların çabalarını ve tarayıcı tabanlı saldırıların nasıl geliştiğini odakladığı üç kilit alanı inceler.

Yeni bir tehdit sınıfı

Kötü amaçlı yazılım yeniden montajı: Yeni Filless Saldırı türü

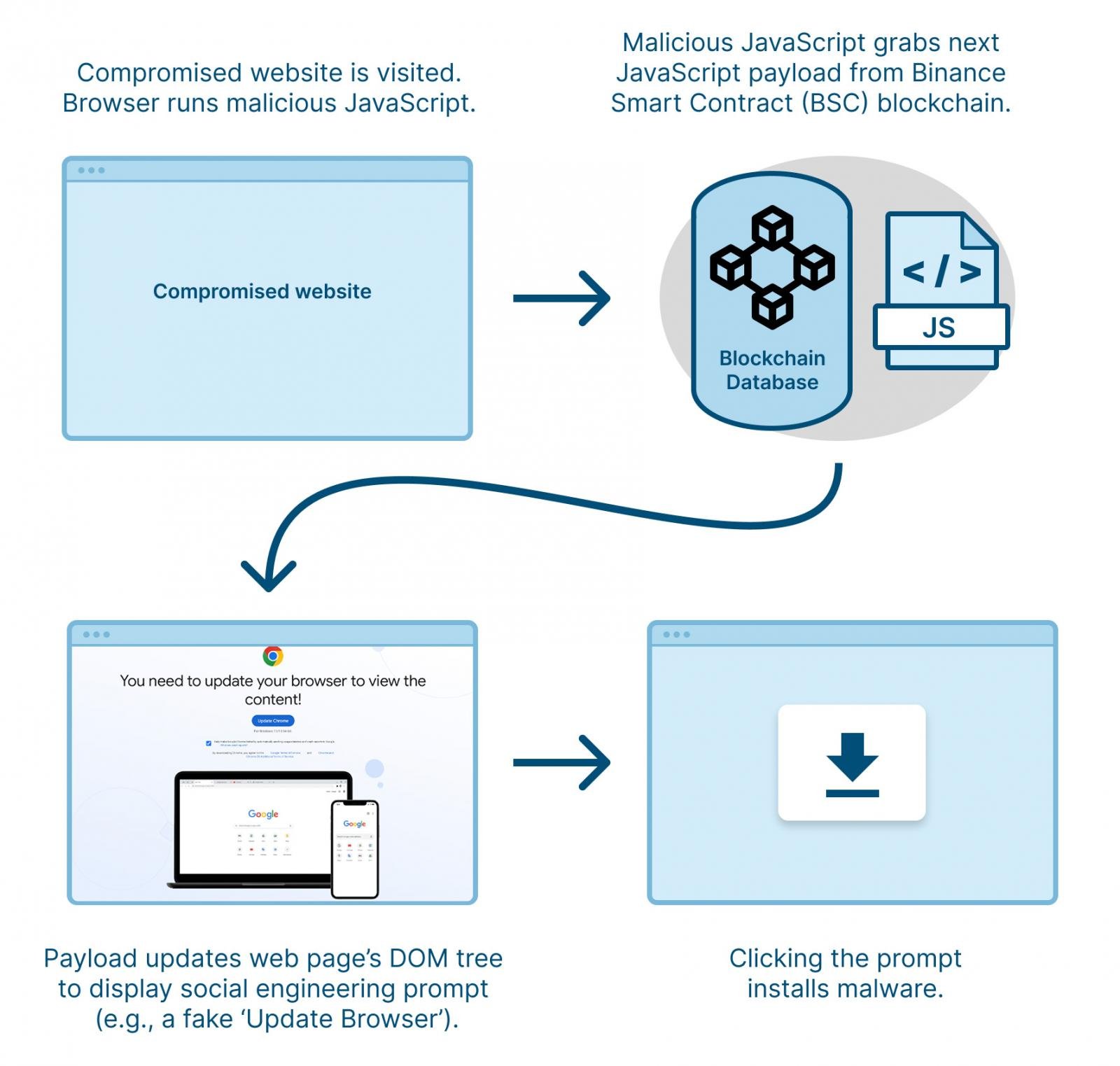

Geleneksel güvenlik modelleri, dosya tabanlı kötü amaçlı yazılımları algılamak ve engellemek için tasarlanmıştır. Bununla birlikte, saldırganlar, tarayıcı içinde dinamik olarak yeniden bir araya getiren kötü amaçlı yazılım lehine geleneksel yüklerden uzaklaştılar. Bu saldırılar son nokta ve ağ güvenlik araçları için neredeyse görünmezdir.

ClearFake ve Socgolish gibi kampanyalar, web sayfalarını değiştirmek ve kötü amaçlı kodları ve dosya indirmelerini doğrudan bir tarayıcı sekmesinde yeniden bir araya getirmek için JavaScript yükleyicileri ve HTML enjeksiyonlarını kullanır.

Tarayıcının yürütme ortamı içinde çalışarak, bu tehditler geleneksel algılama mekanizmalarından kaçınarak siber suçluların kullanıcı oturumlarını kaçırmasına, sürüşü geçmesine, kimlik bilgilerini çalmasına ve hassas verileri tehlikeye atmasına izin verir.

Web sayfalarının ve komut dosyalarının tarayıcının içinde nasıl davrandığına dair gerçek zamanlı görünürlük olmadan, kuruluşlar ortaya çıkan bu saldırı tekniklerine kör kalır.

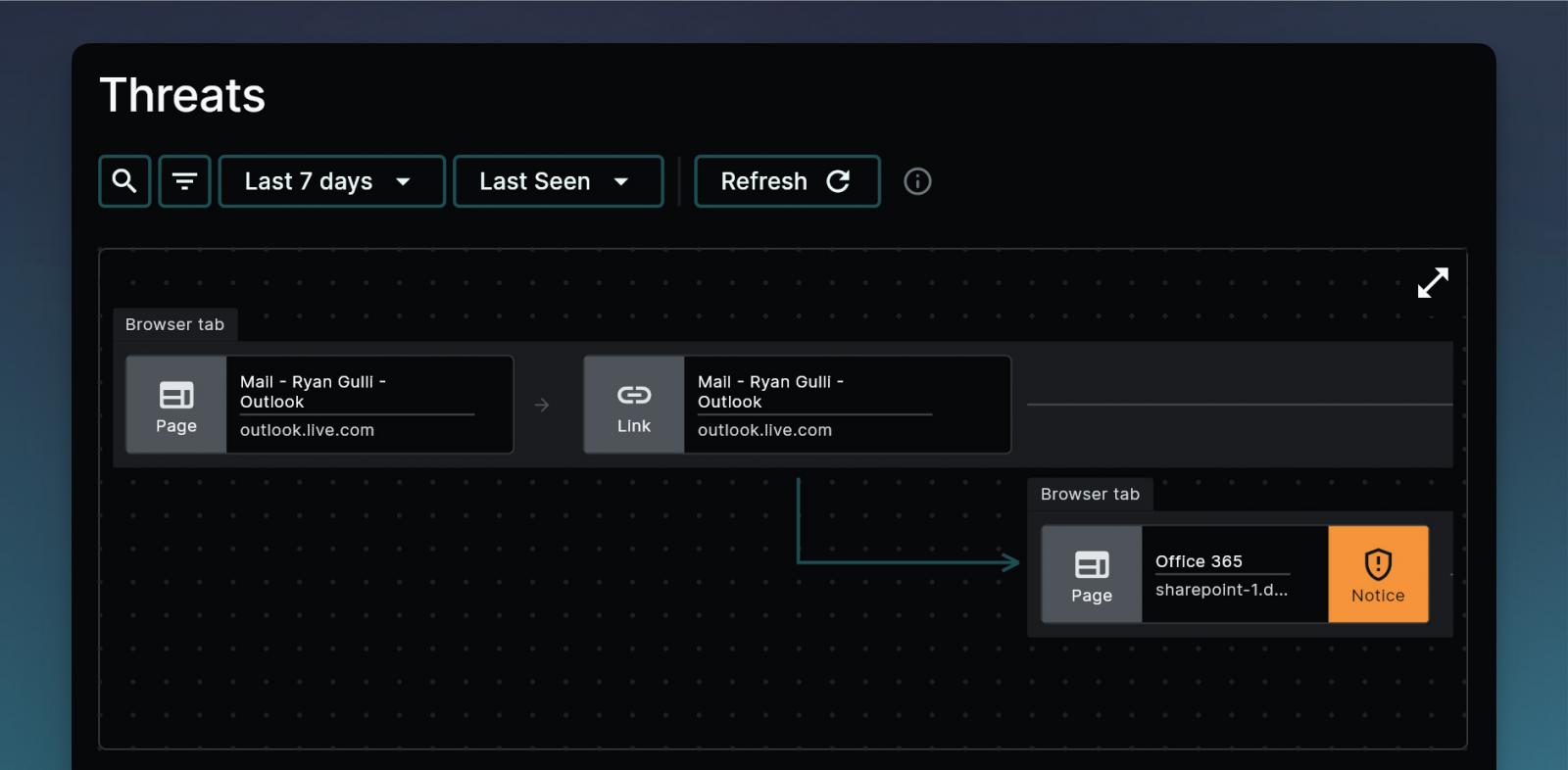

Keep Fidan, güvenlik ekiplerine tarayıcı etkinliğinde anında görünürlük sağlar. Tıkla tıklamayla telemetri, Dom-Tree analizi ve tehdit engelleme özellikleri ile, başladığı yerde kötü amaçlı etkinlikleri algılayabilir ve durdurabilirsiniz.

Tam araştırma gücü kazanın ve kullanıcılarınıza, verilerinize veya uygulamalarınıza zarar vermeden önce tarayıcı tehditlerinin durdurulduğundan emin olun.

Demo Talep Edin

Kimlik avı ve güvenilir site sömürüsü: Sosyal Mühendisliğin Evrimi

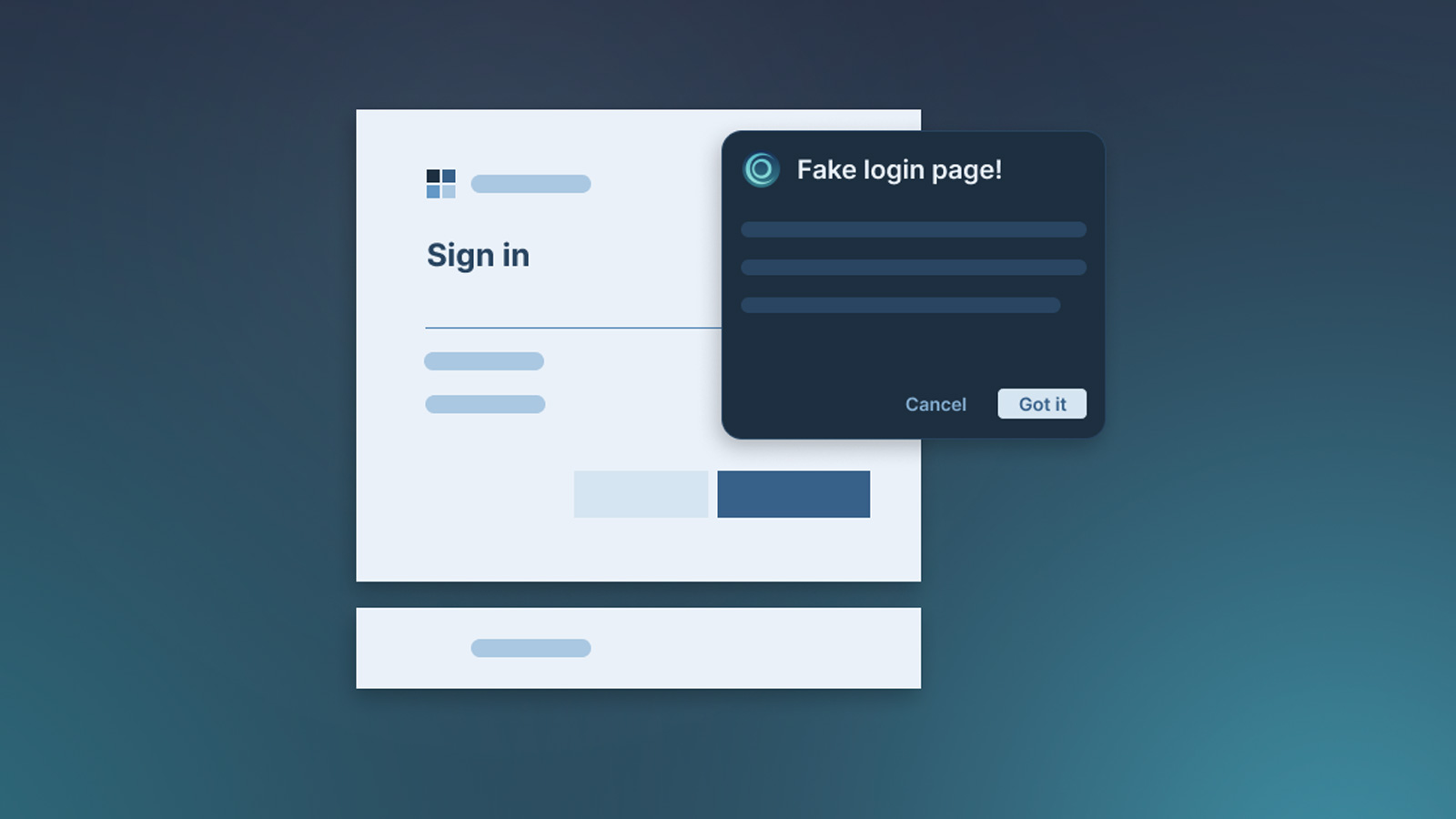

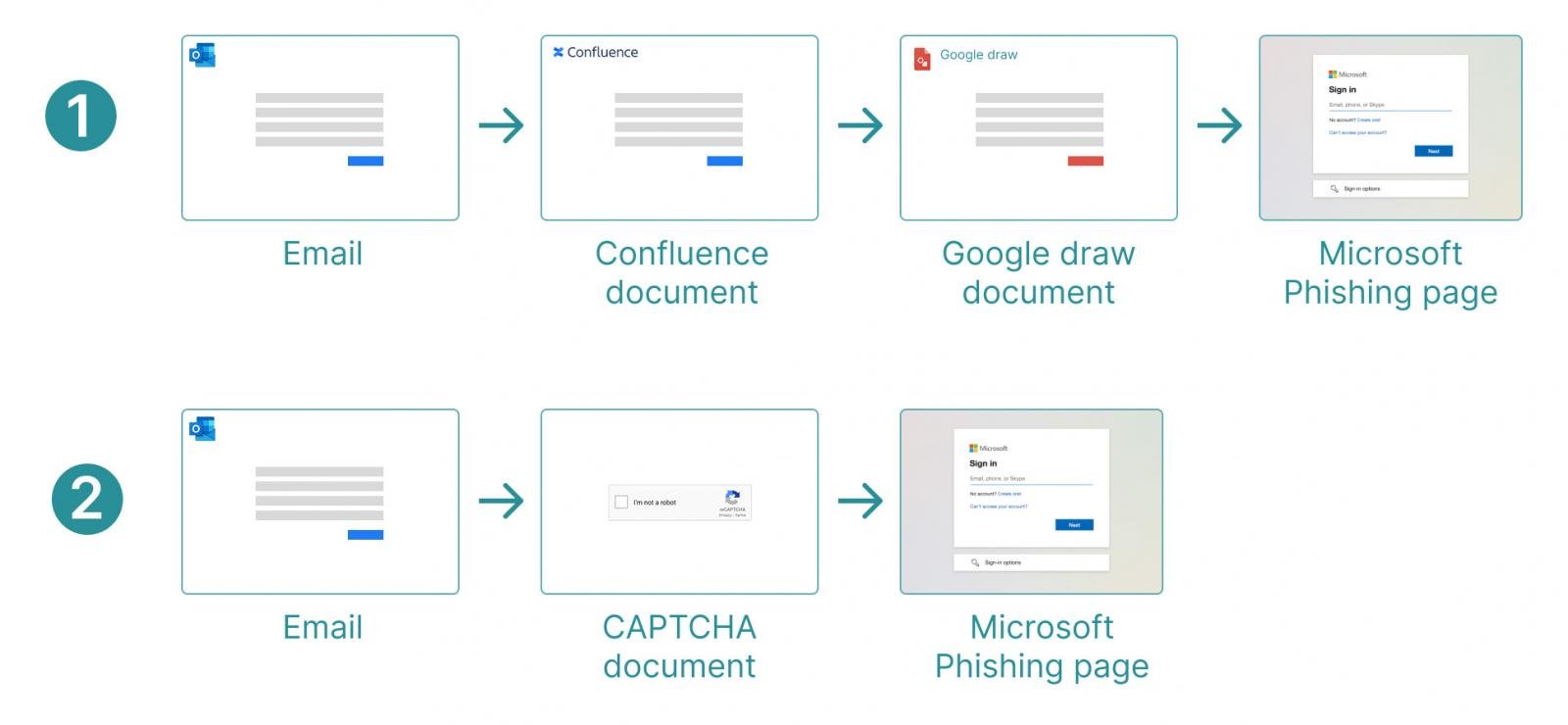

Saldırganlar, sofistike, çok aşamalı taktikler kullanarak otomatik algılamayı atlamak için kimlik avı tekniklerini rafine ettiler. Bunlar şunları içerir:

- URL tabanlı algılama ve izolasyon mekanizmalarından kaçınmak için çoklu yönlendirmeler.

- Talep üzerine dinamik olarak kötü niyetli içerik üreten JavaScript oluşturulan kimlik avı sayfaları.

- Güvenlik araçlarını sahtekarlık sitelerini taramadan engellemek için captchas, parmak izi ve oturum tabanlı erişim kontrolü.

Keep Fidan’ın son tarayıcı güvenlik raporu, çok aşamalı kimlik avı kampanyalarının şaşırtıcı% 70’inin Microsoft, OneDrive veya Office 365 uygulamalarını taklit ettiğini vurguladı.

Bunlar uzun zamandır ana hedefler olsa da, saldırganlar artık Google Dokümanlar, Dropbox ve AWS gibi doğal olarak güvenilir platformlardan kötü niyetli içerik barındırarak algılamayı önemli ölçüde zorlaştırıyor.

Geleneksel itibar analizi ve izolasyonu bu taktiklere karşı etkisiz olduğundan, güvenlik ekipleri, sayfa yapısını izlemek ve URL’ye bakılmaksızın değişiklikleri zamanla tespit etmek için tarayıcının içinde çalışan algılama modellerine ihtiyaç duyarlar.

Tarayıcı Uzatma Kör Nokta: Büyüyen Bir Saldırı Yüzeyi

Tarayıcı uzantıları, basit üretkenlik araçlarından, tarayıcıda meydana gelen her şeye erişim ile derin entegre uygulamalara dönüştü. Artan karmaşıklıklarına rağmen, uzatma güvenliği büyük ölçüde takılı kalmaya devam ediyor ve siber suçlular için muazzam bir saldırı yüzeyi yaratıyor.

- Info-starers ve diğer kötü niyetli uzantılar, verileri sessizce püskürtürken meşru araçlar olarak maskelenebilir.

- Meyveden çıkarılan krom web mağazası hesapları, standart güvenlik incelemelerini atlayarak haydut uzantıların kitlesel dağılımına yol açmıştır.

- Uzatma yeniden etkinleştirme veya sürüm güncellemeleri, kuruluşa yeni izinler, sahiplik değişiklikleri ve yeni kaynak kodu sunuldukça acil güvenlik riskleri oluşturabilir.

Bir siber güvenlik şirketi yakın zamanda, tehlikeye atılmış bir Chrome web mağazası hesabının, kötü niyetli bir tarayıcı uzantısının müşterilerine dağıtılmasına neden olduğu bir saldırı yaşadı.

Bu, gerçek zamanlı uzatma izleme, uygulanabilir politikalar ve genişletme riskleri üzerinde otomatik uyarma ihtiyacını vurgular.

Güvenlik Boşluğu: Geleneksel Araçlar Neden Kısa Kalır?

Tarayıcı güvenliğindeki temel zorluk, web sayfalarının nasıl oluşturulduğunu ve manipüle edildiğini, ancak büyük ölçüde bir güvenlik açığı olarak göz ardı edildiğini yöneten benzersiz veri modelinde (DOM) belge nesnesi modelinde (DOM) yatmaktadır.

Trafik ve işlem yürütmeyi izleyen ağ ve uç nokta güvenliğinin aksine, tarayıcı içerik ve komut dosyalarının dinamik olarak değiştiği aktif bir yürütme ortamıdır.

Kuruluşlar, bir tarayıcı yerli tehdit algılama modeli, oturum davranışlarını, kimlik bilgisi giriş modellerini ve yüksek riskli etkileşimleri gerçek zamanlı olarak izlemelidir. Güvenlik kontrolleri, bağlam farkında olan algılamayı dahil etmek için blok listelerinin ve URL filtrelemesinin ötesinde gelişmelidir.

EDR’nin dönüştürülmüş uç nokta güvenliği gibi, tarayıcı algılama ve yanıtı (BDR), gerçek zamanlı telemetri, JavaScript yürütme analizi ve güvenlik operasyonlarına tarayıcı tehdit istihbarat entegrasyonunu sağlayan kurumsal güvenliğin temel bir bileşeni haline gelmelidir.

Tarayıcı, işletme genelinde bir risktir

Tespit ve yanıt tarayıcı güvenliği için kritik olmakla birlikte, kuruluşlar aşağıdakiler de dahil olmak üzere daha geniş işletme risklerini de dikkate almalıdır.

- Veri maruz kalma riskleri: Hassas bilgiler, taklit edilmemiş SaaS uygulamalarında kopyalanabilir, yapıştırılabilir, yüklenebilir veya paylaşılabilir.

- Gölge BT çoğalması: Çalışanlar, tarayıcıda rutin olarak onaylanmamış araçlar ve yapay zeka ile çalışan uygulamalar kullanır ve kontrolleri atlar.

- Üretken AI riskleri: Çalışanlar gizli verileri güvenlik sonuçlarını anlamadan AI destekli sohbet botlarına ve asistanlarına yapıştırırlar.

- İçeriden Tehditler: Meyveden çıkarılan hesaplar ve kötü niyetli içericiler, kurumsal verileri doğrudan tarayıcı içinde dışarı atabilir.

Bu zorluklar, ağ, uç nokta ve e -postanın ötesine uzanan sürekli görünürlük ve tehdit önleme ihtiyacının altını çizmektedir. Güvenlik ekipleri, bütünsel bir işletme güvenlik stratejisinin bir parçası olarak tarayıcı yönetişimi, veri güvenliği ve içeriden gelen risk yönetimini yeniden düşünmelidir.

Tarayıcı tabanlı tehditlere ve ortaya çıkan güvenlik trendlerine daha derin bir dalış için, Keep Fidan’ın son zamanlarda Tarayıcı Güvenlik Raporu.

Yeni Bir Gerçeklik

Tarayıcı artık sadece bir üretkenlik aracı değil, aynı zamanda geleneksel güvenlik savunmalarını atlamak için silahlandırılan birincil saldırı yüzey saldırganları.

Kimlik avı kampanyaları geliştikçe, kötü amaçlı yazılım yeniden montajı daha karmaşık hale gelir ve tarayıcı uzantıları işaretsiz kalır, uyum sağlayamayan kuruluşlar savunmasız kalacaktır.

Güvenlik ekipleri, gerçek zamanlı görünürlük kazanmak, tarayıcı-yerli tehditleri tespit etmek ve insanları çalıştıkları yerde korumak için tarayıcı algılama ve yanıt özelliklerini kurumsal güvenlik yığınlarına entegre etmelidir.

Ücretsiz bir demo isteyin Tarayıcı tabanlı tehditleri ortaya çıkarmak için farkında bir ekip üyesiyle güvenlik araçlarınız eksiktir ve iş gücünüzü güvence altına almak için bir sonraki adımı atın.

YAZAR: Ryan Boerner

Bir bilgisayar mühendisi olan Boerner, siber güvenlik uygulayıcısına dönüştü, Teksas ajanslarında ağ tehditleriyle mücadele eden bir SOC analisti olarak başladı. Ağ ve e -posta güvenliği konusunda uzmanlaşarak, daha sonra her boyuttaki kuruluşlarla birlikte çalışarak IBM ve DarkTrace’deki uzmanlığını geliştirdi. Güvenlik ekipleri ve çalışanlar arasında kritik bir boşluk görmek – güçlü savunmaların hala tehditlere izin verdiği – tarayıcıyı kurumsal güvenliğin temel taşı haline getirmek için farkında olun.

Farkında olun ve haberdar olun.