SteelFox kötü amaçlı yazılımı, sahte etkinleştirme araçlarıyla, kredi kartı verilerini çalarak ve kripto madencilerini konuşlandırarak yazılım korsanlarını hedef alıyor. Dünya çapındaki kullanıcıları etkileyen bu yeni tehdit ve kendinizi bu karmaşık siber suç kampanyasından nasıl koruyacağınız hakkında bilgi edinin.

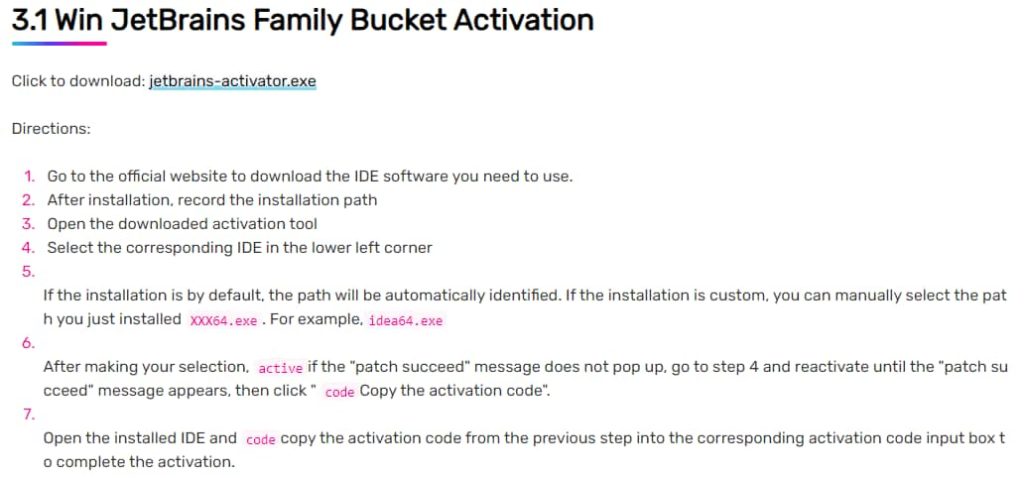

Securelist’teki siber güvenlik araştırmacıları, çevrimiçi forumlar, torrent izleyicileri ve bloglar aracılığıyla yayılan ve Foxit PDF Editor, AutoCAD ve JetBrains gibi yasal yazılımlar gibi görünen yeni bir kötü amaçlı yazılım türü tespit etti.

Araştırmacılar tarafından “SteelFox” olarak adlandırılan; Kötü amaçlı yazılımın ana hedefleri, korsan yazılım indirmeye ve sahte yazılım etkinleştirme araçlarına (çatlaklar) karışan Microsft Windows kullanıcılarıdır.

Şubat 2023’te başlayan kampanya, sahte yazılım etkinleştirme araçları aracılığıyla kripto para madenciliği ve veri çalma yeteneklerini birleştiriyor. Şu ana kadar kötü amaçlı yazılım dünya çapında 11.000’den fazla kullanıcıya bulaştı.

Securelist’in haberine göre blog yazısı Yayınlanmadan önce Hackread.com ile paylaşılan SteelFox, tam özellikli bir “suç yazılımı paketi“ kredi kartı bilgileri, tarama geçmişi ve oturum açma kimlik bilgileri dahil olmak üzere, virüs bulaşmış cihazlardan hassas verileri ayıklayan. Ayrıca yüklü yazılımlar, çalışan hizmetler ve ağ yapılandırmaları gibi sistem bilgilerini de toplar.

Kötü amaçlı yazılımın ilk saldırı vektörü, meşru yazılımı ücretsiz olarak etkinleştirmenin bir yolu olarak çevrimiçi forumlarda ve torrent izleyicilerinde reklamı yapılan sahte yazılım etkinleştiricilerini içerir. Kötü amaçlı yazılım yüklendikten sonra, yeniden başlatma sonrasında bile sistemde kalan bir hizmet oluşturur ve ayrıcalıklarını geliştirmek için savunmasız bir sürücüyü kullanır.

Kötü amaçlı yazılım, yönetici ayrıcalıkları gerektiren bir bırakıcıyla başlayan çok aşamalı bir saldırı zinciriyle çalışır. Çalıştırıldıktan sonra kendisini bir Windows hizmeti olarak yükler ve bileşenlerini gizlemek için AES-128 şifrelemesini kullanır. Kötü amaçlı yazılım, savunmasız sürücülerden yararlanarak sistem düzeyinde erişim sağlıyor ve komut sunucularıyla güvenli iletişim için SSL sabitlemeli TLS 1.3’ü uyguluyor.

“SteelFox’un modern C++’ı harici kütüphanelerle birleştirilmiş son derece gelişmiş kullanımı, bu kötü amaçlı yazılıma müthiş bir güç kazandırıyor. TLSv1.3 ve SSL sabitlemenin kullanılması, güvenli iletişim ve hassas verilerin toplanmasını sağlıyor.”

Güvenli liste

Küresel Etki

SteelFox belirli bireyleri veya kuruluşları hedef almıyor gibi görünüyor; bunun yerine mümkün olduğu kadar çok kullanıcıya bulaştırmak için daha büyük ölçekte çalışıyor. Kötü amaçlı yazılım, aşağıdakiler de dahil olmak üzere 10’dan fazla ülkedeki kullanıcılara bulaştı:

- BAE

- Hindistan

- Brezilya

- Çin

- Rusya

- Mısır

- Cezayir

- Meksika

- Vietnam

- Sri Lanka

James McQuiggan, güvenlik farkındalığı savunucusu KnowBe4kuruluşların yazılım indirdikleri kaynaklar konusunda dikkatli olmasının önemini vurguladı. Ayrıca siber güvenlik farkındalık programları aracılığıyla çalışanların eğitilmesinin gerekliliğini de vurguladı.

“SteelFox’un düşürücülerinin hem yazılım “çatlakları” hem de kötü amaçlı yazılım sağlayan ikili işlevselliği, siber suçlular tarafından kullanılan karmaşık araçların ve ayrıcalık yükseltme için güncel olmayan bir sürücünün kullanılmasının, kuruluşların yamaları uyguladıklarından emin olmalarının kritik ihtiyacını vurguluyor.”

James, “Kuruluşların yazılım kaynaklarını doğrulamasını, en az kullanıcı ayrıcalığına sahip erişim kontrolünü sürdürmesini ve şüpheli kurulum davranışlarını tespit etmek için uç nokta korumasından yararlanmasını sağlamalıdır” diye açıkladı.

“Ayrıca ve daha da önemlisi, açık kaynaklı yazılımlar veya bu yaygın uygulamalar gibi doğrulanmamış yazılımların tehlikeleri konusunda kullanıcılara siber güvenlik farkındalık programlarının sunulmasını sağlayın. BT tarafından yönetilen bir yazılım çözümünün tüm uygulamaları kurmasına ve izlemesine izin verin” tavsiyesinde bulundu.

Kendinizi SteelFox’tan Korumak

SteelFox’un kurbanı olmamak için kullanıcıların yazılımı yalnızca resmi kaynaklardan indirmeleri ve bir güvenilir güvenlik çözümü Bu, virüs bulaşmış yazılımın yüklenmesini tespit edebilir ve önleyebilir. Ek olarak, kullanıcıların bilinmeyen kaynaklardan gelen bağlantıları tıklarken veya ekleri indirirken dikkatli olmaları gerekir; çünkü bunlar genellikle kötü amaçlı yazılım yaymak için kullanılabilir.

İLGİLİ KONULAR

- Sahte Oyun Uygulamaları Aracılığıyla Windows’u Hedefleyen Winos4.0 Kötü Amaçlı Yazılım

- PyPI’deki Fabrice Kötü Amaçlı Yazılımı 3 Yıl Boyunca AWS Kimlik Bilgilerini Çalıyor

- SideWinder, Play Store’daki kötü amaçlı yazılım uygulamalarıyla Android kullanıcılarını vurdu

- TodoSwift Kötü Amaçlı Yazılım, Bitcoin PDF Uygulaması Kılığında macOS’u Hedefliyor

- Octo2 Kötü Amaçlı Yazılımı Android Telefonlara Bulaşmak İçin Sahte NordVPN Uygulamaları Kullanıyor