Bir tehdit aktörünün alabileceği pek çok saldırı yolu vardır. Son yıllarda artan bir tanesi kullanıcı merkezli uygulamalardır. Saldırganlar, daha yüksek düzeyde korunan bir yönetici hesabına odaklanmak yerine, bir kullanıcının BT müdahalesi olmadan kolayca yükleyebileceği uygulamaları veya uzantıları hedefler.

Bir örnek, Chromium tabanlı tarayıcılardakiler gibi uzantıların çoğalmasıdır. Türünün ilk örneği olmasa da yakın tarihli bir örnek, Rilide kötü amaçlı yazılım türüdür. Trustwave, kendisini bir Google Drive uzantısı olarak gizleyen bu kötü amaçlı yazılımı tespit etti.

Kurulumdan sonra uzantı, tehdit aktörlerinin tarayıcı geçmişini izlemesine, ekran görüntüleri almasına ve kripto para borsalarını hedef alan kötü amaçlı komut dosyaları enjekte etmesine olanak sağladı.

Ayrıca siber güvenlik devi Kaspersky, kısa bir süre önce 87 milyondan fazla indirilmiş 34 kötü amaçlı Chrome uzantısı tespit etti. Birden çok kötü amaçlı uzantı, kullanıcı yüklemelerini hedefleyerek gerçek bir veri hırsızlığı ve sistem güvenliği tehlikesine yol açar.

Denetlenmeyen Kullanıcı Denetimi Tehlikesi

Yıllar önce, kullanıcılar öncelikli olarak yönetici olarak çalışmaktan en az ayrıcalıkla çalışmaya geçtiğinde önemli bir değişim meydana geldi. Bu değişiklik, kötü amaçlı uygulamaların veya saldırıların yararlanabileceği saldırı yüzeyini azalttı. Bir saldırı durumunda, hasar o kullanıcının profili ve erişebilecekleri verilerle sınırlı olabilir.

Güvenliği ihlal edilmiş bir kullanıcı hesabı, güvenliği ihlal edilmiş bir yönetici hesabına yol açabilse de, ikisini ayırmak önemli ölçüde gelişmiş güvenlik sağlar. Ancak, kullanıcılar bu ayrımla kendilerini nispeten güvende hissettikleri ve BT’den yazılım yüklemesini istemekten rahatsız olabilecekleri için, kullanıcı uygulamalarının ve uzantılarının çoğalması olmuştur.

Örnekler, Chromium tabanlı tarayıcılardaki uzantıları veya Visual Studio Code gibi geliştirme araçlarını içerir. Bu uzantılar, Google ve Microsoft’un Visual Studio Code uzantı deposu gibi geleneksel olarak güvenilir kaynaklardan indirildiğinden, kullanıcıların yükleme sürecini daha yakından incelemeleri gerekebilir.

Bu dikkat eksikliği nedeniyle, uzantılar veya araçların kullanıcı profili kurulumları yoluyla giderek daha fazla saldırı meydana geliyor. Diğer örnekler, PyPi paketlerinden veya kötü amaçlı NPM paket kurulumlarından kaynaklanan arz yönlü saldırıları içerir.

Önceden yasal uzantılar veya paketler, bir kullanıcının daha önce güvenilir bir kaynaktan sessizce ele geçirilmesine izin veren vicdansız bir gruba satılabilir.

Kullanıcı Profili Uzantılarının ve Paketlerinin Zarar Görmesini Önleme

Bir BT departmanı ve bir kullanıcı kendilerini korumak için ne yapabilir? Bir yaklaşım, uzantıları ve paketleri incelemek ve bir kullanıcının yükleyebileceklerini proaktif olarak sınırlamak için izin verilenler listelerini kullanmaktır. Bu sayede hem kullanıcılar hem de yöneticiler kendilerini daha güvende hissedebilir ve sadece güvenli paketlerin kullanılmasını sağlar.

BT yöneticileri, özellikle bir üçüncü şahıs tarafından yapıldığında, sahiplik değişikliği ve tehlike sinyali verebilecek dosyalarda izin verilen uzantıları ve paketleri izlemelidir. Bir uzantı, dosyalar da dahil olmak üzere bir kullanıcı profilinin görebileceği verileri okumaya çalışabileceğinden, bir dosyada parola depolayan kullanıcıların dikkatli olması özellikle önemlidir.

Bu, hassas bir sisteme erişmek için yalnızca bir parola yeterli olmayacağından, daha fazla ihlalin önlenmesinde Çok Faktörlü Kimlik Doğrulamanın (MFA) öneminin altını çizer.

Elbette, bir saldırı durumunda, bir kullanıcının hesabını hızlı bir şekilde temizlemek ve sıfırlamak çok önemlidir. Kullanıcı profili saldırısı, içinde bulunan verilerden yararlanabilir; bu, hazırlanmış kimlik avı e-postalarının veya meşru bir kullanıcının hesabından gönderilen e-postaların, bir saldırıyı daha fazla yaymak için kullanılabileceği anlamına gelir.

Specops uReset ile Saldırıları Azaltma

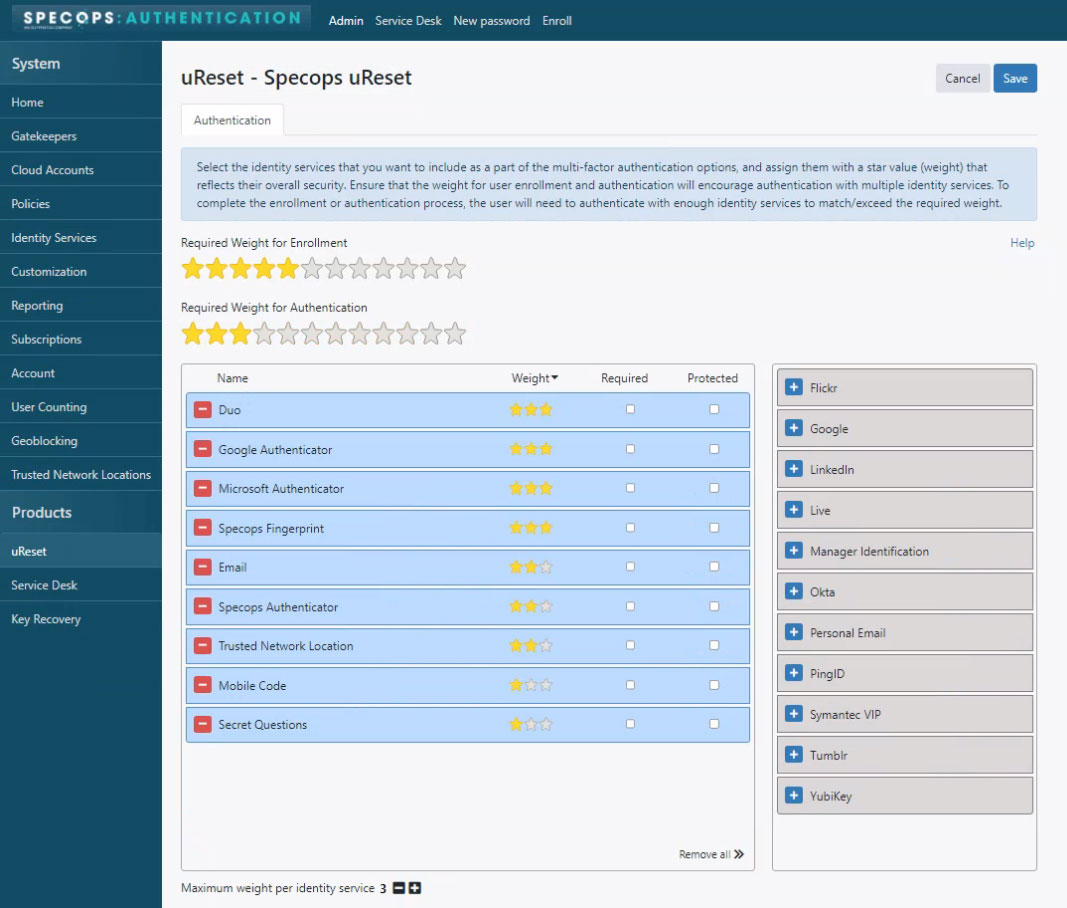

Yalnızca doğru kullanıcının bir parolayı sıfırlayabilmesini sağlamak için birden çok ağırlıklı faktörden yararlanan Specops uReset gibi araçları kullanmak, bir yardım masasının kötü bir durumu hızla kontrol altına alması için güvenli ve hızlı bir yöntem sağlar.

- Parolaları bir web tarayıcısından, Windows oturum açma ekranından veya bir mobil uygulamadan sıfırlayın.

- Yardım masasını, kullanıcıları doğrulamak, hesapların kilidini açmak ve geçici parolalar oluşturmak için özel bir arabirimle geliştirin.

- Kimlik doğrulama olayları hakkında derinlemesine denetim ve raporlama.

- SMS, E-posta, Parmak İzi Okuyucular, Güvenilir Ağ Konumları, Yönetici Doğrulaması, Dua, Okta, Symantec VIP, Microsoft ve Google Authenticator, Google, Facebook, Twitter, Twitter ve daha fazlası gibi çoklu tanımlama hizmetleri.

Kullanıcı Profili Tehlikeleri ve Azaltıcı Önlemler

Üretken yönetici hesaplarından sınırlı kullanıcı hesaplarına geçiş olmasına rağmen, kullanıcıların kendilerinin yükleyebileceği uygulamalardan gelişen bir tehdit mevcuttur. Bu uygulamalar, uzantılardan otomatik güncellenebilen ve meşru görünen paketlere kadar değişebilir.

Bu nedenle, BT kuruluşlarının kullanıcıları tarafından nelerin kurulabileceğini ve kullanılabileceğini proaktif olarak kontrol etmesi çok önemlidir.

Bir saldırı durumunda, bir kuruluşun Specops uReset gibi araçları kullanarak kullanıcının kimliğini hızlı bir şekilde doğrulaması ve kimlik bilgilerini sıfırlaması çok önemlidir. Bunu yaparak, saldırı olduğu yerde durdurulabilir ve kullanıcının hesabı ve sistemi, gelecekteki sorunları önlemek için hızlı bir şekilde temizlenebilir.

Sponsorlu ve Specops Software tarafından yazılmıştır