6 Ekim 2025’te, “Loadbaks” olarak bilinen siber suçlu geliştiricisi, modern tarayıcı güvenlik korumalarını atlatmak için doğrudan bellek enjeksiyonunu kullanan karmaşık bir bilgi hırsızlığı yapan kötü amaçlı yazılım sunan Vidar Stealer v2.0’ın yer altı forumlarında yayınlandığını duyurdu.

Bu yeni sürüm, C++’tan performansı ve gizlilik yeteneklerini artırdığı iddia edilen saf bir C uygulamasına geçişi temsil eden eksiksiz bir mimari revizyonu temsil ediyor.

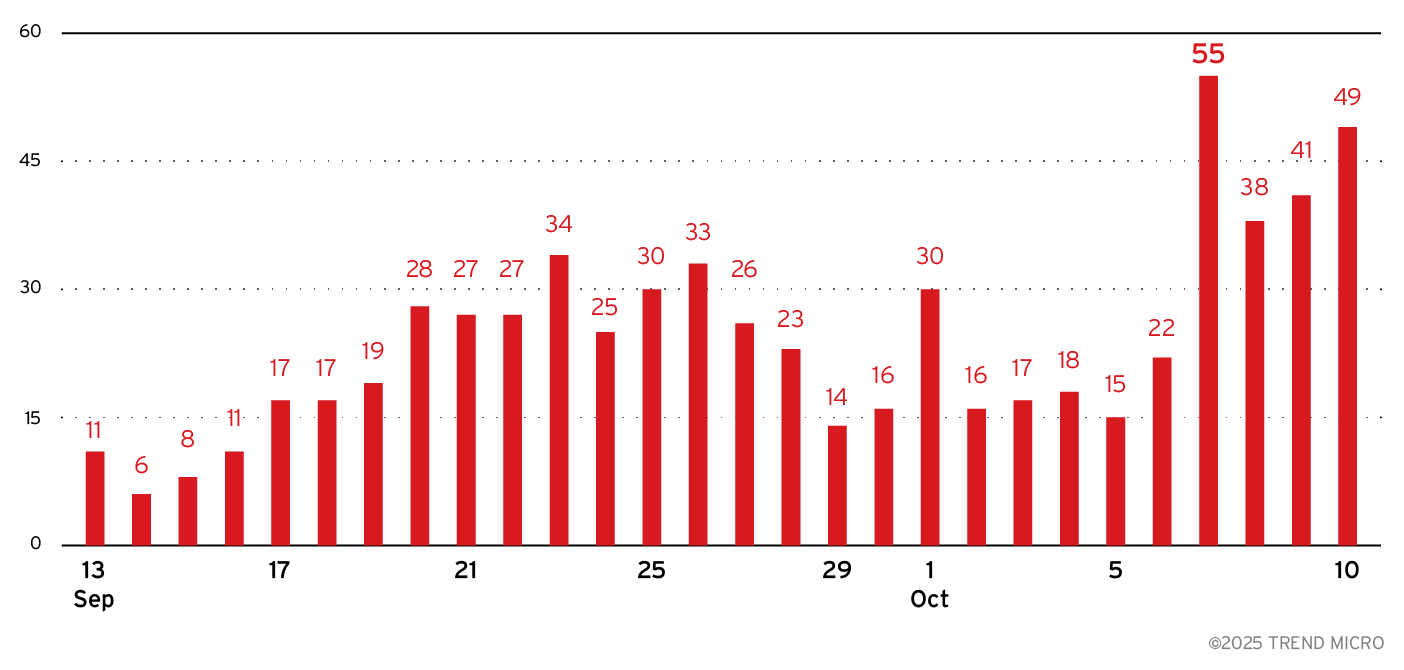

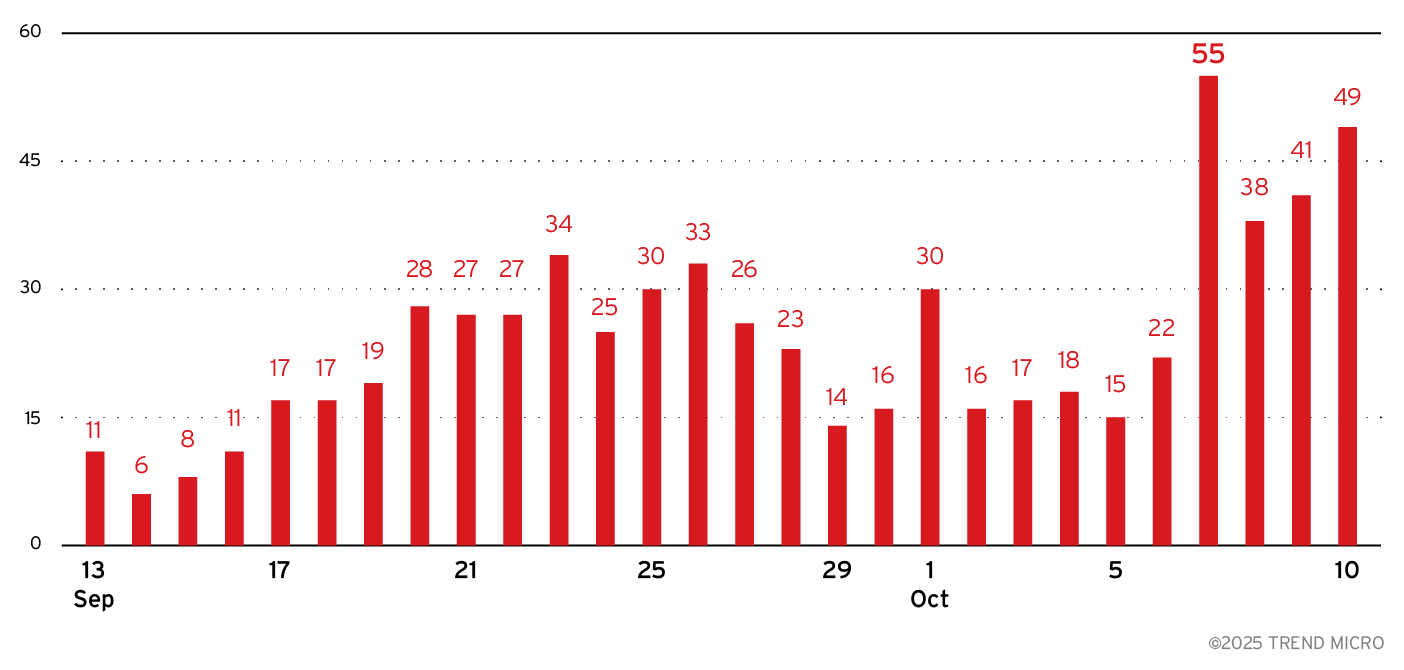

Açıklama, Lumma Stealer’ı çevreleyen faaliyetlerin azaldığı bir dönemde geldi; bu da siber suçluların gelişen tehdit ortamında aktif olarak daha etkili alternatifler aradıklarını gösteriyor.

Vidar 2.0, gelişmiş anti-analiz önlemleri, çok iş parçacıklı veri hırsızlığı yetenekleri ve Chrome’un en yeni AppBound şifreleme korumalarını yenebilecek tarayıcı kimlik bilgilerini çıkarmaya yönelik gelişmiş yöntemler de dahil olmak üzere birçok ilgili özelliği tanıttı.

Ömür boyu fiyatı yalnızca 300 ABD Doları olan kötü amaçlı yazılım, saldırganlara hem uygun maliyetli hem de teknik açıdan gelişmiş güçlü kimlik bilgileri çalma araçları sunarak onu hem kuruluşlar hem de bireysel kullanıcılar için önemli bir tehdit olarak konumlandırıyor.

Vidar ilk olarak 2018 yılında Rusça yeraltı forumlarında ortaya çıktı ve başlangıçta Arkei hırsızının kaynak kodundan yararlandı.

Yedi yıl boyunca tutarlı güncellemeler, güvenilir geliştirici desteği ve tarayıcı kimlik bilgilerini, kripto para cüzdanlarını ve iki faktörlü kimlik doğrulama uygulamalarını hedef alan kapsamlı veri çalma yetenekleri sayesinde kendisini Raccoon ve RedLine gibi rakiplerinden ayırdı.

Sürüm 2.0’ın Ekim 2025 sürümü, kötü amaçlı yazılım tarihindeki en önemli teknik evrimi temsil ediyor; önceki sınırlamaları ele alırken modern güvenlik korumalarını atlamak için özel olarak tasarlanmış yetenekler sunuyor.

Gelişmiş Bellek Enjeksiyon Teknikleri

Vidar 2.0’daki en dikkate değer gelişme, Chrome’un, şifreleme anahtarlarını belirli uygulamalara bağlayarak yetkisiz kimlik bilgilerinin çıkarılmasını önlemek için tasarlanmış bir güvenlik özelliği olan AppBound şifrelemesini aşmaya yönelik gelişmiş yaklaşımıdır.

Geliştiriciye göre Vidar 2.0, bilgi çalma yeteneklerinde önemli bir artışı temsil eden “kamuya açık olmayan benzersiz appBound yöntemlerini” uyguluyor.

İkili analiz, kötü amaçlı yazılımın çok aşamalı bir kimlik bilgisi çıkarma süreci kullandığını ortaya koyuyor. Başlangıçta Vidar, tarayıcı profillerinin sistematik olarak numaralandırılması ve standart DPAPI şifre çözme kullanarak Yerel Durum dosyalarından şifreleme anahtarlarının çıkarılması gibi geleneksel yöntemleri denemektedir.

Ancak bu geleneksel yaklaşımlar modern tarayıcı korumalarına karşı başarısız olduğunda, kötü amaçlı yazılım, kimlik bilgileri hırsızlığının gerçekleşme biçimini temelden değiştiren gelişmiş tekniklere yönelir.

Gelişmiş teknik, hedef tarayıcıları hata ayıklama etkinken başlatır ve kabuk kodu veya yansıtıcı DLL enjeksiyonu kullanarak kötü amaçlı kodu doğrudan çalışan tarayıcı işlemlerine enjekte eder.

Bu enjekte edilen veri, Chrome’un AppBound şifreleme korumalarını etkili bir şekilde atlayarak, depolama alanından şifrelerini çözmeye çalışmak yerine, şifreleme anahtarlarını doğrudan tarayıcı belleğinden çıkarır.

Çalınan anahtarlar daha sonra adlandırılmış kanallar aracılığıyla ana kötü amaçlı yazılım sürecine geri iletilir, böylece güvenlik yazılımını uyarabilecek veya adli kanıt bırakabilecek disk yapaylıkları önlenir.

Performans ve Kaçınma Geliştirmeleri

Vidar 2.0, tarayıcı kimlik bilgileri hırsızlığı yeteneklerinin ötesinde, tespitten kaçınırken verimliliği en üst düzeye çıkarmak için tasarlanmış önemli mimari iyileştirmeler sunar.

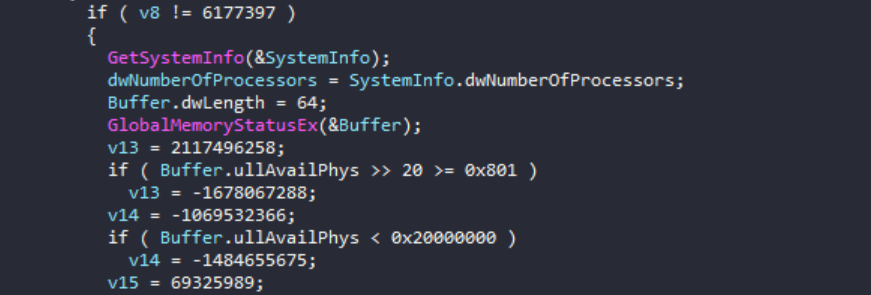

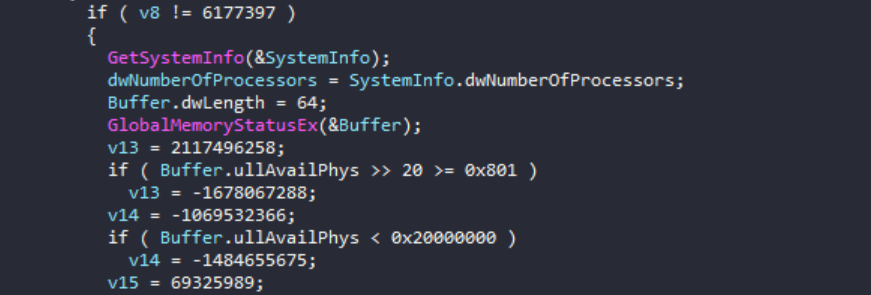

Kötü amaçlı yazılım, performansı kurban bilgisayarın özelliklerine göre otomatik olarak ayarlayan, güçlü sistemlerde daha fazla çalışan iş parçacığı ve daha zayıf makinelerde daha az iş parçacığı oluşturan karmaşık bir çoklu iş parçacığı sistemi uygular.

Bu yaklaşım, tarayıcılar, kripto para birimi cüzdanları ve dosyalar da dahil olmak üzere birden fazla kaynaktan eşzamanlı veri hırsızlığına izin vererek, kötü amaçlı yazılımın güvenliği ihlal edilmiş sistemlerde etkin kalması için gereken süreyi önemli ölçüde azaltır.

Kötü amaçlı yazılım ayrıca, orijinal program mantığını gizleyen ve tersine mühendisliği önemli ölçüde zorlaştıran sayısal durum makineleriyle karmaşık anahtar durumu yapıları uygulayan, yoğun kontrol akışı düzleştirme gizlemesi kullanır.

Otomatik bir polimorfik oluşturucu, farklı ikili imzalara sahip örnekler oluşturarak statik algılama yöntemlerini etkisiz hale getirir.

Bu kaçırma teknikleri, hata ayıklayıcı tespiti, zamanlama doğrulaması ve donanım profili oluşturma dahil olmak üzere kapsamlı analiz karşıtı kontrollerle birleştiğinde, kötü amaçlı yazılımın analiz ortamları yerine yalnızca gerçek kurban sistemlerinde yürütülmesini sağlar.

Lumma Stealer etkinliği azalmaya devam ederken ve siber suçlular alternatiflere yönelirken, güvenlik ekipleri Vidar 2.0 yaygınlığının 2025’in 4. çeyreği ve sonrasında artacağını öngörmelidir.

Kötü amaçlı yazılımın teknik yetenekleri, 2018’den bu yana kanıtlanmış geliştirici geçmişi ve rekabetçi fiyatlandırması, onu Lumma Stealer’ın pazar hakimiyetinin muhtemel halefi olarak konumlandırıyor.

Kuruluşlar, bu gelişen tehdide karşı koruma sağlamak için kimlik bilgileri yönetimi ve kullanıcı eğitimine yönelik güçlü politikalar sürdürürken, uç nokta çözümlerinin tam olarak kullanılmasını ve güncellenmesini sağlamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.