Zergeca adında yeni bir botnet ortaya çıktı ve onu tipik Dağıtılmış Hizmet Reddi (DDoS) botnet’lerinden ayıran gelişmiş yetenekler sergiledi.

20 Mayıs 2024’te XLab Cyber Threat Insight Analysis (CTIA) sistemi tarafından keşfedilen Zergeca, ciddi bir aksaklığa neden olma potansiyelini şimdiden ortaya koydu.

Bu makale Zergeca’nın karmaşık ayrıntılarını, işlevlerini ve siber güvenliğe etkilerini ele alıyor.

Keşif ve İlk Analiz

20 Mayıs 2024’te birçok kişi tatili kutlarken XLab CTIA sistemi /usr/bin/geomi konumunda şüpheli bir ELF dosyası yakaladı.

Değiştirilmiş bir UPX ile paketlenmiş ve Rusya’dan VirusTotal’a yüklenen bu dosya, başlangıçta antivirüs motorları tarafından tespit edilmekten kaçındı.

O akşamın ilerleyen saatlerinde Almanya’dan aynı UPX sihirli numarasına sahip başka bir Geomi dosyası yüklendi.

Çok ülkeli yüklemeler ve değiştirilmiş UPX paketleyicisi tehlike işaretlerini artırdı ve daha fazla araştırmaya yol açtı.

Zergeca’nın Yetenekleri

Analiz sonucunda Zergeca’nın Golang’da uygulanan bir botnet olduğu doğrulandı.

Botnet’in adı Zergeca, StarCraft’taki kaynaşan Zerg’den esinlenerek onun agresif ve genişleyen doğasını yansıtıyor.

Scan Your Business Email Inbox to Find Advanced Email Threats - Try AI-Powered Free Threat Scan

Zergeca yalnızca tipik bir DDoS botnet’i değildir; altı farklı saldırı yöntemini destekler ve proxy oluşturma, tarama, kendi kendini yükseltme, kalıcılık, dosya aktarımı, ters kabuk ve hassas cihaz bilgilerinin toplanması gibi ek yeteneklere sahiptir.

Benzersiz Ağ İletişimi Özellikleri

Ağ iletişimi açısından bakıldığında Zergeca birçok benzersiz özellik sergiliyor:

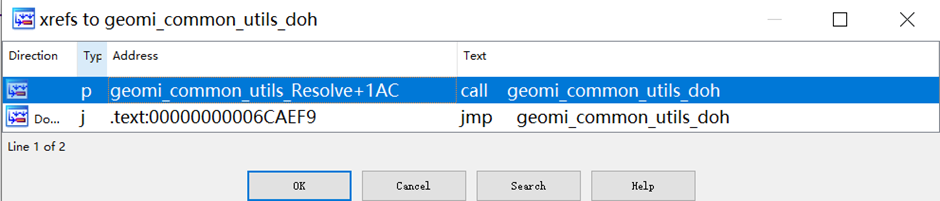

- Çoklu DNS Çözümleme Yöntemleri: Komuta ve Kontrol (C2) çözümü için DNS’yi HTTPS (DOH) üzerinden önceliklendirir.

- Smux Kütüphanesi: XOR aracılığıyla şifrelenen, C2 iletişim protokolü için yaygın olmayan Smux kitaplığını kullanır.

Yapılan incelemede Zergeca’nın C2 IP adresi olan 84.54.51.82’nin Eylül 2023’ten bu yana en az iki Mirai botnet’ine hizmet verdiği ortaya çıktı.

Bu, Zergeca’nın arkasındaki yazarın, Zergeca’yı oluşturmadan önce Mirai botnet’lerini çalıştırma konusunda deneyim biriktirdiğini gösteriyor.

Örnekleri yaymak için 84.54.51.82 tarafından kullanılan birincil yöntemler arasında Telnet’in zayıf parolalarından ve CVE-2022-35733 ve CVE-2018-10562 gibi bilinen belirli güvenlik açıklarından yararlanma yer alır.

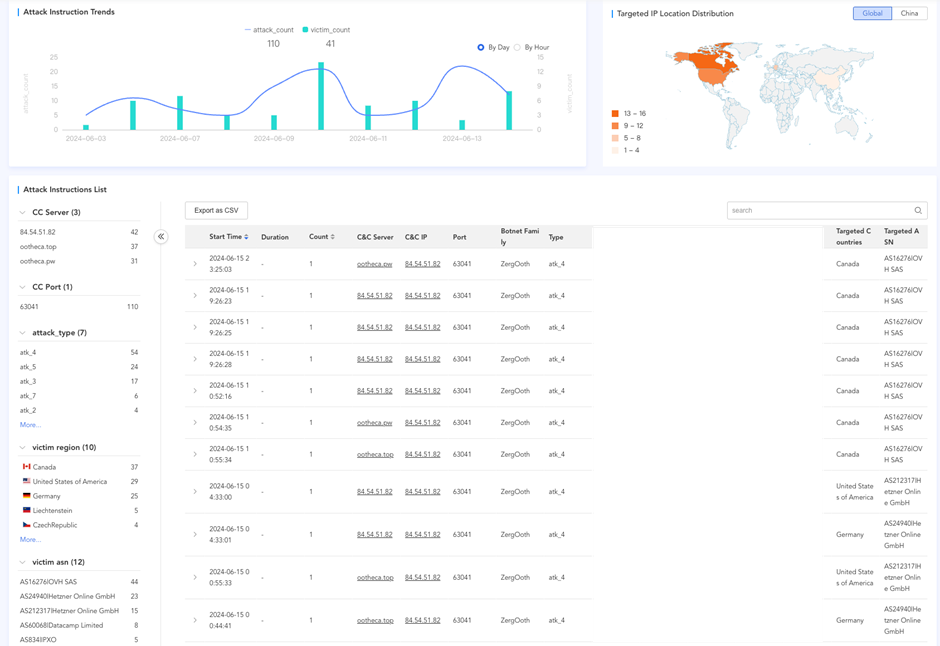

DDoS İstatistikleri ve Hedefleri

Zergeca, 2024 yılının Haziran ayının başından ortasına kadar öncelikle Kanada, ABD ve Almanya gibi bölgeleri hedef aldı.

Ana saldırı türü, kurbanların birden fazla ülkeye ve farklı Otonom Sistem Numaralarına (ASN’ler) dağıldığı ackFlood (atk_4) idi.

Zergeca’nın ters analizi, botnet’in x86-64 CPU mimarisi için tasarlandığını ve Linux platformunu hedef aldığını ortaya çıkardı.

Örneklerde “android”, “darwin” ve “windows” gibi dizelerin varlığı ve Golang’ın doğal platformlar arası yetenekleri, yazarın en sonunda tam platform desteğini hedefleyebileceğini gösteriyor.

Zergeca, geomi.service adlı bir sistem hizmeti ekleyerek güvenliği ihlal edilmiş cihazlarda kalıcılık sağlıyor.

Bu hizmet, cihazın yeniden başlatılması veya işlemin sonlandırılması durumunda Zergeca örneğinin otomatik olarak yeni bir geomi işlemi oluşturmasını sağlar.

Dize Şifre Çözme ve İletişim Protokolü

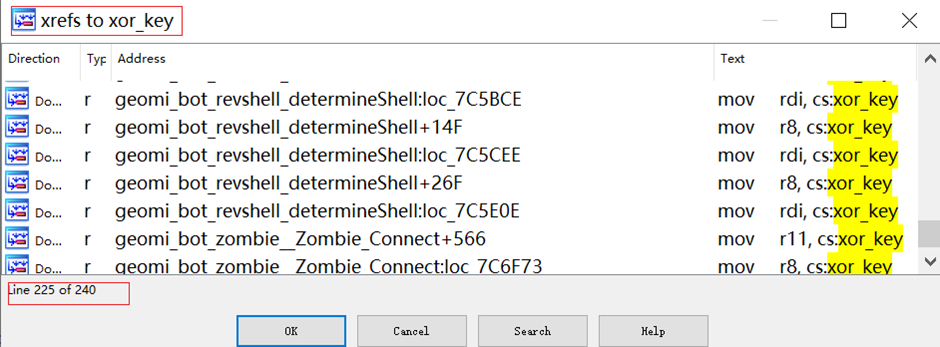

Zergeca birçok hassas dizi için XOR şifrelemesini kullanıyor.

XOR anahtarı başlangıçta EC 22 2B A9 F3 DD olarak ayarlanmıştır ancak yalnızca ilk altı bayt kullanılır.

Şifre çözme işlemi, şifre çözmeyle ilgili kod bloklarındaki belirli kalıpların tanımlanmasıyla otomatikleştirilebilir ve tüm şifrelenmiş dizeler verimli bir şekilde geri yüklenebilir.

Zergeca, Bot-C2 iletişimi için Smux kullanıyor. Smux (Basit MUltipleXing), güvenilirlik ve sıralama için TCP veya KCP gibi temel bağlantılara dayanan ve akış odaklı çoğullama sağlayan bir Golang çoğullama kitaplığıdır.

Silivasin Modülü

Cihazı tekelleştirmek için Zergeca, madencileri, arka kapı truva atlarını, botnet’leri ve daha fazlasını kapsayan rakip tehditlerin bir listesini içeriyor.

Zergeca, sistemi sürekli olarak izler ve adı veya çalışma zamanı parametreleri listedekilerle eşleşen tüm işlemleri sonlandırarak karşılık gelen ikili dosyaları siler.

| HABER.A | COM.UFO.MADENCİ | KIZLAMA | KTHREADDI |

| Kaiten | srv00 | meminitsrv | .javae |

| solr.sh | moneroshash | minexmr | c3 havuzu |

| kripto havuzu.fr | f2pool.com | xmrpool.eu | ……… |

Zombi Modülü

Zergeca, C2 IP adresini dört çözümleyiciyi destekleyen geomi_common_utils_Resolve işlevini kullanarak çözer: Genel DNS, Yerel DNS, DoH ve OpenNIC.

C2 IP’sini aldıktan sonra bot, hassas cihaz bilgilerini C2’ye bildirir ve altı tür DDoS saldırısı, tarama, ters kabuk ve diğer işlevleri destekleyen komutları bekler.

Zergeca’nın keşfi, botnet’lerin sürekli gelişimini ve artan karmaşıklığını vurguluyor.

Zergeca, gelişmiş tarama, kalıcılık özellikleri ve çok işlevli yetenekleriyle önemli bir siber güvenlik tehdidi oluşturuyor.

Siber güvenlik profesyonelleri, botnet gelişmeye devam ederken bu tür tehditleri belirleme ve azaltma konusunda dikkatli ve proaktif kalmalıdır.

IOC

Örnek

23ca4ab1518ff76f5037ea12f367a469

9d96646d4fa35b6f7c19a3b5d3846777

d78d1c57fb6e818eb1b52417e262ce59

604397198f291fa5eb2c363f7c93c9bf

f68139904e127b95249ffd40dfeedd21

d7b5d45628aa22726fd09d452a9e5717

6ac8958d3f542274596bd5206ae8fa96

pathced with "xlab" at the end of file

980cad4be8bf20fea5c34c5195013200

sample captured on 2024.06.19, support ddos vector 7

60f23acebf0ddb51a3176d0750055cf8

İhtisas

ootheca.pw

ootheca.top

bot.hamsterrace.space

IP

84.54.51.82 The Netherlands|None|None AS202685|Aggros Operations Ltd.Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free