Acronis Tehdit Araştırma Birimi, TamperedChef adı verilen ve kötü amaçlı yazılımları dünya çapındaki sistemleri tehlikeye atmak için meşru günlük uygulamalar olarak gizleyen karmaşık bir küresel kötü amaçlı reklam kampanyasını ortaya çıkardı.

Operasyon, saldırganlara uzaktan erişim ve virüslü makineler üzerinde kontrol sağlayan arka kapılar yüklemeleri için kullanıcıları kandırmak amacıyla sosyal mühendislik, arama motoru optimizasyonu taktikleri ve sahtekarlıkla elde edilen dijital sertifikaları kullanıyor.

TamperedChef, tarayıcılar, PDF düzenleyicileri, e-kitap okuyucuları ve oyunlar gibi popüler yazılımları taklit eden tamamen işlevsel sahte uygulamalar sunarak kötü amaçlı yazılım dağıtımındaki bir evrimi ele alıyor.

Truva atı bulaştırılmış yükleyiciler, ABD’de kayıtlı paravan şirketlerden geçerli kod imzalama sertifikaları taşıyor, bu da onların güvenilir görünmelerini sağlıyor ve güvenlik tespitinden kaçmalarına yardımcı oluyor.

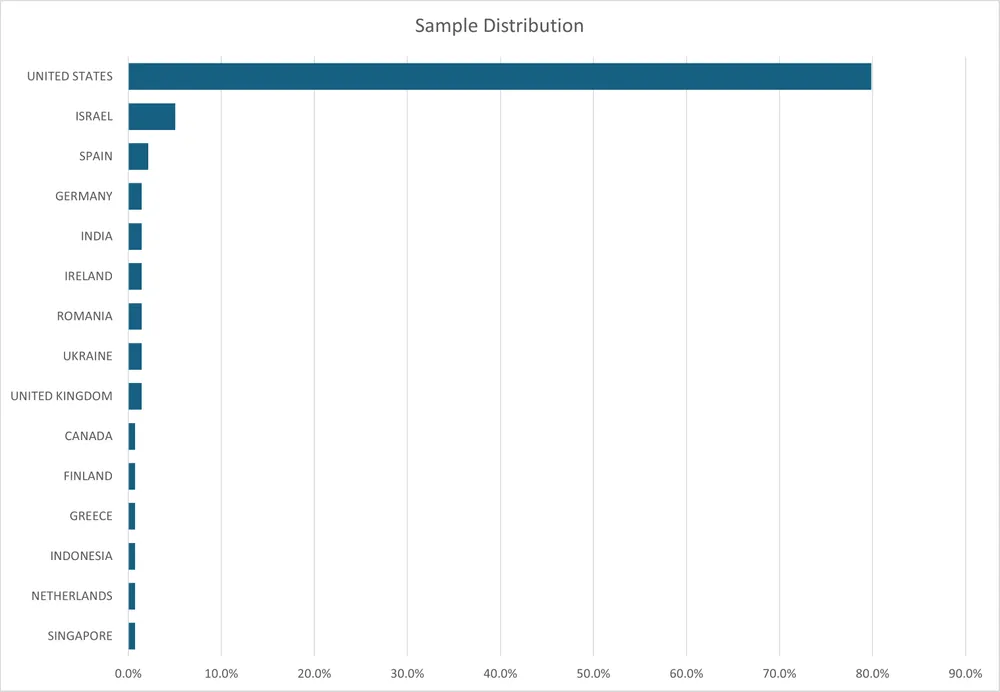

Kampanya öncelikle Amerika kıtasındaki kuruluşları etkiledi; kurbanların yaklaşık %80’i Amerika Birleşik Devletleri’nde bulunuyor, ancak altyapı küresel olarak birçok kıtaya ve sektöre yayılıyor.

Endüstriyel Ölçekli Altyapı

TamperedChef’in arkasındaki tehdit aktörleri, Delaware ve Wyoming gibi eyaletlerde kayıtlı tek kullanımlık paravan şirketlerden oluşan bir ağ kurarak iş benzeri bir karmaşıklıkla çalışıyor.

Performance Peak Media LLC, Fusion Core Reach LLC ve Unified Market Group LLC gibi isimlere sahip bu kuruluşlar, meşru yetkililerden Genişletilmiş Doğrulama sertifikaları almak için paravan görevi görüyor.

Bir sertifika işaretlendiğinde veya iptal edildiğinde, operatörler hızla yeni bir şirketi benzer bir genel ad altında kaydeder ve operasyonlarının meşruiyetini korumak için yeni kimlik bilgileri alırlar.

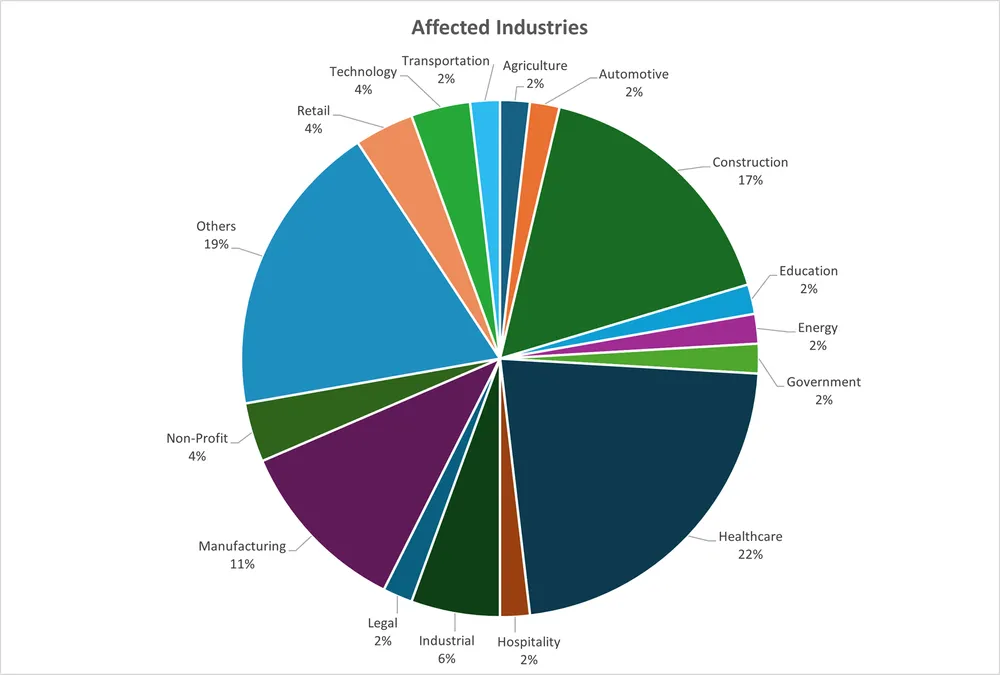

Etkilenen sektörler açısından, telemetri verileri birden fazla sektördeki mağdurları gösteriyor ancak sağlık hizmetleri, inşaat ve imalat sektörlerinde net bir yoğunlaşma var.

Tüm indirme alanları, İzlanda merkezli gizlilik koruma hizmetlerine NameCheap aracılığıyla kaydedilen download.allmanualsreader.com veya download.anyproductmanual.com gibi alt alan adı olarak “indirme”yi kullanan tutarlı bir modeli izler.

Alan adları yalnızca bir yıllık dönemler için kaydediliyor ve saldırganların, kaldırma sonrasında altyapıyı hızlı bir şekilde yeniden inşa etmelerine olanak tanıyor.

Komuta ve kontrol sunucuları başlangıçta rastgele etki alanı tarafından oluşturulan dizeler kullanıyordu, ancak son zamanlarda normal ağ trafiğine uyum sağlamak için get.latest-manuals.com gibi daha tanınabilir adlara geçtiler.

Acronis telemetri verileri sağlık, inşaat ve imalat sektörlerinin bu kampanyaya özellikle yüksek oranda maruz kaldığını ortaya koyuyor.

Bu endüstriler sıklıkla çalışanların, TamperedChef’in kötü amaçlı reklamcılık ve optimize edilmiş arama sonuçları yoluyla istismar ettiği, son derece uzmanlaşmış ekipmanların ürün kılavuzlarını çevrimiçi aramasını gerektirir.

Ana dillerdeki kılavuzları bulmanın zorluğu, Amerika’daki İngilizce konuşulan bölgelerin neden daha yüksek mağdur yoğunluğu gösterdiğini açıklayabilir.

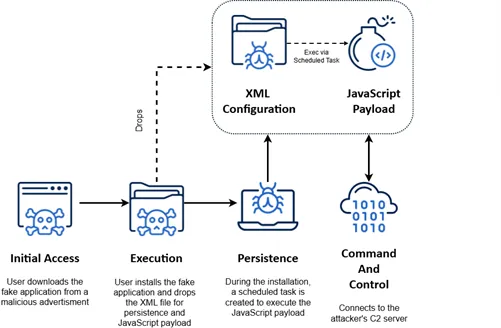

Saldırı zinciri, kullanıcıların kötü amaçlı reklamlarla veya kendilerini sahte indirme sitelerine yönlendiren manipüle edilmiş arama sonuçlarıyla karşılaşmasıyla başlar.

Kurulumun ardından uygulama tamamen yasal görünüyor ve orijinallik yanılsamasını güçlendiren lisans sözleşmeleri ve teşekkür mesajları gösteriyor.

Perde arkasında yükleyici, zamanlanmış bir görev oluşturan bir XML yapılandırma dosyasını bırakır ve tespitten kaçınmak için her 24 saatte bir rastgele gecikmelerle yürütülen bir kalıcılık oluşturur.

JavaScript yükünün kendisi, açık kaynak gizleme araçları kullanılarak büyük ölçüde gizlenir ve bu da analizi son derece zorlaştırır.

Aktif hale geldiğinde arka kapı, uzaktan kod yürütülmesine, makine kimliği oluşturma yoluyla sistem parmak izi alınmasına ve HTTPS bağlantıları üzerinden XOR şifrelemesi ve base64 kodlaması kullanılarak komuta ve kontrol sunucularıyla şifreli iletişime olanak tanır.

Çoklu Tehdit Senaryoları

Güvenlik araştırmacıları TamperedChef’in muhtemelen aynı anda birden fazla amaca hizmet ettiğine inanıyor. Kampanya, risk altındaki sistem erişimini kâr amacıyla diğer suç gruplarına satan bir ilk erişim komisyoncusu olarak işlev görebilir.

Teslimat aşamaları daha önceki raporları yansıtsa da bu değişken, kalıcılık için bırakılan bir Task.xml tarafından tohumlanan zamanlanmış bir göreve dayandığı için öne çıkıyor.

Sağlık hizmeti mağdurlarının yoğunluğu göz önüne alındığında, saldırganlar karanlık web pazarlarında para kazanmak için hassas hasta verilerini ve kimlik bilgilerini de hedef alıyor olabilir.

Kalıcı arka kapı erişimi, gelecekteki fidye yazılımı dağıtımı için ideal koşulları sağlarken, hükümete veya araştırma kurumlarına fırsatçı erişim, casusluk faaliyetlerine olanak sağlayabilir.

Zaman çizelgesi analizi, operatörlerin sürekli olarak taktiklerini uyarladıklarını gösteriyor.

İlk kampanyalarda, komuta ve kontrol sunucuları için üç yıllık sertifikalar ve alan adı tarafından oluşturulan algoritma modelleri kullanıldı, ancak çok sayıda iptalin ardından, 2025’in ortasına kadar kısa ömürlü sertifikalara ve insan tarafından okunabilen alan adlarına geçtiler ve bu da güvenlik önlemlerinden kaçınma ve operasyonel sürekliliği sürdürme konusundaki kararlılıklarını gösterdi.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.