Bir siber güvenlik araştırmacısı, bellekten tam birim şifreleme anahtarlarını (FVEK) çıkararak Windows 11’de (sürüm 24H2) BitLocker şifrelemesini atlamanın bir yöntemini gösterdi.

Araştırmacı, Memory-Dump-UEFI adlı özel yapım bir araç kullanarak, BitLocker korumalı bir bölümün şifresini çözmek için hassas şifreleme anahtarlarını almayı başardı.

Microsoft’un tam disk şifreleme sistemi olan BitLocker, bir cihazın tüm birimini şifreleyerek verileri korumak üzere tasarlanmıştır.

Kurumsal ortamlardaki hassas bilgilerin korunması açısından özellikle önemlidir. Ancak güvenliği büyük ölçüde şifreleme anahtarlarına yetkisiz erişimin önlenmesine bağlıdır.

Gösterimde kullanılan yöntem ortak bir zayıflıktan yararlanıyor: RAM’de depolanan artık veriler.

Bir cihaz aniden yeniden başlatıldığında RAM içeriği kısa bir süre bozulmadan kalabilir. Saldırgan, bu zaman aralığından yararlanarak, şifreleme anahtarları da dahil olmak üzere bellekte depolanan hassas verileri çıkarabilir.

Gösterimde, RAM modüllerini fiziksel olarak soğutmak veya veri bozulmasını önlemek için gücü korumak gibi teknikler de dahil olmak üzere, bellek bozulmasını azaltmak için çeşitli gelişmiş yöntemler vurgulanıyor.

BitLocker’ı Atlamak: Saldırının Gösterimi

Araştırmacı, BitLocker şifrelemesini atlamanın adımlarını dikkatlice özetledi. İşte özetlenen süreç:

- Önyüklenebilir bir USB Aracının Hazırlanması

Araştırma aracı tarafından sağlanan bir komut dosyası kullanılarak sistemin RAM’inden daha büyük bir USB depolama aygıtı hazırlandı. - Hedef Sistemi Yeniden Başlatma

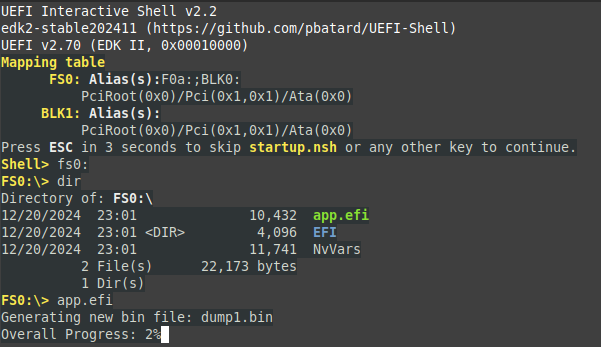

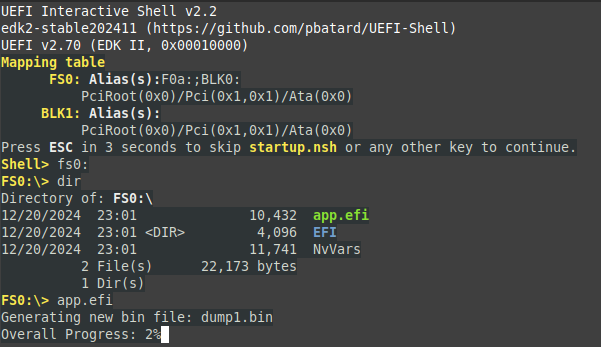

Araştırmacı, anakarttaki sıfırlama pinlerini kısa devre yaptırarak, RAM’in gücünü korurken sistemi aniden yeniden başlatmaya zorladı. Bu, minimum veri bozulmasını sağladı. - Bellek Verilerini Boşaltmak

Sistem, Memory-Dump-UEFI aracını başlatarak USB aygıtı kullanılarak başlatıldı. Bu program, daha fazla analiz için RAM içeriğini dosyalara aktardı. - Bellek Dökümlerini Analiz Etme

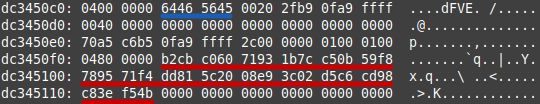

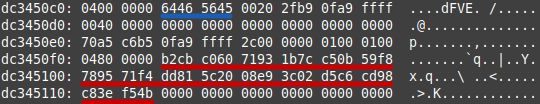

Araştırmacı, concatDumps ve xxd gibi araçları kullanarak bellek dökümlerini analiz etti. FVEK de dahil olmak üzere önemli şifreleme verilerinin yeri, dFVE (dumpfve.sys tarafından tahsis edilen) gibi belirli bellek havuzu etiketleri tanımlanarak belirlendi.

FVEK anahtarları, dFVE havuz etiketiyle işaretlenen tutarlı bir kurtarma konumuyla belirli bellek havuzlarına kadar takip edildi.

Anahtarlar onaltılık formatta çıkarıldı ve şifreleme algoritması hakkında XTS-AES-128 gibi meta veriler eklenerek şifre çözülmeye hazırlandı. Araştırmacı, Dislocker gibi araçları kullanarak şifrelenmiş birimin kilidini başarıyla açtı.

NoInitRD’ye göre bu araştırma, saldırganların fiziksel erişim sağlayabileceği sistemlerdeki kritik bir güvenlik açığının altını çiziyor.

Microsoft hassas verilerin üzerine yazmaya yönelik önlemler almış olsa da bazı anahtarlar bellekte kalır ve doğru koşullar altında çıkarılabilir.

- Cihaz Kilitlemeyi Etkinleştir: Yetkisiz fiziksel erişimi önlemek için cihazların kurcalanmaya karşı korumalı ortamlarda korunduğundan emin olun.

- BitLocker’ı TPM ile yapılandırın: Güvenilir Platform Modülü (TPM), donanım tabanlı bir güvenlik katmanı ekleyerek anahtar hırsızlığı riskini azaltır.

- Hızlı Kapatma Protokolleri: RAM’i temizlemek için tam kapatma mekanizmalarını vurgulayın.

- Kullanıcıları Eğitin: Kuruluşlar, çalışanlarına özellikle fiziksel cihaz güvenliği konusunda en iyi güvenlik uygulamaları konusunda eğitim vermelidir.

Bu açıklama, BitLocker gibi karmaşık şifreleme sistemlerinin bile belirli saldırı koşulları altında savunmasız olabileceğini hatırlatıyor. Microsoft’un bu bulguları araştırması ve BitLocker’ın dayanıklılığını artırması bekleniyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin