Etiket: nasıl

Katıldığınız için teşekkürler! Erişiminiz Profesyonel+ İçerik aşağıda. 9 Temmuz 2024 Veriler BAE Systems’da kararları nasıl yönlendiriyor? Bu öğeyi ağınızla paylaşın:…

3. Taraf Risk Yönetimi, Yönetim ve Risk Yönetimi, Hükümet Ajans, Açık Kaynaklı Yazılım Güvenlik Yol Haritasının 2. Aşamasında Chris Riotta…

Help Net Security röportajında, Broadcom’daki Kurumsal Güvenlik Grubu Başkan Yardımcısı ve Genel Müdürü Rob Greer, ulus-devlet siber saldırılarının kamu sektörü…

05 Tem 2024Hacker HaberleriSiber Güvenlik / Kimlik Koruması Kimlik hırsızlığı artık sadece çalınan kredi kartlarıyla ilgili değil. Günümüzde siber suçlular,…

Yine de Google ve donanım ortakları gizlilik ve güvenliğin Android AI yaklaşımının ana odak noktası olduğunu savunuyor. Samsung Electronics’te mobil…

En İyi Siber Güvenlik Liderleri Tehditleri Nasıl Tahmin Ediyor ve Riski Nasıl Yönetiyor? Source link

Para Birimi Denetçisi Ofisi’ne göre, “Finansal suç, dünya çapında finansal sistemlerin güvenliğini ve sağlamlığını tehdit ediyor. Bazı durumlarda, bu suçlar…

En İyi Siber Güvenlik Liderleri Tehditleri Nasıl Tahmin Ediyor ve Riski Nasıl Yönetiyor? Source link

Dünya çapındaki okullar ve kütüphaneler siber güvenlik tehditleri ve saldırılarının sayısında artış yaşıyor. Amerika Birleşik Devletleri’nde, K-12 okullarının %29’u İnternet…

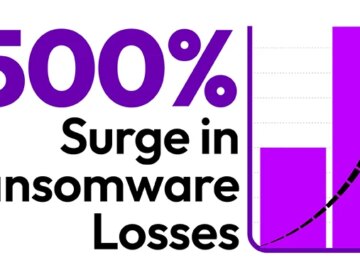

Siber güvenlik tehdit manzarası, ortalama fidye yazılımı ödemesinde %500’ü aşan dramatik ve endişe verici bir artışa tanık oldu. Siber güvenlikte…

Siber güvenlikte bir şeylerin değişmesi gerekiyor. Bir araştırma, 2021 ile 2022 arasında veri ihlallerinin %72’den fazla arttığını buldu. Bunların kesinlikle…

Siber güvenlik ekiplerinin şu anda muhtemelen çok fazla işi var, sadece Fidye Yazılımı Saldırılarına bakıldığında bile. Her 14 Saniyede Bir…