Etiket: nasıl

Tehlike Göstergeleri (IOC’ler), siber güvenlik araştırmacılarının güvenlik tehditlerini “algılamak”, “araştırmak” ve “hafifletmek” için kullandıkları kritik adli eserlerdir. Bu dijital ipuçları…

Tehdit aktörleri veri hırsızlığı için giderek daha fazla Telegram ve Discord uygulamalarına güveniyor. ANY.RUN’daki analistler şunları paylaştı: Çalınan verileri ele…

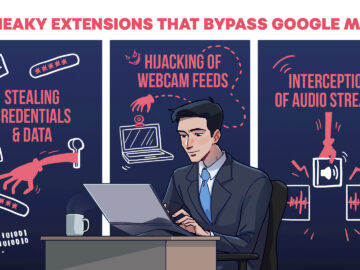

DEF CON 32’de SquareX araştırma ekibi, Sinsi Uzantılar: MV3 Kaçış Sanatçıları başlıklı çarpıcı bir sunum gerçekleştirdi ve burada kötü amaçlı…

DEF CON 32’de SquareX araştırma ekibi, Sinsi Uzantılar: MV3 Kaçış Sanatçıları başlıklı çarpıcı bir sunum gerçekleştirdi ve burada kötü amaçlı…

Singapur, Singapur, 3 Ekim 2024, CyberNewsWire DEF CON 32’de SquareX araştırma ekibi, Sinsi Uzantılar: MV3 Kaçış Sanatçıları başlıklı çarpıcı bir…

Singapur, Singapur, 3 Ekim 2024, CyberNewsWire DEF CON 32’de SquareX araştırma ekibi, Sinsi Uzantılar: MV3 Kaçış Sanatçıları başlıklı çarpıcı bir…

YORUM Sekiz yıllık zorlu bir testin ardından Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), dünyanın kuantum hesaplamanın potansiyel tehditlerine karşı koyma…

En son Apple OS güncellemeleri (iOS 18, iPadOS 18, macOS Sequoia), kullanıcıların parolalarına, ortak anahtarlarına, Wi-Fi parolalarına ve doğrulama kodlarına…

İşe Alma ve Yeniden Becerilendirme Stratejisi, Eğitim ve Güvenlik Liderliği, Video CISO Jon France, ISC2’nin 2024 İşgücü Araştırmasında Yetenek Eksikliği…

Kurumsal teknolojinin sürekli gelişen ortamında sarsıcı bir değişim yaşanıyor. Hizmet Olarak Ağ (NaaS) yalnızca başka bir BT trendi değildir; bu,…

Üretken yapay zeka devrimi siber güvenlik dünyasında kargaşa yaratıyor. Güvenlik her zaman bir teknoloji yarışı olmuştur. Bir yandan, işi ilerletmek…

Güç ve verimli soğutma, veri merkezi operasyonları için çok önemlidir. Bu, bir bulut hiper ölçekleyicisi, ticari bir ortak yerleşim tesisi…