Etiket: nasıl

Toplum bakımının merkezinde, şefkatten ödün vermeden güvenliği sağlayan teknolojiyle desteklenen ruh sağlığına yönelik bir cankurtaran halatı kalıcı bir etki yaratıyor….

Soru: Bir siber güvenlik olayı sırasında halkla ilişkiler uzmanları bir şirkete ne gibi değer katar? Ronn Torosyan, kurucu 5WPR: Siber…

En iyi rampa içi ve rampa dışı çözümleri seçmek, kripto para birimi ortamında gezinmenin önemli bir parçasıdır; karmaşık seçenekler denizine…

Bitcoin, teknolojik ilerleme ve merkeziyetsizliğin öncüsüdür. Yaratıcısının teknik incelemede belirttiği gibi, eşler arası dijital nakit, üçüncü bir tarafın doğrulamasına ve…

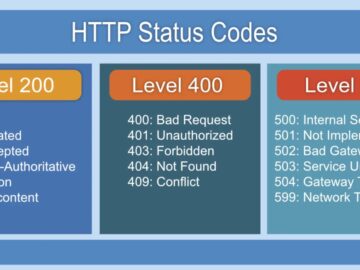

İnternet dünyasında, istemcinin sunucuya yaptığı isteğin sonucunu belirtmek için kullanılan HTTP durum kodları için beş farklı kategori vardır. Hem istemcinin…

Veri ihlalleri pahalı olabilir. 2024 Veri İhlali Araştırmaları Raporu’na göre, ortalama fidye yazılımı saldırısının kuruluşlara maliyeti yaklaşık 47.000 dolar ve…

Pandemi döneminde Ethereum ve Bitcoin gibi kripto para birimlerinin popülaritesi arttı. 2010’larda niş, neredeyse yeni bir ödeme şekli olarak başlayan…

Siber suç raporlama mekanizmaları dünya çapında farklılık göstermektedir; her ülke, vatandaşların çevrimiçi dolandırıcılık, kimlik hırsızlığı ve siberle ilgili diğer suçlar…

Bağlantılı varlıklar ve saldırı yüzeyleri genişledikçe sağlık sektöründeki güvenlik sorunları da artmaya devam ediyor. Başarılı bir saldırının ardından herhangi bir…

Son yıllarda yapay zeka (AI), Kimlik Erişim Yönetimi’nde (IAM) devrim yaratmaya başladı ve bu önemli alanda siber güvenliğe nasıl yaklaşılacağını…

14 Kasım Krizde Siber Güvenlik: 10,5 Trilyon Dolarlık Siber Suç Artışıyla Nasıl Mücadele Edilir? Cybercrime Magazine editörlerinden siber güvenlik konusunda…

ClearSky araştırmacıları, Microsoft’un Kasım 2024 Yaması Salı günü bir düzeltme yayınladığı Windows sıfır gün güvenlik açığı olan CVE-2024-43451’in en az…