Etiket: nasıl

Sağlık sektörünü hedefleyen fidye yazılımı saldırıları, finansal kayıplar ve hasta güvenliği ve operasyonel sürekliliğe yönelik riskler nedeniyle yönetmek için giderek…

Yapay Zeka ve Makine Öğrenimi, Yeni Nesil Teknolojiler ve Güvenli Geliştirme Deepseek R1 Modeli Openai’yi maliyetin bir kısmında rakipleri, bize…

Veri ihlali bildirimi, veri güvenliği, sahtekarlık yönetimi ve siber suç Uzmanlar, şirketin büyük veri ihlali analizi çabasının karmaşıklığını açıklıyor Marianne…

İş akışı entegrasyonu Kod güvenlik araçlarının zaten kullandığı araç seti geliştiricilerinde ve zaten bildikleri iş akışlarında erişilebilir olması gerekir. Git…

Tom Ryder | 28 Ocak 2025, 13:08 UTC Kuruluşunuzun uygulama portföyü büyüyor ve riskler de artıyor. Her yeni web uygulaması,…

Finansal sektör, benzeri görülmemiş dijital bağlantı çağında önemli ölçüde dönüşüyor. Finansal bilgileri standartlaştırılmış bir protokol altında elektronik ve güvenli bir…

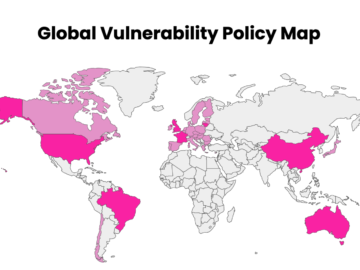

Kuruluşların VDP görevlerinin ve önerilerinin değişen manzarasına ayak uydurmasına yardımcı olmak için Hackerone, etkileşimli bir harita tabanlı izleyici olan Global…

TF2 oyun ve ticaret sahnesinin popülaritesi, kimlik avı, sahte esnaf ve kötü amaçlı araçlarla dolandırıcıları çekiyor. Doğrulanmış işlemler, buhar bekçisi,…

Hackerone’un 8. yıllık hacker destekli güvenlik raporu, uygunsuz erişim kontrolünün, bir hata ödülünde bildirilen ikinci en yaygın güvenlik açığı ve…

Spot kontrolü nedir? Spot kontrolü, güvenlik ekiplerinin güvenlik araştırmacıları ile sıkı odaklanmış ve insan destekli bir değerlendirme yapmaları için güçlü…

Apple’ın iOS 15.2’de tanıttığı uygulama gizlilik raporu, kullanıcıların uygulamaların verilere nasıl erişmesine ve üçüncü taraf hizmetlerle nasıl etkileşime girmesine izin…

Yapay zekayı SOC’lere entegre etme Yapay zekanın güvenlik operasyon merkezlerine (SOC’ler) entegrasyonu ve iş gücü üzerindeki etkisi, başarılı yapay zeka…