Etiket: nasıl

Microsoft CEO’su Satya Nadella’nın şirketin 10.000 kişiyi işten çıkarma ihtiyacına ilişkin duyurusu, ekonomik yavaşlama kötüleştikçe bir endüstrinin maliyetleri yeniden düzenlemeye…

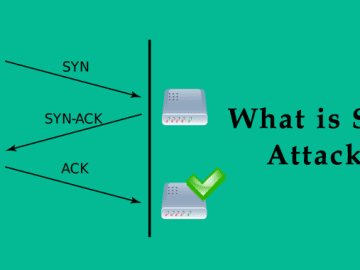

TCP SYN Flood saldırıları, DDOS saldırıları arasında en popüler olanıdır. Burada detaylı olarak TCP SYN saldırısının temelini ve bu sunuculara…

BOULDER, Colo. , 19 Ocak 2023 /PRNewswire-PRWeb/ — Kurumsal YönetimÖnde gelen bir BT ve veri yönetimi araştırması ve danışmanlığı olan…

3. Taraf Risk Yönetimi , Yönetişim ve Risk Yönetimi , Video Jim Rosenthal, Tedarik Zinciri Araçları Neden Algılamanın Ötesine Geçmeli…

19 Ocak Jeopolitik Siber Güvenliği Nasıl Etkiler? gönderildi 16:03h Bloglarda tarafından Di Freeze Yaygın siber savaş, küresel tali hasar riskinin…

Bir kuruluşun hassas bilgileri sürekli tehdit altındadır. Bu güvenlik risklerini belirlemek, bu bilgileri korumak için kritik öneme sahiptir. Ancak bazı…

Soru: Rekabet etmeme konusundaki FTC kuralı veri güvenliğini nasıl etkiler? Jadee Hanson, CIO ve CISO, Code42: Federal Ticaret Komisyonu’nun önerdiği…

18 Ocak 2023Hacker HaberleriSanal CISO / Otomatik vCISO Uyumluluk hizmetleri, siber güvenliğin en sıcak alanlarından biri olarak ortaya çıkıyor. Uyumluluk,…

Küresel salgının kesintiye uğraması, müşterileri paralarını nasıl ve nerede harcadıkları konusunda daha fazla endişelendirdi. Ayrıca bireyler olarak muamele görmek ve…

Matthew Lynn, Direktör, Bulut Bilişim, APJ, Akamai Technologies. Şirketler, orijinal bulut yatırımlarını yeniden düşünüyor, hatta sorguluyor ve fatura şokunun ve…

OAuth 2.0 yetkilendirme için endüstri standardı protokoldür. OAuth 2.0, 2006’da oluşturulan orijinal OAuth protokolünde yapılan çalışmaların yerine geçer. bu OAuth…

Şirketler, daha karmaşık hibrit BT ortamlarıyla karşı karşıya. Veeam Software’e göre, siber saldırıları savuşturmak ve üretim ortamları çeşitli bulutlarda çeşitlenmeye…