Etiket: nasıl

Asya Pasifik Web Semineri | Şirketlere NIS2 Uyumluluğunu Nasıl Sağlayacaklarını Göstermek Source link

Editörün notu: Aşağıdaki, Gartner’da direktör analisti olan ve güvenlik operasyonlarında GTP Güvenli Altyapı ekibine destek veren Kevin Schmidt’in konuk makalesidir….

Bulut çözümlerini ve hizmetlerini tescilli bir SaaS platformu aracılığıyla dağıtmak oldukça karlı bir iş modeli olabilir. Başarılı platformların satıcıları, Datadog,…

Holger Schulze, Scott Gordon Kuruluşların karşı karşıya olduğu siber tehditlerin artan karmaşıklığı, hedeflemesi ve hacmi, saldırı yüzeyi yönetimi dinamikleriyle birleştiğinde,…

Önemli bir siber güvenlik olayında, ShinyHunters olarak bilinen tehdit aktörü grubu, 30 milyon müşteriye veri sattığı iddia edilen Santander Bank’ın…

Uzmanlar Birmingham Şehir Meclisi’nin (BCC) neden kendi iş süreçlerini değiştirmek yerine yeni bir Oracle sistemini değiştirmeyi ve uyarlamayı seçtiğini sorgularken,…

Amerika Birleşik Devletleri’nin her başkanı, son birkaç on yılda önemli ölçüde büyüyen ve onu dizginlemeye yönelik her türlü gerçek çabayı…

Yazan: Mike Caralis, Başkan Yardımcısı, Verizon İş Piyasaları Küçük işletmeler yalnızca Ana Caddenin gelişmesi ve hareketli kalması için gerekli değildir…

29 Mayıs 2024’te ABD Adalet Bakanlığı (DOJ), muhtemelen dünyanın şimdiye kadarki en büyük botnet’ini ortadan kaldırdığını duyurdu. “911 S5” adı…

31 Mayıs 60 Saniyede Nasıl Şifresiz Olacağınızı Öğrenin 09:00’da gönderildi Bloglarda kaydeden Di Freeze Cybercrime Magazine editörlerinden siber güvenlik konusunda…

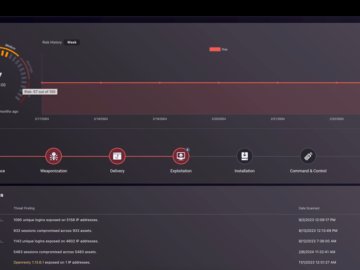

Güvenlik liderleri, yeni yapay zeka destekli siber güvenlik araçlarının bir güvenlik operasyon merkezine (SOC) gerçekte ne kadar fayda sağlayabileceğini anlamaya…

Pazartesi.com’dan yararlanan bir çözüm sunmak için Work Perfect’i devreye sokmak ve Jira, önde gelen bankacılık ve ödeme sağlayıcısına kâr payı…