Az bilinen Rusça konuşan bir siber casusluk grubu, Tacikistan’daki üst düzey hükümet yetkililerini, telekom hizmetlerini ve kamu hizmeti altyapılarını hedef alan yeni bir siyasi güdümlü gözetleme kampanyasıyla ilişkilendirildi.

İzinsiz giriş seti, dublajlı kağıt böceği İsviçreli siber güvenlik şirketi PRODAFT tarafından, bilinen bir tehdit aktörüne atfedildi. göçebe ahtapot (aka DustSquad).

“Güvenliği ihlal edilmiş makinelerin türleri, bireylerin bilgisayarlarından [operational technology] PRODAFT, The Hacker News ile paylaştığı detaylı teknik raporunda şunları söyledi: “Bu hedefler, ‘Paperbug’ operasyonunu istihbarat odaklı yapıyor.”

Saldırıların ardındaki nihai neden şu aşamada belirsiz, ancak siber güvenlik firması, bunun ülke içindeki muhalif güçlerin işi veya alternatif olarak Rusya veya Çin tarafından yürütülen bir istihbarat toplama görevi olabileceği olasılığını gündeme getirdi.

Göçebe Ahtapot ilk olarak Ekim 2018’de, ESET ve Kaspersky’nin aktör tarafından Orta Asya’daki çeşitli ülkelere karşı düzenlediği bir dizi kimlik avı saldırısını detaylandırmasıyla ortaya çıktı. Grubun en az 2014’ten beri aktif olduğu tahmin ediliyor.

Siber saldırılar, özel Android ve Windows kötü amaçlı yazılımlarının yerel yönetimler, diplomatik misyonlar ve siyasi blog yazarları gibi yüksek değerli varlıkların bir karışımını vurmak için kullanılmasını içeriyor ve bu da tehdit aktörünün muhtemelen siber gözetleme operasyonlarına dahil olma olasılığını artırıyor.

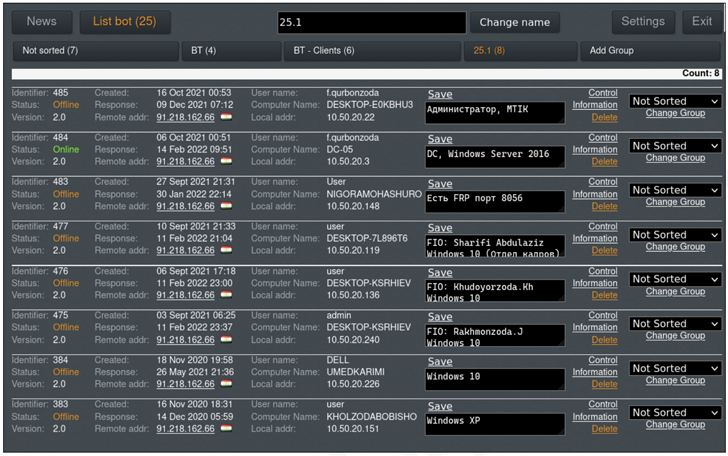

Ahtapot olarak adlandırılan ve Telegram mesajlaşma uygulamasının alternatif bir versiyonu gibi görünen Windows kötü amaçlı yazılımı, düşmanın kurbanları gözetlemesine, hassas verileri sifonlamasına ve bir komut ve- kontrol (C2) paneli.

Aralık 2019’da Gcow Security tarafından yapılan müteakip bir analiz, gelişmiş kalıcı tehdit (APT) grubunun Ahtapot konuşlandırmak için Özbekistan Dışişleri Bakanlığı’na yönelik saldırılarını vurguladı.

PRODAFT’ın bulguları, 2020’den beri Nomadic Octopus tarafından yönetilen bir operasyonel ortamın keşfinin sonucudur ve Paperbug, Octopus’tan bu yana grup tarafından düzenlenen ilk kampanyadır.

Şirket tarafından toplanan verilere göre, tehdit aktörü bir telekomünikasyon firmasının ağına erişmeyi başardı ve daha sonra devlet ağlarına, yöneticilere ve genel olarak bilinen güvenlik açıklarına sahip OT cihazlarına odaklanan bir düzineden fazla hedefe yanal olarak ilerledi. Telekomünikasyon ağına nasıl ve ne zaman sızıldığı tam olarak bilinmiyor.

PRODAFT, “PaperBug Operasyonu, son zamanlarda daha belirgin hale gelen Orta Asya hükümet altyapısına saldırma yönündeki yaygın eğilimle aynı çizgide” dedi.

Göçebe Ahtapot’un, mağduriyet çakışmalarına dayalı olarak, Sofacy (diğer adıyla APT28, Fancy Bear, Forest Blizzard veya FROZENLAKE) olarak bilinen başka bir Rus ulus-devlet aktörüyle bir dereceye kadar işbirliği sergilediğine inanılıyor.

En son saldırılar ayrıca, ekran görüntüsü alma, uzaktan komut çalıştırma ve virüslü ana bilgisayardan uzak bir sunucuya dosya indirme ve yükleme özelliklerine sahip bir Ahtapot varyantının kullanılmasını gerektirdi. Böyle bir yapı, 1 Nisan 2021’de VirusTotal’a yüklendi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Komuta ve kontrol (C2) sunucusuna daha yakından bakıldığında, grubun 27 Ocak 2022 itibarıyla, bazıları devlet ağ cihazları, benzin istasyonları ve yazarkasa içeren toplam 499 sisteme başarılı bir şekilde arka kapı indirmeyi başardığı ortaya çıkıyor.

Bununla birlikte, grup, gelişmiş araç setlerine sahip görünmüyor veya saldırıların yüksek riskli doğasına rağmen kurban makinelerde izlerini gizlemekle pek ilgilenmiyor.

Şirket, “Bilgi çalmak için güvenliği ihlal edilmiş makinelerde çalıştıkları için, bazen yanlışlıkla kurban bilgisayarlarında izin açılır pencerelerine neden oldular ve bu da kurbanın şüphelenmesine neden oldu” dedi. “Ancak, grubun aktardıkları dosyaları özenle zararsız ve göze çarpmayan programlar olarak adlandırması nedeniyle bu sorun çözüldü.”

Aynı taktik, kötü amaçlı araçlarını adlandırmaya da uzanıyor, grup onları radarın altından uçmak için Google Chrome, Mozilla Firefox ve Yandex gibi popüler web tarayıcıları olarak kamufle ediyor.

Bununla birlikte, Paperbug saldırı zincirleri, büyük ölçüde, grup için etkili bir şekilde bir “pelerin” görevi gören ve ilişkilendirmeyi çok daha zor hale getiren, halka açık saldırı araçlarının ve jenerik tekniklerin kullanılmasıyla karakterize edilir.

PRODAFT, “Operatör becerileri ile görevin önemi arasındaki bu dengesizlik, operatörlerin, onlara her makinede tam olarak yürütülmesi gereken komutların bir listesini sağlayan bir kuruluş tarafından işe alındığını gösteriyor olabilir” dedi. kontrol listesi ve ona bağlı kalmaya zorlanıyor.”