Cisco Talos, TA866’nın (Asylum Ambuscade olarak da bilinir) gelişmiş taktiklerini ve onun BadSpace ailesinden yeni WarmCookie kötü amaçlı yazılımıyla bağlantısını ortaya koyuyor. Tehdit aktörünün ısrarlı saldırıları, karmaşık taktikleri ve sistemleri tehlikeye atmak için kullanılan gelişmiş araçlar hakkında bilgi edinin.

Cisco Talos’taki siber güvenlik araştırmacıları, kalıcı ve uyarlanabilir saldırı stratejileriyle bilinen bir tehdit aktörü olan Asylum Ambuscade olarak da bilinen TA866’nın karmaşık operasyonları hakkında yeni bilgiler ortaya çıkardı.

TA866, mali amaçlı kötü amaçlı yazılım kampanyalarına ve casusluğa odaklanarak 2020’den beri faaliyet gösteriyor. Grup, saldırısının bir parçası olarak emtia ve özel yapım olanlar da dahil olmak üzere çok sayıda araç ve teknik kullanıyor.

Grup aynı zamanda hesaplı bir yaklaşım benimsemiş, risk altındaki ortamlarda varlıklarını sürdürmeye çalışmış, durumu dikkatli bir şekilde değerlendirmiş ve hedeflerine ulaşmak için gereken araçları kullanmıştır.

Enfeksiyon Zinciri: Çok Aşamalı Bir Süreç

Cisco Talos’un araştırmasına göre TA866’nın saldırıları, bir ağ geçidi görevi gören ve saldırgan tarafından kontrol edilen sunuculardan sonraki yükleri alan kötü amaçlı bir JavaScript indiricisinin teslim edilmesiyle başlayan çok aşamalı bir enfeksiyon zincirini içeriyor. Bu veriler genellikle WasabiSeed gibi kötü amaçlı yazılımlar içeren MSI paketleri biçimini alır.

WasabiSeed, enfeksiyon zincirinde çok önemli bir indirici bileşenidir ve LNK kısayolunu kullanarak güvenliği ihlal edilmiş sistemlere yerleşerek kalıcılığı sağlar. Saldırganın kontrol ettiği sunuculardan ek yükleri sürekli olarak yoklayarak TA866’nın sonraki saldırı aşamalarını sunmasına olanak tanır.

TA866 ayrıca, virüslü sistemin periyodik ekran görüntülerini yakalamak için Screenshotter kötü amaçlı yazılım ailesini de kullanıyor. Bu ekran görüntüleri kurbanın faaliyetlerine ilişkin değerli bilgiler sağlıyor ve TA866’nın hassas bilgileri veya daha fazla istismar için potansiyel hedefleri belirlemesine olanak tanıyor.

Ayrıca TA866, sistem numaralandırma, ekran görüntüsü yakalama, etki alanı tanımlama, tuş vuruşu kaydı, kimlik bilgileri hırsızlığı ve daha fazlası gibi çeşitli işlevleri gerçekleştirmek için AutoHotKey komut dosyalarını kullanan modüler bir kötü amaçlı yazılım ailesi olan AHK Bot’u sıklıkla dağıtır. AHK Bot’un modüler yapısı, TA866’nın yeteneklerini her saldırının özel ihtiyaçlarına göre özelleştirmesine olanak tanır.

WarmCookie ve TA866 Bağlantısı

Cisco Talos’un araştırması aynı zamanda WarmCookie kötü amaçlı yazılımı ile TA866 arasındaki benzer tuzak temaları, örtüşen altyapı, CSharp-Streamer-RAT’ın takip yükü olarak konuşlandırılması ve programlı olarak oluşturulan SSL sertifikalarının kullanımı dahil olmak üzere bağlantıları da vurguluyor.

BadSpace olarak da adlandırılan kötü şöhretli bir kötü amaçlı yazılım ailesi olan WarmCookie, Nisan 2024’te ortaya çıktı ve kötü amaçlı spam ve kötü amaçlı reklam kampanyaları yoluyla dağıtıldı. Bir arka kapı görevi görerek tehdit aktörlerinin ele geçirilen sistemlere uzun vadeli erişmesine olanak tanır. Yük dağıtımı, dosya işleme, komut yürütme, ekran görüntüsü toplama ve kalıcılık gibi çok çeşitli işlevler sunar.

“WarmCookie’nin, Cisco Talos’un TA866’ya atfettiği, daha önce izinsiz giriş faaliyetlerinde kullanılan bir uzlaşma sonrası implant olan Resident arka kapısıyla aynı tehdit aktörleri tarafından geliştirildiğini değerlendiriyoruz.”

Cisco Talos Araştırma Ekibi

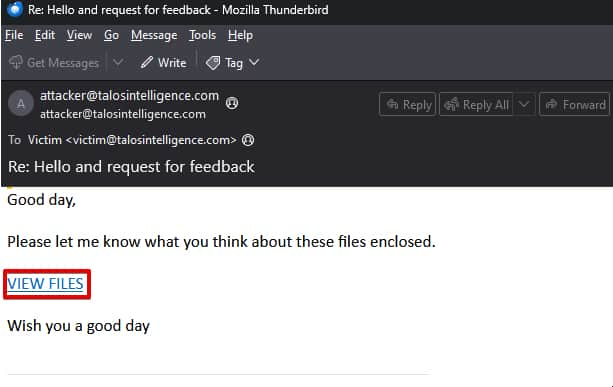

Araştırmacılar ayrıca mağdurları e-posta gövdelerindeki veya PDF gibi ekli belgelerdeki köprülere erişmeye ikna etmek için faturayla ilgili ve iş ajansı temalarında tutarlı bir şekilde nasıl kullanıldığını da ortaya çıkardı. Yakın zamanda gerçekleşen bir WarmCookie kampanyası, kötü amaçlı PDF eklerini dağıtmak için malspam ve fatura tuzaklarından yararlandı. Bu PDF’ler kurbanları LandUpdates808 altyapısına bağlı sunuculardaki JavaScript indiricilerine yönlendiriyordu.

TA866’nın gelişimi, kuruluşların siber tehditlere karşı savunmada karşılaştığı karmaşık zorlukları vurgulamaktadır. Kuruluşların en son tehdit istihbaratı hakkında bilgi sahibi olması ve bu gelişmiş tehdit aktörünün oluşturduğu riskleri azaltmak için gelişmiş güvenlik önlemleri uygulaması gerekiyor.

İLGİLİ KONULAR

- Sahte CAPTCHA Sayfaları Lumma Stealer Dosyasız Kötü Amaçlı Yazılım Yayıyor

- Çinli “ChamelGang” Saldırıları Kesinti ve Veri Hırsızlığı Amaçlı Kullanıyor

- Octo2 Kötü Amaçlı Yazılım, Saldırılarında Sahte NordVPN ve Chrome Uygulamalarını Kullanıyor

- Gelişmiş Casusluk Kötü Amaçlı Yazılımı “Gizli Asker” Libya Firmalarını Vuruyor

- Sahte ESET E-postaları İsrailli Firmaları Silecek Kötü Amaçlı Yazılımlarıyla Hedef Almak İçin Kullanılıyor