Bir tehdit aktörü şu şekilde takip edildi: TA547 fatura temalı kimlik avı kampanyasının bir parçası olarak Rhadamanthys adlı bir bilgi hırsızı ile düzinelerce Alman kuruluşunu hedef aldı.

Proofpoint, “Araştırmacılar TA547’nin birden fazla siber suçlu tehdit aktörü tarafından kullanılan bir bilgi hırsızı olan Rhadamanthys’i kullandığını ilk kez gözlemledi” dedi. “Ayrıca aktörün, araştırmacıların büyük bir dil modeli (LLM) tarafından oluşturulduğundan şüphelendiği bir PowerShell betiği kullandığı ortaya çıktı.”

TA547, ZLoader, Gootkit, DanaBot, Ursnif ve hatta Adhubllka fidye yazılımı gibi çeşitli Android ve Windows kötü amaçlı yazılımlarını dağıtmak için e-posta kimlik avı tuzaklarını kullanan, en az Kasım 2017’den bu yana aktif olduğu bilinen üretken, finansal motivasyona sahip bir tehdit aktörüdür.

Son yıllarda grup, fidye yazılımı saldırıları için bir ilk erişim aracısına (IAB) dönüştü. Ayrıca, yükleri belirli bölgelerle sınırlamak için coğrafi sınırlama hilelerinin kullanıldığı da gözlemlenmiştir.

En son kampanyanın bir parçası olarak gözlemlenen e-posta mesajları, Alman şirketi Metro AG’nin kimliğine bürünüyor ve açıldığında Rhadamanthys hırsızını doğrudan bellekte başlatmak için uzak bir PowerShell betiğinin yürütülmesini başlatan bir ZIP arşivi içeren şifre korumalı bir ZIP dosyası içeriyor.

İlginç bir şekilde, Rhadamanthys’i yüklemek için kullanılan PowerShell betiği, programdaki her talimat için “gramer açısından doğru ve son derece spesifik yorumlar” içeriyor ve bu da bunun bir LLM kullanılarak oluşturulmuş (veya yeniden yazılmış) olma olasılığını artırıyor.

Alternatif hipotez ise TA547’nin senaryoyu oluşturmak için üretken yapay zeka teknolojisini kullanan başka bir kaynaktan kopyaladığıdır.

Proofpoint, “Bu kampanya, sıkıştırılmış LNK’lerin ve daha önce gözlemlenmemiş Rhadamanthys hırsızının kullanımı da dahil olmak üzere TA547’den bazı teknik değişimlerin bir örneğini temsil ediyor” dedi. “Aynı zamanda tehdit aktörlerinin, kötü amaçlı yazılım kampanyalarında LLM tarafından oluşturulmuş olası içeriklerden nasıl yararlandığına dair bilgi sağlıyor.”

Bu gelişme, kimlik avı kampanyalarının aynı zamanda kimlik bilgisi toplama saldırılarını kolaylaştırmak için alışılmadık taktiklere yönelmesiyle de ortaya çıkıyor. Bu e-postalarda alıcılara bir sesli mesaj bildirilir ve bu mesaja erişmek için bir bağlantıya tıklamaları istenir.

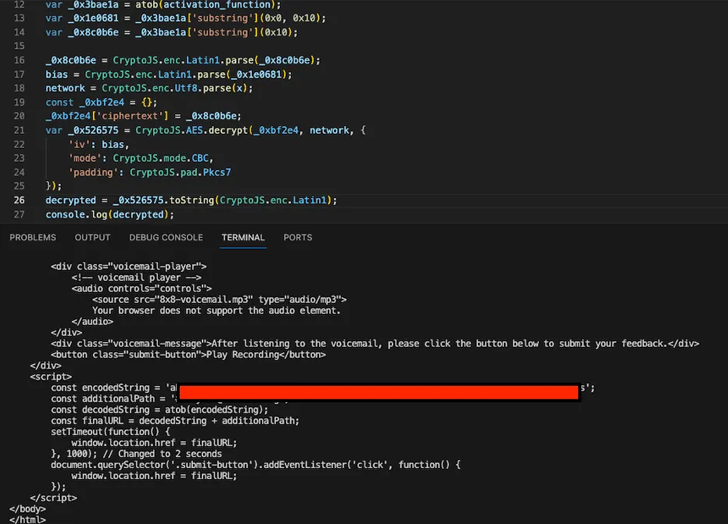

URL’den alınan yük, sayfa hedef sistemde oluşturulduğunda bir SVG görüntüsüne gömülü JavaScript kodunu çalıştıran, oldukça karmaşık hale getirilmiş HTML içeriğidir.

Binary Defense, SVG verilerinin içinde “hedefin sesli mesaja erişmek için kimlik bilgilerini girmesini isteyen ikinci aşama sayfasını içeren şifrelenmiş veriler” bulunduğunu belirterek, sayfanın CryptoJS kullanılarak şifrelendiğini ekledi.

Cofense’e göre, diğer e-posta tabanlı saldırılar, “kullanıcıların verilerini sızdırmak ve çalmak için birden fazla yeteneğe sahip, uygun fiyatlı bir kötü amaçlı yazılım hizmeti olması” nedeniyle tehdit aktörleri için cazip bir seçenek olarak ortaya çıkan Ajan Tesla’nın önünü açtı.

Sosyal mühendislik kampanyaları aynı zamanda Google gibi arama motorlarında sunulan kötü amaçlı reklamlar biçimini de aldı; bu reklamlar, şüphelenmeyen kullanıcıları sonuçta Nitrogen ve IDAT Loader’ı dağıtmak üzere PuTTY, FileZilla ve Room Planner gibi popüler yazılımlar için sahte yükleyiciler indirmeye teşvik ediyor.

IDAT Loader ile ilişkili enfeksiyon zinciri, MSIX yükleyicisinin bir PowerShell betiğini başlatmak için kullanılması ve bunun ardından botta barındırılan ikinci bir PowerShell betiğini almak için bir Telegram botuyla iletişim kurması açısından dikkate değerdir.

Bu PowerShell betiği daha sonra Windows Kötü Amaçlı Yazılım Önleme Tarama Arayüzü (AMSI) korumalarını atlamak ve daha sonra SectopRAT truva atını yüklemeye devam eden yükleyicinin yürütülmesini tetiklemek için kullanılan başka bir PowerShell betiğini iletmek için bir kanal görevi görür.

Malwarebytes’in baş tehdit araştırmacısı Jérôme Segura, “Uç noktalar, ana ve daha az bilinen reklam ağlarından gelen trafiği kısıtlayan grup politikaları aracılığıyla kötü amaçlı reklamlardan korunabilir” dedi.