Tehdit analistleri yeni ve ortaya çıkan bir tehdit belirlediler: şimdi Linux tabanlı platformları aktif olarak hedefleyen SystemBC sıçanının (uzaktan erişim Truva atı) bir çeşidi. Bu gelişme, kurumsal ağları, bulut altyapılarını ve IoT cihazlarını riske atıyor.

Sistembc Rat’ın en son sürümünün, saldırganların tehlikeye atılan sistemlerde serbestçe hareket etmesine izin verirken gizli kalmak için şifreli iletişimi kullanarak daha gizli ve daha zordur.

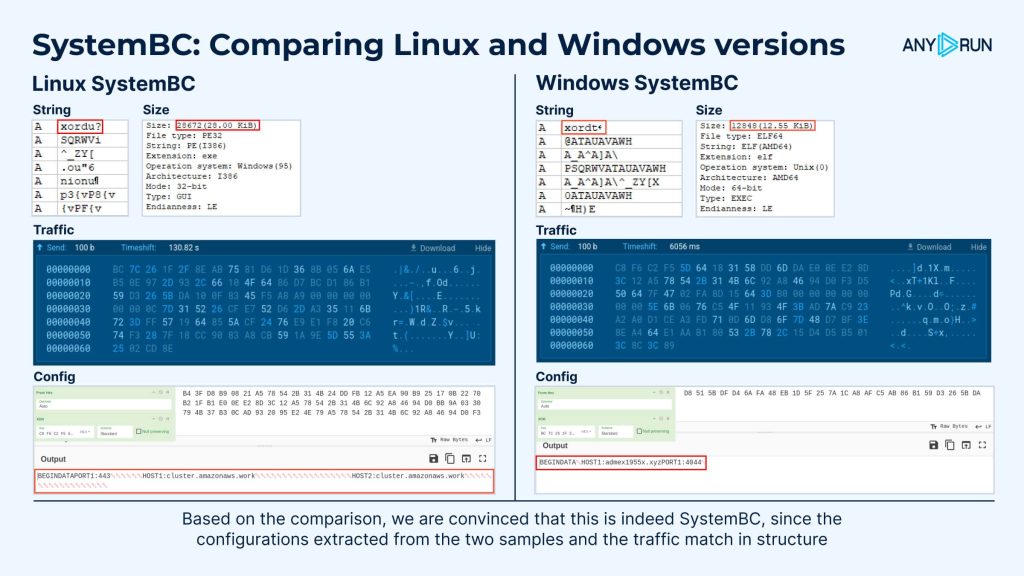

Systembc Rat: Windows’tan Linux’a

SystemBC, saldırganlara enfekte olmuş sistemler üzerinde uzaktan kumanda sağlamak için siber saldırılarda yaygın olarak kullanılan bir uzaktan erişim Truva atıdır (sıçan).

Başlangıçta sadece pencerelere özel bir tehdit, şimdi Linux’a genişledi, bu da Linux tabanlı sunucular kurumsal ortamlarda yaygın olarak kullanıldığından daha da tehlikeli hale getirdi.

SystemBC Rat’ın Linux sürümünü tehlikeli kılan nedir?

Bu kötü amaçlı yazılımın nasıl çalıştığına ve neden Linux tabanlı sistemler için ciddi bir tehdit oluşturduğuna bakalım.

C2 sunucuları ile şifreli iletişim

Linux için SystemBC Rat, Windows muadili ile aynı özel protokolleri kullanarak C2 sunucuları ile şifreli iletişimi sürdürür.

Bu, saldırganların hem Windows hem de Linux implantlarının birleşik bir altyapısında sabit bir bağlantı tutmalarını sağlar, bu da enfekte makinelerin şüphe yaratmadan kontrol edilmesini kolaylaştırır.

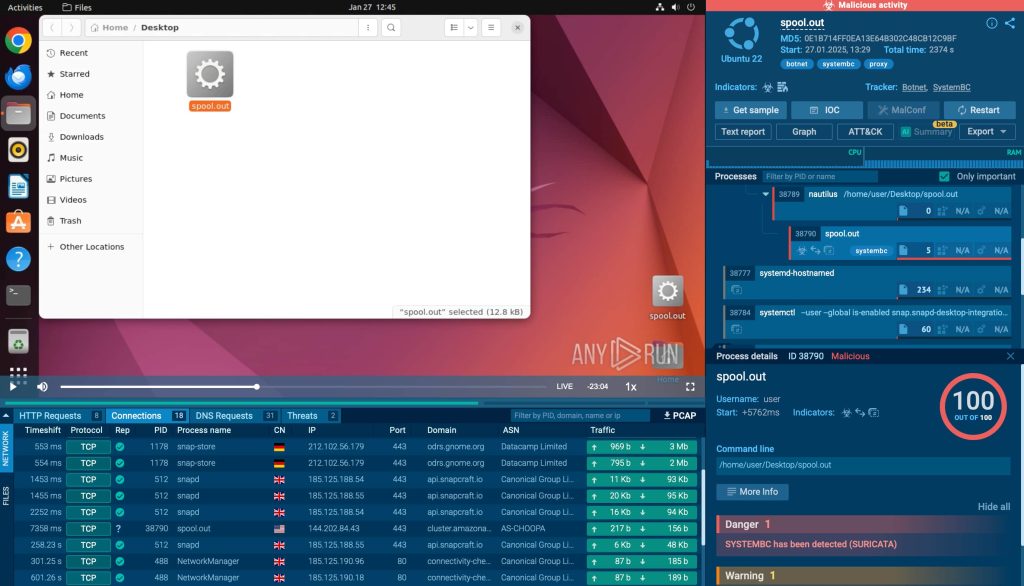

SystemBC Rat, C2 iletişimini şifreli ve gizli tutmak için tasarlanmış olsa da, herhangi bir.Run analiz oturumunda tamamen görünür hale gelir. Sandbox’ta gerçek bir örnek çalıştırarak, güvenlik ekipleri kötü amaçlı yazılımların ağ bağlantılarını, dosya değişikliklerini ve işlem etkinliklerini gerçek zamanlı olarak görebilir.

Any.Run Analiz Oturumu

Linux Sanal Makine penceresinin altında, bu özel saldırı ile ilgili tüm ağ bağlantıları ve sistem değişiklikleri açıkça görüntülenir.

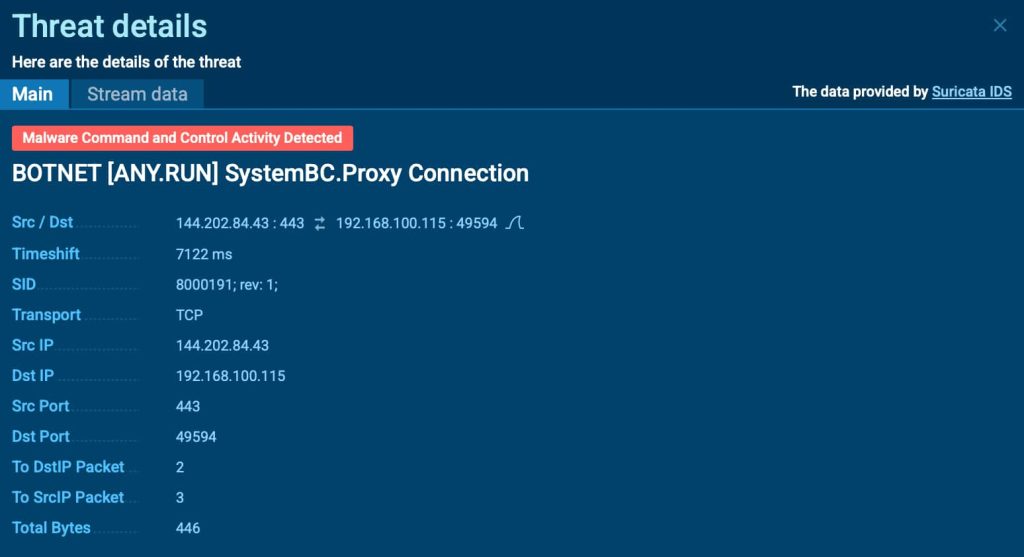

Tehditler bölümünde, bir uyarının Suricata kuralı tarafından tetiklendiğini görebiliriz: “Kötü amaçlı yazılım komutu ve kontrol etkinliği tespit edildi – botnet SystemBc.proxy bağlantısı.” Bu acil tespit, analistlerin enfeksiyon sürecini izlemelerini ve kötü amaçlı yazılımın nasıl çalıştığını anlamalarını sağlar.

Yanal hareket için proxy implantı

Kötü amaçlı yazılım bir proxy implantı olarak çalışır, yani ek, kolay tespit edilebilir araçlar dağıtmadan tehlikeye atılmış bir ağda yanal hareketi kolaylaştırabilir. Bu, kurumsal altyapılarda kalıcılık ve daha derin sızma arayan saldırganlar için güçlü bir silah haline getirir.

Geleneksel tespitten kaçınma

En çok ilgili yönlerden biri, güvenlik satıcılarının bu sürümü SystemBC ailesine ait olarak tespit etmek için mücadele etmesidir. Bu gizli yaklaşım, sıçanın uzun süreler boyunca tespit edilmemesini sağlar, bu da onu kalıcı bir tehdit haline getirir.

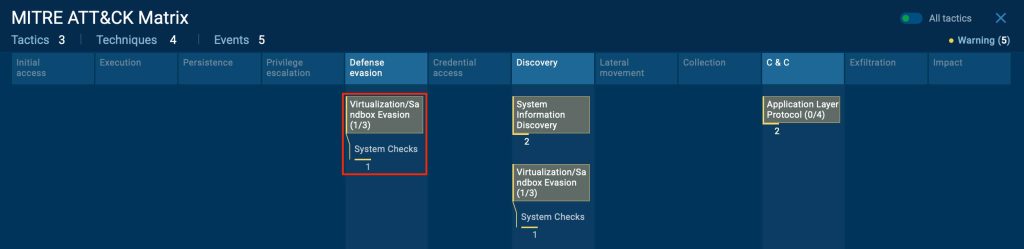

Sandbox ve sanallaştırma kaçırma

İmza tabanlı kaçınmanın yanı sıra, SystemBC ayrıca dinamik analize direnmek için sanallaştırılmış ortamları tespit eder. Yukarıda belirtilen gerçek bir analiz oturumunda, MITER ATT & CK çerçeve bayrakları, kötü amaçlı yazılımın bir güvenlik kum havuzu veya sanal makinenin içinde çalışıp çalışmadığını belirlemek için sistem kontrollerini aktif olarak gerçekleştirdiğini gösteren “sanallaştırma/sanal alan kaçırma-sistem kontrolleri” ortaya çıkar.

Bu ortamları belirleyerek, SystemBC davranışını değiştirebilir veya yürütmeyi sonlandırabilir ve saldırganların gerçek enfekte olmuş sistemlerde tamamen çalışır durumda kalırken otomatik kötü amaçlı yazılım analiz araçlarını atlamasına yardımcı olabilir.

Diğer kötü amaçlı yazılım suşlarıyla entegrasyon

SystemBC nadiren kendi başına dağıtılır. Bir saldırının etkisini genişletmek için genellikle diğer kötü amaçlı yazılımlarla birlikte çalışır. Windows saldırılarında, Ryuk ve Conti gibi fidye yazılımı, bankacılık truva atları ve infosterers sunuldu.

Yeni Linux varyantı ile, benzer tehditler muhtemelen kurumsal sunucuları ve bulut ortamlarını daha fazla veri hırsızlığı, fidye yazılımı şifrelemesi ve kalıcı arka kapı erişimi riskine sokacak.

Grev önce gizli tehditlerin maskesi

Siber tehditler daha akıllı hale geliyor ve işletmeler yakalama oynayamıyor. SystemBC Rat şimdi Linux’a çarptığında, saldırganların C2 trafiğini gizlemenin, fark edilmeden ağlardan geçmenin ve ek kötü amaçlı yazılımlar bırakmanın yeni bir yolu var. Geleneksel güvenlik araçları genellikle bu gizli taktikleri kaçırır, kurumsal ağları ve kritik altyapıyı risk altında bırakır.

Ancak, herhangi bir aletle. Run etkileşimli sanal alan, gizli durdurulamaz anlamına gelmez. Güvenlik ekibiniz:

- Tehditleri kontrollü bir ortamda güvenli bir şekilde analiz edin.

- Daha hızlı yanıt verin, yayılmadan önce tehditler içeriyor ve gerçek zarar vermeye neden olun.

- Tehditlerin savunmaları nasıl geçtiğini gösteren hasar vermeden önce kaçak kaçma teknikleri.

- Tehdit istihbaratınızı ve önleme stratejilerinizi güçlendiren anahtar IOC’leri çıkarın.

- Ağ trafiğinden sistem değişikliklerine kadar gizli kötü amaçlı yazılım davranışlarına gerçek zamanlı olarak bakın.