Synology’nin DiskStation Manager’ında (DSM), bir yöneticinin şifresini çözmek ve hesabı uzaktan ele geçirmek için kullanılabilecek orta düzeyde bir kusur keşfedildi.

Claroty’den Sharon Brizinov Salı günkü raporunda, “Bazı nadir koşullar altında, bir saldırgan sahte rastgele sayı üretecinin (PRNG) tohumunu geri yüklemeye, yönetici şifresini yeniden oluşturmaya ve yönetici hesabını uzaktan ele geçirmeye yetecek kadar bilgi sızdırabilir.” dedi.

CVE-2023-2729 tanımlayıcısı atanan kusurun ciddiyeti CVSS puanlama ölçeğinde 5,9 olarak derecelendirildi. Kusur, Haziran 2023’te yayınlanan güncellemelerin bir parçası olarak Synology tarafından giderildi.

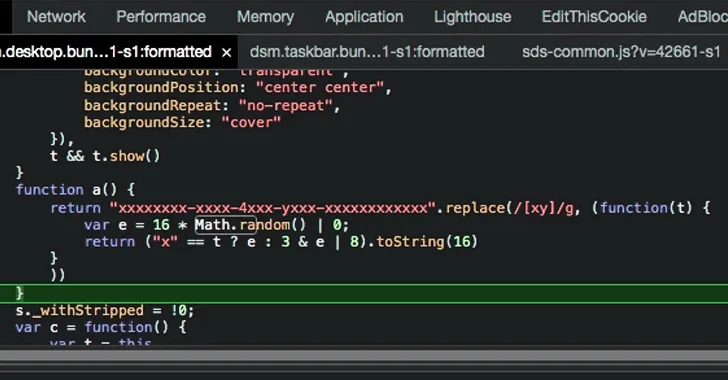

Sorun, yazılımın, ağa bağlı depolama (NAS) aygıtı için yönetici parolasını programlı bir şekilde oluşturmak için JavaScript Math.random() yöntemine dayanan zayıf bir rastgele sayı oluşturucu kullanması gerçeğinden kaynaklanmaktadır.

Güvensiz rastgelelik olarak adlandırılan bu durum, öngörülebilir değerler üretebilen veya yeterli entropiye sahip olmayan bir işlevin güvenlik bağlamında rastgelelik kaynağı olarak kullanılmasıyla ortaya çıkar ve bir saldırganın şifrelemeyi kırmasına ve hassas verilerin bütünlüğünü bozmasına olanak tanır. bilgi ve sistemler.

Bu nedenle, bu tür kusurların başarılı bir şekilde kullanılması, tehdit aktörünün oluşturulan parolayı tahmin etmesine ve aksi takdirde kısıtlanacak işlevlere erişim sağlamasına olanak tanıyabilir.

Brizinov, “Math.Random() tarafından oluşturulan birkaç sayının çıktısını sızdırarak, PRNG’nin çekirdeğini yeniden oluşturabildik ve bunu yönetici şifresine kaba kuvvet uygulamak için kullanabildik” diye açıkladı. “Sonunda yönetici hesabına giriş yapmak için şifreyi kullanabildik (etkinleştirdikten sonra).”

Ancak saldırı, bir saldırganın, sözde rasgele sayı üretecinin (PRNG) çekirdek ifadesini yeniden oluşturabilmek için kurulum işlemi sırasında aynı yöntemi kullanarak oluşturulan birkaç GUID’i başarıyla çıkarmasına dayanır.

Brizinov, “Gerçek hayattaki bir senaryoda, saldırganın öncelikle yukarıda belirtilen GUID’leri sızdırması, Math.Random durumuna kaba kuvvet uygulaması ve yönetici şifresini ele geçirmesi gerekecektir.” dedi. “Bunu yaptıktan sonra bile yerleşik yönetici kullanıcı hesabı varsayılan olarak devre dışıdır ve çoğu kullanıcı bunu etkinleştirmez.”

“Bir kez daha Math.random()’ın kriptografik olarak güvenli rastgele sayılar sağlamadığını hatırlamak önemlidir. Bunları güvenlikle ilgili hiçbir şey için kullanmayın. Bunun yerine Web Crypto API’yi ve daha kesin olarak window.crypto.getRandomValues() yöntemini kullanın. “