16.000’den fazla internette çalışan Fortinet cihazı, daha önce tehlikeye atılan cihazlarda hassas dosyalara salt okunur erişime izin veren yeni bir Symlink arka kapısı ile tehlikeye atıldığı tespit edildi.

Bu pozlama, başlangıçta 14.000 cihazın açıklandığını bildiren Shadowserver Foundation tehdit izleme platformu tarafından rapor edilmektedir.

Bugün, Shadowserver’ın Piotr Kijewski, BleepingComputer’a siber güvenlik organizasyonunun yakın zamanda ortaya çıkan kalıcılık mekanizmasından etkilenen 16.620 cihazı tespit ettiğini söyledi.

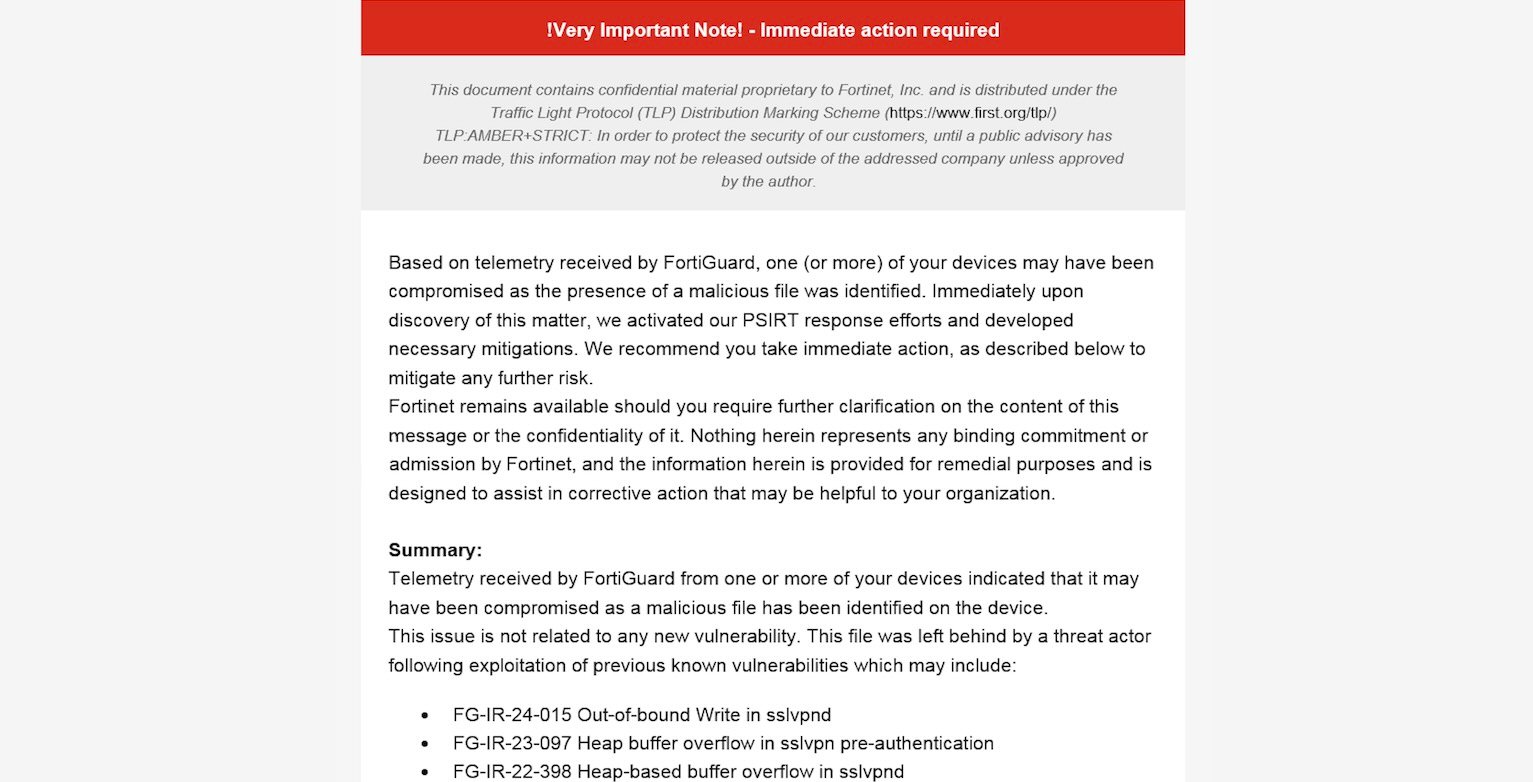

Geçen hafta Fortinet, müşterileri bir tehdit aktörü tarafından daha önce tehlikeye atılan ancak şimdi yamalı Fortigate cihazlarının kök dosya sistemindeki dosyalara okunaklı uzaktan erişimi korumak için kullanılan yeni bir kalıcılık mekanizması keşfettikleri konusunda uyardı.

Fortinet, bunun yeni güvenlik açıklarının sömürülmesiyle olmadığını, bunun yerine 2023’te başlayan ve bir tehdit oyuncusu Fortios cihazlarını uzatmak için sıfır gün kullandığı 2024’e devam eden saldırılarla bağlantılı olduğunu söyledi.

Cihazlara eriştikten sonra, dil dosyaları klasöründe SSL-VPN etkinleştirilmiş cihazlarda kök dosya sistemine sembolik bağlantılar oluşturdular. SSL-VPN etkinleştirilmiş FortiGate cihazlarında dil dosyalarına kamuya açık olarak erişilebildiğinden, tehdit aktörü bu klasöre göz atabilir ve ilk güvenlik açıkları yamalandıktan sonra bile kök dosya sistemine kalıcı okuma erişimi kazanabilir.

“Bir tehdit oyuncusu, savunmasız Fortigate cihazlarına salt okunur erişim uygulamak için bilinen bir güvenlik açığı kullandı. Bu, SSL-VPN için kullanılan bir klasörde kullanıcı dosya sistemini ve kök dosya sistemini bağlayan sembolik bir bağlantı oluşturarak elde edildi.

“Bu nedenle, müşteri cihazı orijinal güvenlik açıklarını ele alan Fortios sürümleri ile güncellenmiş olsa bile, bu sembolik bağlantı geride bırakılmış olabilir ve tehdit oyuncusunun cihazın dosya sistemindeki yapılandırmaları içerebilecek dosyalara salt okunur erişimi sürdürmesine izin verir.”

Bu ay Fortinet, FortiGuard tarafından tespit edilen Fortigate cihazları hakkında bu Symlink arka kapısından ödün verildiği için müşterileri özel olarak bildirmeye başladı.

Kaynak: BleepingComputer

Fortinet, bu kötü niyetli sembolik bağlantıyı tehlikeye atılan cihazlardan algılayacak ve kaldıracak güncellenmiş bir AV/IPS imzası yayınladı. Bağlantı yazılımının en son sürümü de bağlantıyı algılamak ve kaldırmak için güncellenmiştir. Güncelleme ayrıca bilinmeyen dosyaların ve klasörlerin yerleşik web sunucusu tarafından sunulmasını önler.

Son olarak, bir cihaz tehlikeye atıldığı tespit edildiyse, tehdit aktörlerinin kimlik bilgileri de dahil olmak üzere en son yapılandırma dosyalarına erişmesi mümkündür.

Bu nedenle, tüm kimlik bilgileri sıfırlanmalı ve yöneticiler bu kılavuzdaki diğer adımları izlemelidir.