Seqrite Labs tarafından “Swan Vector” olarak adlandırılan yeni tanımlanmış gelişmiş kalıcı tehdit (APT) kampanyası, Doğu Asya ülkelerinde, özellikle Tayvan ve Japonya’da eğitim kurumlarını ve makine mühendisliği endüstrilerini hedefliyor.

Nisan 2025’te keşfedilen bu kampanya, öncelikle özgeçmişler ve finansal belgeler olarak gizlenmiş mızrak ekleri ile karmaşık sosyal mühendislik taktiklerinden yararlanmaktadır.

İlk enfeksiyon vektörü, “Para Akışı Sorunu Satın Alma Data 20250413 (6) .rar” adlı kötü amaçlı bir zip dosyasıdır (“Ah Tanrım Ödeme Akışı Sorunu Verileri – 2025/04/13 (6)” olarak çevrilmiştir.

.png

)

İçeride, “para çekme gecikmesi sorunlarının ayrıntılı kaydı” (geri çekilme gecikmesi sorunlarının ayrıntılı kaydı) gibi kötü niyetli bir LNK dosyası, Lolbin Rundll32.exe aracılığıyla bir DLL implantı yürüterek çok aşamalı bir kötü amaçlı yazılım dağıtımını tetikler.

Bu kampanya, DLL sideloading, API karma ve doğrudan syscalls gibi gelişmiş teknikler kullanarak tespitten kaçınmak ve kalıcılık oluşturmak için tasarlanmış dört aşamalı bir enfeksiyon zinciri ile son derece teknik bir yaklaşım sergilemektedir.

Teknik enfeksiyon dökümü

Swan vektör kampanyası titizlikle hazırlanmış bir enfeksiyon zincirinden geçiyor.

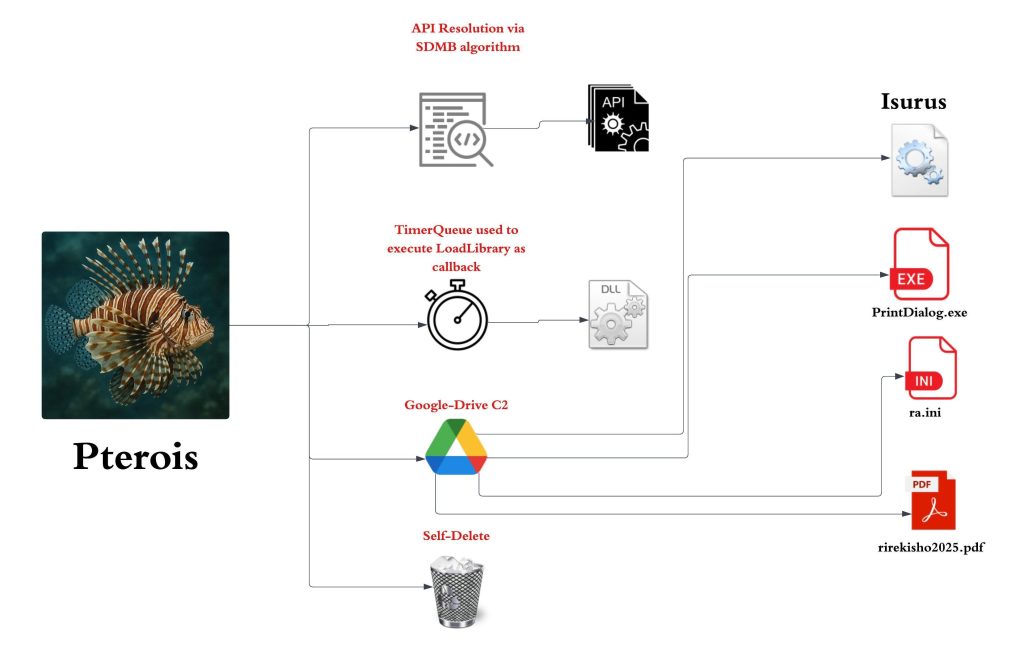

İlk aşamada, kötü niyetli LNK dosyası, “pterois” adlı gizlenmiş bir DLL implantını yürütmek için Rundll32.exe’yi ortaya çıkarır.

Pterois, NTDLL ve Kernel32 gibi kütüphanelerden gerekli işlevleri yüklemek için Proses Çevre Bloğu (PEB) Yürüyüşü ve SDBM karma ile dinamik API çözünürlüğü kullanır.

Daha sonra Google Drive’ı bir komut ve kontrol (C2) sunucusu olarak kötüye kullanır, “Rirekisho2025.pdf” (Japon CV) gibi tuzak PDF’ler ve temp dizinine daha fazla implant dahil olmak üzere ek yükler indirmek için OAuth kimlik bilgileriyle kimlik bilgileri ile kimlik bilgileri.

Pterois, gecikmiş bir CMD.EXE işlemi kullanarak kendi kendini silerek rolünü sonuçlandırır. Sonraki aşamalar, Meşru bir ikili, printDialog.exe ile DLL ile yüklenen başka bir implant olan “Isurus” içerir.

Isurus, CRC32 karma kullanarak API’leri çözer ve syscall tabanlı teknikler aracılığıyla bellekte “ra.ini” nden şifreli kobalt grev kabuğu kodunu yürütür ve minimum adli ayak izleri sağlar.

Son aşama, Japonya’da barındırılan altyapıları (örneğin, IP 52.199.49.4:7284) iletişim kurarak kampanyanın sisma sonrası sisma sonrası araçlara olan güvenini vurgulayan bir kobalt grev işaretini kullanıyor.

Tehdit Oyuncusu Insights

Rapora göre, Seqrite Labs, Swan Vector’u orta güvenle bir Doğu Asya tehdit oyuncusu ile ilişkilendirerek, Winnti, Lazarus ve APT10 gibi gruplar tarafından kullanılan taktiklerle benzerliklere dikkat çekiyor, özellikle de printDialog.exe ve wmiapsrv.exe gibi yürütülebilir ürünlere karşı DLL yan yükleniyor.

Aralık 2024’ten bu yana aktif olan aktör, CV tabanlı lures ile işe almayı hedefler ve gizlenmiş dosyalar, işlem enjeksiyonu ve göstergenin kaldırılması gibi kaçınma yöntemlerini kullanır.

Altyapı analizi, C2 işlemleri için Google Drive kötüye kullanımını, Gmail hesapları (“[email protected]”) ve gelecekteki kampanyalar için planlanmış implantlar gibi hassas ayrıntıları ortaya çıkarır.

Bu, Python ve OneDrive Launcher’lar gibi uygulamaların potansiyel olarak kullanılması ile devam eden bir tehdit evrimi olduğunu düşündürmektedir.

Uzlaşma Göstergeleri (IOCS)

| Tip | Dosya adı/ip | Sha-256/değer |

|---|---|---|

| Decoy PDF | Rirekisho2021_01.pdf | 8710683d2ec2d04449b821a85b6ccd6b5cb874414fd4684702f88972a9d4cfdd |

| Decoy PDF | Rirekisho2025.pdf | 8710683d2ec2d04449b821a85b6ccd6b5cb874414fd4684702f88972a9d4cfdd |

| IP adresi | 52.199.49.4:7284 | – |

| Kötü niyetli implant | Chen_yichun.png | DE839D6C361C7527EAA4979B301AC408352B5B7EDB354536BD50225F19CFA5 |

| Kötü niyetli implant | PrintDialog.dll | A9b33572237b100edf1d4c7b0a2071d68406e5931ab3957a962fcce4bfc2cc49 |

| Kabuk kodu | Ra.ini | 0F30398E5905DFFC3202AD371C3D1A49BD3E5E2DA697031751A80E21A13A7 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!