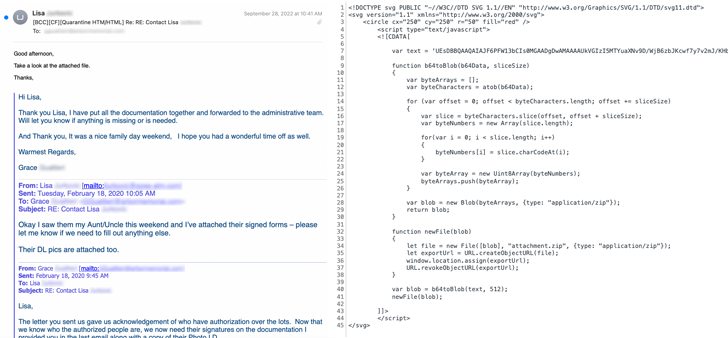

Qakbot kötü amaçlı yazılımını içeren kimlik avı kampanyaları, HTML e-posta eklerine gömülü Ölçeklenebilir Vektör Grafikleri (SVG) resimleri kullanıyor.

Yeni dağıtım yöntemi, HTML komut dosyası etiketlerini içeren kodlanmış SVG görüntüleri ile HTML ekleri içeren sahte e-posta mesajlarını tespit ettiğini söyleyen Cisco Talos tarafından tespit edildi.

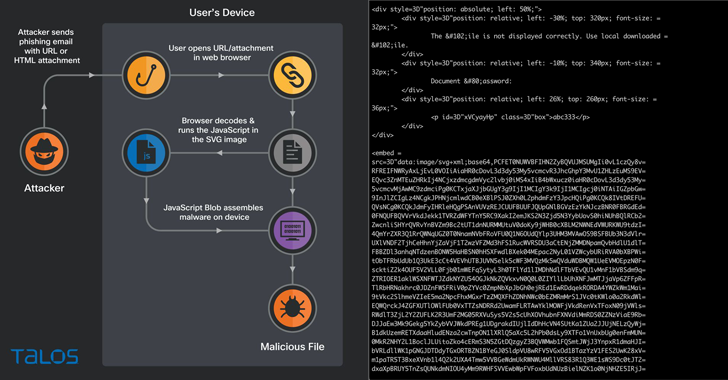

HTML kaçakçılığı, kötü amaçlı yazılımı uzak bir sunucudan almak için bir HTTP isteğinde bulunmanın aksine, yem ekinde bulunan kodlanmış kötü amaçlı kodu çalıştırmak ve yükü bir kurbanın makinesinde birleştirmek için HTML ve JavaScript’in meşru özelliklerini kullanmaya dayanan bir tekniktir.

Başka bir deyişle, fikir, bir web tarayıcısı aracılığıyla açıldığında kodu çözülen ve indirilen bir JavaScript kodu biçiminde bir ikili dosya depolayarak e-posta ağ geçitlerinden kaçınmaktır.

Siber güvenlik şirketi tarafından tespit edilen saldırı zinciri, SVG görüntüsünün içine kaçırılan ve şüphelenmeyen e-posta alıcısı HTML ekini başlattığında yürütülen bir JavaScript ile ilgili.

Araştırmacılar Adam Katz ve Jaeson Schultz, “Kurban e-postadaki HTML ekini açtığında, SVG görüntüsünün içindeki kaçak JavaScript kodu harekete geçerek kötü amaçlı bir ZIP arşivi oluşturuyor ve ardından kullanıcıya dosyayı kaydetmesi için bir iletişim kutusu sunuyor.” söz konusu.

ZIP arşivi ayrıca parola korumalıdır ve kullanıcıların HTML ekinde görüntülenen bir parolayı girmelerini gerektirir, ardından Qakbot truva atını çalıştırmak için bir ISO görüntüsü çıkarılır.

Bulgu, Trustwave SpiderLabs tarafından yapılan yakın tarihli bir araştırmanın, HTML kaçakçılığı saldırılarının yaygın bir olay olduğunu göstermesiyle ortaya çıktı. ) Eylül 2022’de.

Araştırmacılar, “Güçlü uç nokta korumasına sahip olmak, potansiyel olarak karartılmış komut dosyalarının yürütülmesini engelleyebilir ve komut dosyalarının indirilen yürütülebilir içeriği başlatmasını engelleyebilir” dedi.

“HTML kaçakçılığının içerik tarama filtrelerini atlama yeteneği, bu tekniğin muhtemelen daha fazla tehdit aktörü tarafından benimseneceği ve artan sıklıkta kullanılacağı anlamına geliyor.”