SUSE Rancher’ın kullanıcı yönetimi modülündeki kritik bir kusur, ayrıcalıklı kullanıcıların diğer hesapların kullanıcı adlarını değiştirerek yönetimsel erişimi bozmalarını sağlar.

CVE-2024-58260 olarak izlenen bu güvenlik açığı, Rancher Manager sürümlerini 2.9.0 ila 2.12.1’i etkiler ve yönetici hesabının hem kullanıcı adını hem de tam kilitlenmesini sağlar.

Desteklenmemiş sürümler yapan kuruluşların derhal yükseltme veya küme yönetiminin yetkisiz bozulmasını önlemek için hafifletmeler uygulamaları istenir.

Rancher RBAC imtiyazının artması

Rancher’ın RBAC sistemi, giriş zamanında benzersiz kullanıcı adlarına dayanır, ancak hesap oluşturulduktan sonra bu alanın değişmezliğini uygulamaz.

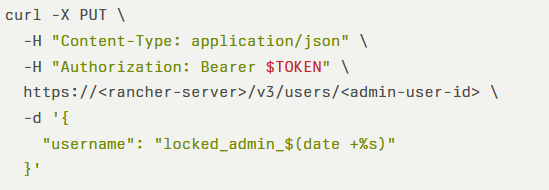

Herhangi bir kullanıcı kaynağında güncelleme izinleri olan bir saldırgan, bir hedef hesabın kullanıcı adı alanını değiştirmek için hazırlanmış bir istek gönderebilir.

Yönetici hesabı hedeflendiğinde, saldırganın yeni, benzersiz tanımlayıcısı önceliklidir ve orijinal yönetici kullanıcısı artık kimlik doğrulayamaz.

Bu yük, yönetici hesabını yeniden adlandırarak gerçek yöneticinin giriş yapamamasını sağlıyor. Kusur, herhangi bir kullanıcının keyfi olarak yeniden adlandırılmasına izin verir ve kötü niyetli bir hesap için yüksek ayrı bir kullanıcı adı atayarak kullanıcı devralmasına yol açar.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Rancher Manager v2.9.0 -v2.9.11 v2.10.0.0 -v2.10.9v2.11.0 -v2.11.5v2.12.0 -v2.12.1 |

| Darbe | – Hesap kilitleme: Yönetici/UI girişini önler |

| Önkoşuldan istismar | – Kullanıcı API’sında güncelleme izniyle geçerli çiftlik sahibi hesabı |

| CVSS 3.1 puanı | 7.6 (yüksek) |

Hafifletme

Suse Rancher, .username alanında sunucu tarafı doğrulamasını uygulayan yamalı sürümler yayınladı.

Ayrıldıktan sonra, kullanıcı adları değişmezdir ve sonraki değişiklik girişimlerini önler. Etkilenen versiyonlar ve yamalı meslektaşları şunları içerir:

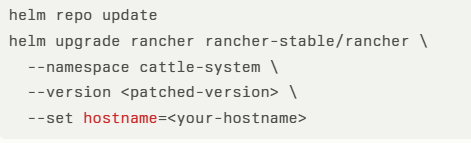

- 2.12.0–2.12.1 → 2.12.2

- 2.11.0–2.11.5 → 2.11.6

- 2.10.0–2.10.9 → 2.10.10

- 2.9.0–2.9.11 → 2.9.12

Yükseltmek için çalıştırın:

Hemen yükseltmenin mümkün olmadığı ortamlar için yöneticiler, kullanıcı kaynaklarındaki güncelleme izinlerini yalnızca tamamen güvenilir operatörlerle sınırlamak için RBAC politikalarını denetlemelidir.

Ayrıca, şüpheli PUT /V3 /Kullanıcılar API çağrılarını algılamak ve yanıtlamak için ayrıntılı denetim günlüğünü etkinleştirin.

Kuruluşlar, bu yüksek şiddetli sorunu ele alarak, çiftlik sahibi kullanıcı arayüzlerinin bütünlüğünü korur ve kritik idari hesaplara karşı potansiyel hizmet reddi önlemelerini önler.

Küresel RBAC ayarlarının sürekli izlenmesi ve güvenlik yamalarının hızlı bir şekilde benimsenmesi, konteyner yönetim platformlarını güvence altına almak için en iyi uygulamalar olmaya devam etmektedir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.