Gelişmiş bir uzaktan erişim Truva atı olan SilverRAT’ın arkasındaki grup, hem Türkiye hem de Suriye ile bağlantılara sahip ve güvenliği ihlal edilmiş Windows sistemleri ve Android cihazları üzerinde kontrole izin vermek için aracın güncellenmiş bir sürümünü yayınlamayı planlıyor.

3 Ocak’ta yayınlanan bir tehdit analizine göre, şu anda yalnızca Windows sistemlerinde çalışan SilverRAT v1, keylogging ve fidye yazılımı saldırıları için kötü amaçlı yazılımların oluşturulmasına izin veriyor ve araştırmacılar, sistem geri yükleme noktalarını silme yeteneği gibi yıkıcı özellikler içeriyor. Singapur merkezli Cyfirma analizlerinde belirttikleri.

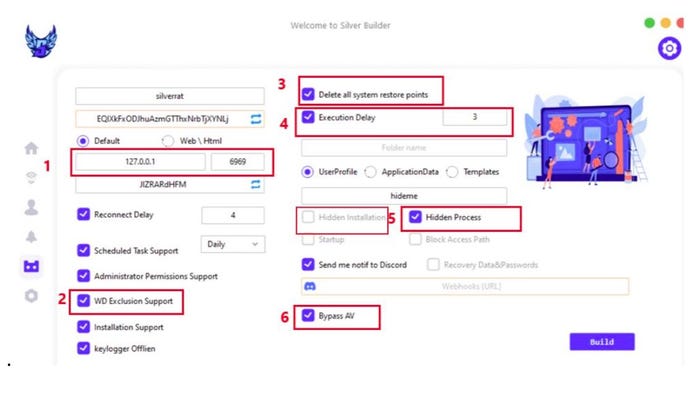

SilverRAT Builder Çeşitli Özelliklere İzin Verir

Cyfirma’nın analizine göre SilverRAT, bölgedeki siber suçlu gruplarının daha karmaşık hale geldiğini gösteriyor. Ekim ayında kaynak kodu bilinmeyen aktörler tarafından sızdırılan SilverRAT’ın ilk sürümü, kullanıcının belirli özelliklere sahip uzaktan erişimli bir Truva atı oluşturmasına olanak tanıyan bir oluşturucudan oluşuyor.

Cyfirma’nın analizine göre daha ilginç özellikler arasında komuta ve kontrol için bir IP adresinin veya web sayfasının kullanılması, antivirüs yazılımının atlanması, sistem geri yükleme noktalarını silme yeteneği ve yüklerin gecikmeli olarak yürütülmesi yer alıyor.

Cyfirma’nın analizine göre, biri “Tehlikeli gümüş” ve diğeri “Monstermc” tanıtıcısını kullanan en az iki tehdit aktörü, hem SilverRAT’ın hem de önceki bir program olan S500 RAT’ın arkasındaki geliştiricilerdir. Bilgisayar korsanları, Telegram üzerinde ve hizmet olarak kötü amaçlı yazılım sattıkları, diğer geliştiricilerin kırık RAT’larını dağıttıkları ve çeşitli başka hizmetler sundukları çevrimiçi forumlar aracılığıyla faaliyet gösteriyor. Ayrıca Anonim Arapça adında bir blogları ve web siteleri var.

CYFIRMA’da tehdit araştırmacısı olan Rajhans Patel, “SilverRAT’ı yöneten iki kişi var” diyor. “Geliştiricilerden birinin fotoğrafik kanıtlarını toplayabildik.”

Forumlardan Başlamak

Kötü amaçlı yazılımın arkasındaki Anonim Arapça adlı grup, Turkhackteam, 1877 gibi Orta Doğu forumlarında ve en az bir Rus forumunda aktif.

CYFIRMA Araştırma ekibinden tehdit araştırmacısı Koushik Pal, SilverRAT’ın geliştirilmesine ek olarak, grubun geliştiricilerinin talep üzerine dağıtılmış hizmet reddi (DDoS) saldırıları da sunduğunu söylüyor.

“Kasım 2023’ün sonlarından bu yana Anonim Arapça’da bazı faaliyetler gözlemledik” diyor. “Büyük varlıklara DDOS saldırıları gerçekleştirmek için Telegram’da ‘BossNet’ olarak bilinen bir botnet kullandıkları biliniyor.”

Orta Doğu tehdit ortamı, İran ve İsrail’deki devlet tarafından yönetilen ve devlet destekli bilgisayar korsanlığı gruplarının hakimiyetindeyken, Anonymous Arabic gibi yerel gruplar siber suç pazarlarına hakim olmaya devam ediyor. SilverRAT gibi araçların devam eden gelişimi, bölgedeki yeraltı pazarlarının dinamik doğasını vurgulamaktadır.

Truva atları oluşturmak için SilverRAT kontrol paneli. Kaynak: Cyfirma

Yönetilen tespit ve müdahale firması Critical Start’ta siber tehdit istihbaratı araştırma analisti olan Sarah Jones, Orta Doğu’daki bilgisayar korsanlığı gruplarının oldukça çeşitli olma eğiliminde olduğunu söylüyor ve bireysel bilgisayar korsanlığı gruplarının sürekli olarak geliştiğini ve özelliklerini genelleştirmenin sorunlu olabileceği konusunda uyarıyor.

“Teknik gelişmişlik düzeyi Orta Doğu’daki gruplar arasında büyük farklılıklar gösteriyor” diyor. “Devlet destekli bazı aktörler gelişmiş yeteneklere sahipken, diğerleri daha basit araç ve tekniklere güveniyor.”

Oyun Hack’lerine Açılan Bir Kapı

Cyfirma’daki araştırmacıların Facebook profili, YouTube kanalı ve hackerlardan birinin sosyal medya gönderileri de dahil olmak üzere topladığı verilere göre, Anonymous Arabic grubunun kimliği belirlenen üyelerinden en az biri eski bir oyun hacker’ı. 20’li yaşlarının başında, Suriye’nin Şam şehrinde yaşıyor ve bilgisayar korsanlığına gençken başladı.

Oyunlar için güvenlik açıkları bulma konusunda dişlerini kesen genç hackerların profili, Orta Doğu’daki bilgisayar korsanlığı topluluğunu aşıyor. Bilgisayar korsanlığı kariyerlerine oyun korsanlıkları oluşturarak veya oyun sistemlerine yönelik hizmet reddi saldırıları başlatarak başlayan gençler bir trend haline geldi. Üyesi Arion Kurtaj Lapsus $ grububir Minecraft hacker’ı olarak başladı ve daha sonra Microsoft, Nvidia ve oyun yapımcısı Rockstar gibi hedefleri hacklemeye başladı.

CYFIRMA’da tehdit araştırmacısı olan Rajhans Patel, “SilverRAT geliştiricisinde de benzer bir eğilim görebiliyoruz” diyor ve tehdit analizine şunu ekliyor: “Geliştiricinin önceki gönderilerini incelemek, çeşitli birinci şahıs nişancı (FPS) oyunları sunma geçmişini ortaya koyuyor hack’ler ve modlar.”

Büyük hacklerin ölüm sonrası analizini yürüten ABD İç Güvenlik Bakanlığı’nın Siber Güvenlik İnceleme Kurulu (CSRB), genç hackerlardan siber suç şirketlerine kadar devam eden boru hattını varoluşsal bir tehlike olarak tanımladı. CSRB, hükümetlerin ve özel kuruluşların gençleri siber suçlardan uzaklaştırmak için bütünsel programlar uygulamaya koyması gerektiğini tespit etti. Lapsus$ grubunun başarısına ilişkin analiz “dünyanın en iyi kaynaklara sahip ve iyi savunulan şirketlerinden bazılarına” saldırmak.

Ancak Critical Start’tan Jones, genç programcıların ve teknoloji meraklısı gençlerin sıklıkla siber suç örgütüne girmenin başka yollarını da bulduklarını söylüyor.

“Herhangi bir nüfus grubu gibi bilgisayar korsanları da farklı motivasyonlara, becerilere ve yaklaşımlara sahip farklı bireylerdir” diyor. “Bazı bilgisayar korsanları oyun hacklemeyle başlayıp daha ciddi araç ve tekniklere yönelse de, siber suçluların genellikle siber savunması daha zayıf olan sektörleri ve ülkeleri hedef aldığını görüyoruz.”