Çevrimiçi hizmetler genellikle kısa mesajla gönderilen tek seferlik bağlantıları düşük riskli kolaylıklar olarak değerlendirir. Yeni bir çalışma, bu bağlantıların büyük miktarda kişisel veriyi yıllarca açığa çıkarabileceğini gösteriyor.

Kötü amaçlı URL’ler e-postadan SMS’e geçmeye devam ediyor

Proofpoint’e göre siber suçlular, gizlenmeleri daha kolay olduğundan ve tespit edilmekten kaçma olasılıkları daha yüksek olduğundan, eklere kıyasla kötü amaçlı URL’leri tercih ediyor. Bu bağlantılar, kimlik avı veya kötü amaçlı yazılım indirmelerini başlatan tıklamaları teşvik etmek için mesajlara, düğmelere ve hatta PDF veya Word belgeleri gibi eklerin içine yerleştirilmiştir.

SEKOIA.IO kısa süre önce endüstriyel hücresel yönlendiricilerdeki açığa çıkan yönetim API’lerinin kimlik avı SMS mesajları göndermek için kötüye kullanıldığını keşfetti.

Palo Alto Networks Birim 42, dünya çapında SMS kimlik avı mesajları yoluyla kişisel ve finansal verileri çalmak için yüz binlerce kısa ömürlü etki alanını ve marka kimliğine bürünmeyi kullanan büyük, koordineli bir smishing operasyonu tespit etti.

Group-IB araştırmacıları, dolandırıcıların, meşru olmayan trafik oluşturmak, mesajlaşma maliyetlerini ve işletmeler için altyapı yükünü artırmak amacıyla doğrulama ve bildirim mesajlarını tekrar tekrar tetikleyerek meşru SMS tabanlı hizmetleri kötüye kullandıklarını bildiriyor.

Araştırmacılar genel SMS ağ geçitleri aracılığıyla nasıl veri topladı?

Araştırmada araştırmacılar, veri setlerini, geçici telefon numaralarına gönderilen mesajları görüntüleyen web siteleri olan genel SMS ağ geçitlerini kullanarak oluşturdular. Bu ağ geçitlerinden 30.000’den fazla telefon numarasına bağlı 33 milyondan fazla mesaj toplandı. Bu havuzdan yaklaşık 323.000 benzersiz URL çıkarıldı.

Bu bağlantılar 10.900’den fazla alana işaret ediyordu. Birçoğu mesajlaşma platformlarına ve doğrulama hizmetlerine aitti; daha küçük sağlayıcılardan oluşan uzun bir kuyruk ise URL’lerin neredeyse yarısını oluşturuyordu. Bu karışım, ekibin SMS tabanlı erişime bağlı çok çeşitli tasarım seçeneklerini incelemesine olanak tanıdı.

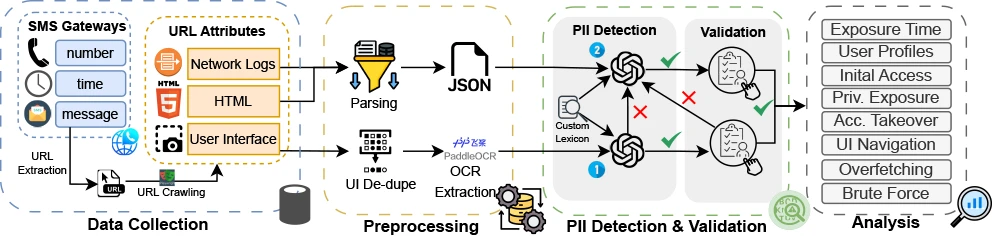

Her bir bağlantının neyi açığa çıkardığını anlamak için araştırmacılar, otomatik bir tarayıcı kullanarak URL’leri ziyaret etti. Sayfa içeriğini, ağ trafiğini ve temeldeki HTML’yi yakaladılar. Müşteri tarafı davranışlarını gözlemlemeye devam ederken, zararı azaltmak için form gönderimlerinden ve sınırlı taleplerden kaçındılar.

Boru hattı dört aşamada ilerliyor

Açığa çıkan kişisel verileri bulma

Bir sonraki aşama kişisel verilerin açığa çıkarılmasına odaklandı. Ekip, kullanıcı verilerini tanımlamak için otomatik algılamayı ve ardından uzman incelemesini kullandı. Görünür sayfa içeriğini, gizli API yanıtlarını ve sunucu tarafından oluşturulan verilerle birlikte incelediler.

Yaklaşık 147.000 erişilebilir URL’den araştırmacılar, kullanıcılara bağlı kişisel verileri açığa çıkaran 701 uç noktayı doğruladı. Bu uç noktalar 177 farklı hizmete aitti.

Açığa çıkan veriler arasında isimler, telefon numaraları, e-posta adresleri, posta adresleri, doğum tarihleri, banka hesap bilgileri, Sosyal Güvenlik numaraları ve krediyle ilgili alanlar yer alıyordu. Çoğu durumda, tek bir bağlantıdan ayrıntılı kullanıcı profillerinin oluşturulmasına olanak tanıyan birkaç veri türü bir arada ortaya çıktı.

Yıllarca geçerliliğini koruyan özel bağlantılar

En önemli bulgulardan biri bu bağlantıların ne kadar süreyle aktif kaldığıyla ilgiliydi. Onaylanan 701 URL’nin tümü, araştırmacılar bunlara eriştiğinde, genellikle orijinal mesajın gönderilmesinden çok sonra bile hâlâ çalışıyordu.

Açığa çıkan bağlantıların yarısından fazlası bir ile iki yaş arasındaydı. Yaklaşık %46’sı iki yaşından büyüktü. Bazılarının tarihi 2019’a kadar uzanıyor. Genel SMS ağ geçitleri, mesajları nadiren bu kadar uzun süre saklıyor; bu da birçok bağlantının gerçek ömrünün daha da uzayabileceğini gösteriyor.

New Mexico Üniversitesi Araştırma Asistanı ve çalışmanın ortak yazarı Muhammad Danish, Help Net Security’ye şunları söyledi: “Risk, özel bir bağlantı ortaya çıkar çıkmaz başlar, ancak zamanla büyür. Bir bağlantı ne kadar uzun süre aktif kalırsa, günlükler, iletme, güvenliği ihlal edilmiş cihazlar, mesajların dinlenmesi, telefon numarası geri dönüşümü veya üçüncü taraf erişimi yoluyla kötüye kullanım şansı o kadar artar. Bu, bir cüzdanı halka açık olarak bırakmaya benzer: cüzdan ne kadar uzun süre orada kalırsa, sonunda birisinin onu alma olasılığı o kadar artar.”

URL’nin kendisi kimlik bilgisi haline geldiğinde

Onaylanan vakaların tümünde, erişim için tek şart URL’ye sahip olmaktı. Çalışma, bu modeli, bağlantının kendisinin kimlik bilgisi olarak işlev gördüğü bir taşıyıcı bağlantı modeli olarak tanımlıyor. Bağlantıyı elinde bulunduran herkes ilgili verileri görebilir.

Birçok hizmette bağlantı, arka uç API’lerine aktarılan bir belirteç taşıyordu. Bazı sayfalar veri sunucusu tarafında işlenirken bazıları yüklendikten sonra bilgi getiriyordu. Yalnızca beş hizmet kişisel verileri doğrudan URL’nin içine yerleştirdi, ancak bağlantı açıldığında erişim sonuçları benzerdi.

Bu tasarım bağlantının özel kaldığını varsayar. Danish’a göre ürün baskısı, bu modelin yaygın kalmasında merkezi bir rol oynuyor. SMS tabanlı “sihirli bağlantılar” tek dokunuşla sorunsuz iş akışlarını destekler ve mobil kullanıcı beklentileriyle uyumludur. Birçok hizmet sağlayıcı, bağlantılara yalnızca hedeflenen alıcı tarafından erişileceğini ve özel uç noktaların ek korumaya ihtiyaç duymadığını varsayar. Tekrarlanan kanıtlar, sistemler SMS’e tek başına güvenmeye devam etse de SMS’in güvenli bir sınır sağlamadığını gösteriyor.

Açığa çıkan bağlantılar veri değişikliğine ve hesabın ele geçirilmesine izin verdiğinde

Açığa çıkan sayfaların çoğu salt okunur erişime izin veriyordu. Yine de 15 hizmet, saldırganların kişisel verileri değiştirmesine izin verdi. Bu vakalar, daha fazla kontrol gerektirmeden düzenlemeleri kabul eden önceden doldurulmuş formları içeriyordu.

Bir örnek, bağlantının kapsamlı mali ve kimlik bilgilerini içeren düzenlenebilir bir formu açtığı bir kredi başvuru sayfasını içeriyordu. Test sırasında, aynı token bazen farklı kullanıcılara çözümlenerek, orijinal alıcının ötesine geçen maruz kalma oranı arttı.

Hesap devralma altı hizmette görüldü. Bu durumlarda, bağlantının açılması ziyaretçiyi kimliği doğrulanmış bir oturuma yerleştirir. Saldırganlar özel kontrol panellerini görüntüleyebilir ve e-posta adreslerini veya şifrelerini değiştirebilir.

Araştırmacılar bu davranışları, kısa bağlantıların doğrudan kullanıcı hesaplarına yönlendirildiği iş platformlarında ve özel ders hizmetlerinde gözlemlediler ve bu durum, bir sayfayı görüntüleme ile kullanıcı olarak muamele görme arasındaki ayrımı ortadan kaldırdı.

Ağ trafiğinde ekstra veri gizleme

76 hizmette arka uç sistemler, görüntülenen sayfadan daha fazla kişisel veri gönderdi. Ağ yanıtları ve sunucu tarafından oluşturulan HTML içeren alanlar hiçbir zaman ekranda gösterilmez.

Bir durumda, bir sipariş takip sayfasında bir adres görüntülenirken API yanıtları telefon numaralarını, coğrafi konum verilerini ve sürücü ayrıntılarını içeriyordu. Bir diğerinde, bir kredi hizmeti yalnızca ağ kayıtlarında görülebilen banka yönlendirme numaralarını ve Sosyal Güvenlik numaralarını döndürdü.

Bu verilere, bağlantı açılır açılmaz, hatta sayfanın yüklenmesi tamamlanmadan ulaşılabilir hale geldi. Danish, testlerin görünür arayüz öğelerine odaklandığı için bu tür risklerin genellikle gözden kaçtığını söyledi. Ağ trafiğini incelemek ek zaman ve uzmanlık bilgisi gerektirir. Bazı durumlarda, geliştirme sırasındaki kolaylık nedeniyle fazla veri kalır. Diğerlerinde, eski kod yolları arayüz değişikliklerinden sonra da varlığını sürdürüyor ve hassas alanlar ihtiyaç duyulduktan çok sonra yanıtların içinde gömülü kalıyor.

Zayıf token tasarımı kitlesel teşhiri mümkün kılar

Token tasarımı etkinin arttırılmasında önemli bir rol oynadı. Araştırmacılar entropiyi tahmin etmek için belirteç uzunluğunu ve karakter kümelerini analiz etti. Entropisi 64 bitin altında olan, yani tahmin edilmesi daha kolay olan tokenlar zayıf olarak işaretlendi. Token tabanlı hizmetlerin yaklaşık %73’ü bu kategoriye girdi. Manuel testte ekip, 13 hizmet için on tahminde başka bir kullanıcının verilerine erişti.

Bazı tokenlar, teklif numaraları gibi dahili tanımlayıcıları yeniden kullandı. Bir değeri artırmak genellikle farklı bir müşteri kaydı döndürüyordu. Saldırganların yalnızca en zayıf bileşeni tahmin etmesi gerektiğinden, kısa bağlantılar daha güçlü URL’lere yönlendirildiklerinde sorun daha da arttı.

Baskı altında başarısız olan ikincil doğrulama kontrolleri

Yalnızca az sayıda hizmet ikincil doğrulama kontrollerini kullandı ve bu kontroller çok az koruma sağladı. Hizmetler, bunları SMS ile gönderilen özel URL’lere yerleştirdi ve erişimi kontrol etmek için çoğunlukla doğum tarihi veya posta kodu gibi statik kişisel ayrıntılara güvendi. Tasarımlar, bilgilerin gizli kalacağını ve tahmin edilmesinin zor olacağını varsayıyordu. Dört hizmet, herhangi bir sınırlama, kilitleme veya uyarı olmadan tekrarlanan tahminlere izin verdi ve bu da tekrarlanan denemeleri mümkün kıldı.

Kontroller ayrıca ek bilgileri de ortaya çıkardı. Bir hizmet, doğum tarihi girişinin yanlış yapılmasının ardından olası değerler kümesini daraltan bir yaş aralığı ortaya çıkardı. Başka bir servis, diğer SMS mesajlarındaki gerekli doğrulama ayrıntılarını aynı telefon numarasına göndererek, bir mesaja erişim sağlayarak geri kalanını açığa çıkarmaya izin verdi.

SMS ile sağlanan erişime olan güveni yeniden düşünmek

Çalışma, SMS dağıtımının yeterli bir güven sınırı oluşturduğuna dair dijital hizmetlere gömülü sessiz varsayıma meydan okuyor. URL’leri kimlik bilgileri olarak ele almak, güvenliği kimlik doğrulama sistemlerinden mesaj işleme, cihaz hijyeni ve telekomünikasyon altyapısına, yani çoğu hizmet sağlayıcının kontrol etmediği alanlara kaydırır.

Araştırmacılar bulgularını etkilenen 150 hizmet birimine açıkladılar ve sorunları koordineli bir program yerine bireysel olarak bildirdiler. Yalnızca 18 hizmet yanıt verdi ve yedi düzeltme uygulandı. Takip eden telefon görüşmeleri az sayıda vakada etkileşimi artırdı. %12’lik bir yanıt oranı, rapor edilen risklerin çoğunun onaylanmadan kaldığını, etkilenen bağlantıların aktif ve kullanıcı verilerinin uzun süre erişilebilir durumda kaldığını gösteriyor.

Özel bağlantılar öncelikle kolaylık ve ikinci olarak yaşam döngüsü yönetimi için tasarlandığı sürece, açığa çıkma kaçınılmaz hale gelir.