ÖZET

- Siber güvenlik firması watchTowr, süresi dolmuş alan adlarına dayanan 4.000’den fazla aktif hacker arka kapısını keşfetti.

- Bu arka kapılar, halihazırda güvenliği ihlal edilmiş sistemlerde önceden var olan giriş noktalarıdır ve yeni aktörlerin önceki ihlallerden yararlanmasına olanak tanır.

- WatchTowr, süresi dolmuş bu alan adlarını kaydettirerek, birden fazla ülkedeki hükümet barındırıcıları da dahil olmak üzere, güvenliği ihlal edilmiş sistemlerin “eve telefon ettiğini” gözlemledi.

- Araştırma, saldırganların diğer bilgisayar korsanlarının bıraktığı terk edilmiş arka kapılardan yararlanarak bir “otomatik pilotta hackleme” senaryosu yaratma yönündeki endişe verici eğilimi vurguluyor.

- Uzaktan erişim için kullanılan birçok eski web kabuğu, artık süresi dolmuş etki alanlarına yapılan geri aramalar yoluyla tehlikeye atılmış sistemleri istemeden açığa çıkaran yerleşik mekanizmalar içerir.

WatchTowr’daki siber güvenlik araştırmacıları, terk edilmiş altyapılardan ve süresi dolmuş alanlardan yararlanan 4.000’den fazla canlı hacker arka kapısını tespit etti. Dünya çapında ele geçirilen sistemlerde gizlenen bu arka kapılar, savunmasız hükümet ve eğitim kurumlarından oluşan devasa bir ağı açığa çıkardı.

Soruşturma, watchTowr’un daha önce bilgisayar korsanları tarafından kullanılan 40’tan fazla süresi dolmuş alan adını kaydettirmesi ve gelen istekleri izlemek için günlük sunucuları kurmasıyla başladı. Ekip 300 MB veri topladı ve Bangladeş, Çin, Nijerya ve daha birçok ülkedeki devlete ait sistemler de dahil olmak üzere güvenliği ihlal edilmiş ana bilgisayarlardan oluşan bir ağı ortaya çıkardı.

Araştırmacılar, bilgisayar korsanlarının bu terk edilmiş arka kapıları, binlerce sisteme erişim sağlamak için, onları tanımlamak ve ele geçirmek için çaba harcamadan kullandıklarını keşfetti. Bu teknik araştırmacılar tarafından şu şekilde adlandırılmıştır: “Otomatik pilotta toplu hackleme” Bilgisayar korsanlarının güvenliği ihlal edilmiş ana bilgisayarlara el koymasına ve kontrol etmesine olanak tanıyan ve potansiyel olarak yıkıcı sonuçlara yol açan bir yaklaşım.

watchTowr’un Hackread.com ile paylaştığı teknik rapora göre dikkate değer bir örnek, Kuzey Kore ile bağlantılı kötü şöhretli bir hack topluluğu olan Lazarus Group’a bağlı bir arka kapıdır. Araştırmacılar, günlüğe kaydetme sunucusundan bir .gif görüntüsü yüklemek ve güvenliği ihlal edilen sistemin konumunu sızdırmak üzere tasarlanan bu arka kapıyı kullanarak, güvenliği ihlal edilmiş 3.900’den fazla benzersiz alan buldu.

Basit Açıklama

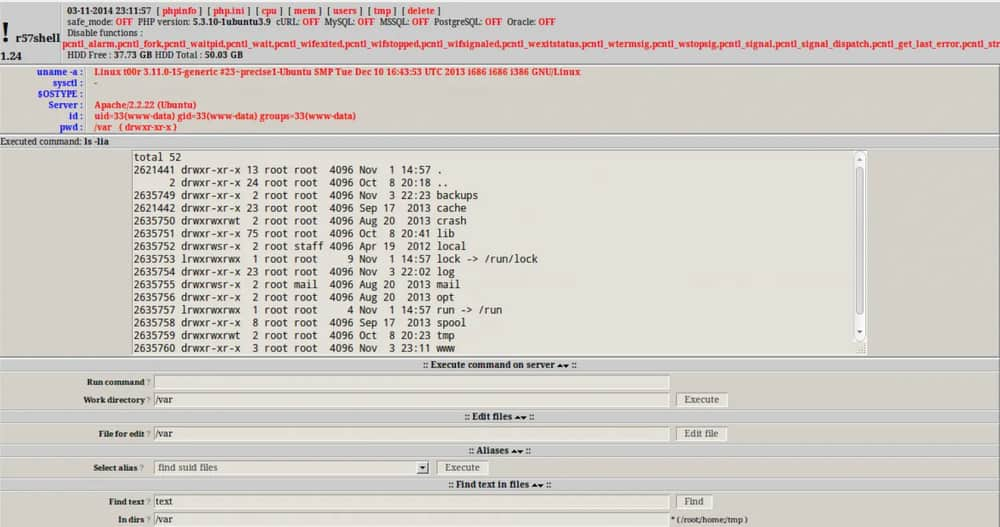

Bunu daha iyi anlamak için “web kabuğu” kavramını düşünün. Bunlar aslında başarılı bir ihlalin ardından bir web sunucusuna gizlice yerleştirilen küçük kod parçacıklarıdır. Uzaktan kontrol paneli görevi görerek saldırganların komutları yürütmesine, dosyaları yönetmesine ve hatta başka kötü amaçlı araçlar dağıtmasına olanak tanır.

Geçmişte, bu web kabukları genellikle saldırgan tarafından kontrol edilen belirli bir etki alanına veya sunucuya “telefonla telefon eden” mekanizmalar içeriyordu. Bu alan adının süresi dolduğunda ve başka biri tarafından yeniden kaydedildiğinde, bu “telefon çağrıları” artık beklenmedik bir alıcı tarafından yanıtlanıyor.

Ünlü “r57shell” ve “c99shell” gibi daha eski web kabukları, güncelliğini yitirmiş olsa da hala kullanımda görünüyor. İlginç bir şekilde, bu eski kabukların bazılarında yerleşik arka kapılar bile bulunuyordu kabuğun yaratıcısı için. Bu, ilk saldırganın erişimini bir parolayla güvence altına alması durumunda bile asıl yazarın gizli bir “ana anahtar” kullanarak giriş elde edebileceği anlamına geliyordu. Bu, bilgisayar korsanlığı topluluğunun güvenliğe biraz kaotik bir yaklaşıma sahip olduğu geçmişini vurguluyor.

Bir örnekte araştırmacılar, bir web kabuğunun oturum açma bilgilerini sürekli olarak (düz metin olarak!) watchTowr’un kontrol ettiği bir alana gönderdiğini gözlemledi. Saldırgan erişimlerini güvence altına aldıklarına inanıyordu ancak kullandıkları araç onlara ihanet ediyordu.

Raporda ayrıca Nijerya Federal Yüksek Mahkemesi ve diğer devlet kurumlarında bulunan risk altındaki sistemlerle birlikte devlet kurumlarının savunmasızlığı da vurgulanıyor. Araştırmacılar, bu bulguların sorumlu altyapı yönetiminin önemini ve terkedilmiş ve süresi dolmuş alan adlarının riskleri konusunda artan farkındalık ihtiyacını ortaya koyduğunu vurguluyor.

Tehlikeli Durum

WatchTowr ekibi bu gibi sorunların devam edeceği ve bunun yazılım güncellemeleri, bulut altyapısı ve SSLVPN cihazları açısından sonuçları olacağı konusunda uyarıyor. Rapor ayrıca, vpnMentor’daki araştırmacılar tarafından yapılan başka bir araştırmanın da gösterdiği gibi, saldırganların bile hata yapabileceğini vurguluyor. ShinyHunters ve Nemesis gibi 2 terabayttan fazla hassas veriyi çalmak için AWS paketlerinden yararlanan yüksek profilli grupları belirlediler. Bu süreçte bu gruplar yanlışlıkla kendi S3 paketlerini açığa çıkardılar.

İyi haber şu ki Shadowserver Vakfı, söz konusu alan adlarının sahipliğini almayı ve bunları çökerterek daha fazla istismarın önlenmesini kabul etti. WatchTowr ekibinin araştırması, sorumlu altyapı yönetiminin öneminin ve terkedilmiş ve süresi dolmuş alan adlarının riskleri hakkında artan farkındalık ihtiyacının önemli bir hatırlatıcısı olarak hizmet ediyor.

İLGİLİ KONULAR

- BAE’nin .ae Alan Adlarının %99’u Kimlik Avı ve Sahtekarlığa Maruz Kalıyor

- Denetleyici kusurları, bilgisayar korsanlarının hareketli köprülere fiziksel olarak zarar vermesine olanak tanır

- ABD ve Avrupa, Küresel Açık ICS Sistemlerinin %73’ünü Oluşturuyor

- ABD ve İngiltere’de Açıktaki Binlerce ICS Su Kaynaklarını Tehdit Ediyor

- “Revolver Rabbit” Bilgisayar Korsanı 500.000 Alanı Kaydetmek İçin RDGA Kullanıyor