Ağınızı siber saldırılardan korumak için kaç araç kullanıyorsunuz? Bu cevaplanması gereken kafa karıştırıcı bir soru.

Tipik bir kurumsal Güvenlik Operasyon Merkezi (SOC), siber tehditlere karşı koruma sağlamak için çok çeşitli güvenlik araçları kullanır. Buna, günlük analizi için Güvenlik Bilgileri ve Olay Yönetimi (SIEM), ağ trafiği kontrolü için güvenlik duvarları ve İzinsiz Giriş Tespit ve Önleme Sistemleri (IDS/IPS) dahildir. Antivirüs çözümleri, Uç Nokta Tespiti ve Yanıtı (EDR) ve Güvenlik Açığı Tarayıcıları, kötü amaçlı yazılım ve sistem güvenlik açıklarını giderir. Kimlik ve Erişim Yönetimi (IAM) kullanıcı izinlerini kontrol ederken Güvenlik Düzenleme, Otomasyon ve Yanıt (SOAR) gibi araçlar olaylara müdahaleyi kolaylaştırır. Şifreleme, aldatma teknolojisi ve tehdit istihbaratı platformları savunmayı güçlendirir.

Kurumsal güvenlik açığı yönetimi programını düşünecek olursanız, bu programda bir varlık keşfi, güvenlik açığı tarayıcısı, değerlendirme aracı, güvenlik açığı önceliklendirme yazılımı, yama yönetimi, konfigürasyon yönetimi, olay müdahale entegrasyonu, güvenlik ve BT’nin birlikte çalışması için işbirliği araçları, otomasyon bulunabilir. , raporlama, günlük yönetimi araçlarıyla entegrasyon ve daha fazlası.

Artan araç sayısına rağmen, güvenlik açığı taramalarınızın tespit ettiği güvenlik risklerinin sayısı hiç azalmıyor. Ama neden?

Etkisiz BT Güvenliğinin ve Artan Sayıda Güvenlik Riskinin Suçluları Nelerdir?

Siber saldırganlar sürekli olarak daha karmaşık hale geliyor ve altyapıyı ihlal etmek için yenilikçi ve ölümcül yöntemler kullanıyor. Kırık bir sayaç işe yaramaz. Daha fazla olmasa da eşit derecede yenilikçi ve kurşun geçirmez siber güvenlik araçları ve önlemleriyle yanıt vermemiz bizim için çok önemli. En önemlisi siber saldırıların önlenmesine yönelik sürekli bir yaklaşımdır.

Peki BT güvenliğimizi sınırlayan en büyük suçlular neler? Güvenlik risklerinin sayısı neden azalmıyor? Güvenlik araçlarımızın kendileri!

- Etkisiz Ayrık Güvenlik Çözümleri:

Güvenlik Açığı ve Maruziyet Yönetimi, etkili BT güvenliği için güçlü bir temele sahip olmada en önemli rolü oynar. Ama neden bölünmüşler?

Sektörde sık karşılaşılan bir durum, ana soruna değinmek yerine mikro sorunlara mikro çözümler sunan yeni ve gereksiz araçlar yaratmaktır: siber saldırılar! Güvenlik çözümlerinin çoğu, hantal entegrasyonlarla bir araya getirilmiş birden fazla araçtan oluştuğundan, güvenlik risklerini tespit etme ve giderme konusundaki güvenlik etkinlikleri en iyi ihtimalle vasattır. - Uzun Tespit ve Yanıt Döngüsü:

Bir güvenlik açığını tespit etmek ve düzeltmek için geçen ortalama sürenin 65 gün olduğunu biliyor muydunuz? Tespit ve müdahale döngülerinin bu kadar uzun olması nedeniyle, bir tehdit aktörünün bu güvenlik riskinden yararlanma şansı her geçen gün katlanarak artıyor.

Ne yazık ki bu, güvenlik taramalarının uzun sürmesinin ve riskleri azaltmak için düzeltme araçlarının harcadığı zamanın bir yan ürünüdür. - Eksik Entegrasyon ve Otomasyon Yetenekleri:

Daha önce de belirtildiği gibi, güvenlik araçlarının riskleri tespit etmesi ve azaltması zaten yeterli zaman alıyor. Ancak güvenlik açıklarının sayısı arttıkça tüm sürecin süresi daha da artıyor. Farklı satıcılar tarafından geliştirilen birden fazla araçla, bunları entegre etmek ve ardından tüm süreci otomatikleştirmek, Herkül’ün zorlu bir görevi haline gelir. Sürecin uygun entegrasyon ve otomasyonunun olmaması, BT güvenliğinizin etkinliğini azaltır.

Peki bu zorlukların üstesinden nasıl gelebiliriz ve kuruluşunuz için güçlü bir güvenlik duruşu sağlayabiliriz?

BT Güvenliğini Aşmanın Zayıf Yönü

Güvenlik açığı ve risk yönetimini gerçekleştirme şeklimizdeki bir değişiklik, etkisiz araçlardaki bir değişiklik ve temel BT güvenlik çerçevesindeki bir değişiklik oyunun kurallarını değiştirebilir. Zayıflık açısı ihtiyacımız olan değişimdir.

Her saldırı bir zayıflığın istismarıdır. Siber saldırıları önlemek ve BT altyapınızı etkili bir şekilde korumak için aklımızda tutmamız gereken temel gerçek budur.

Zayıflık Perspektifi, basitçe söylemek gerekirse, Potansiyel zayıflıkları bulmak için cihazlarınızı, ağınızı, verilerinizi, yazılımınızı, kullanıcılarınızı ve ayrıcalıklarını, güvenlik kontrollerinizi, ağınızı, saldırı yüzeyinizi, tehditlerinizi ve potansiyel saldırganları inceleyin. Ağdaki tüm cihazları, uygulamaları, kullanıcıları, verileri ve güvenlik kontrollerini kapsar.

Siber saldırıların asıl temel nedeni olan bu zayıflıkları veya güvenlik risklerini aktif olarak aramalıyız; kuruluşunuzun güvenlik duruşunda büyük bir değişiklik göreceksiniz.

Peki bunu nasıl yapacağız?

Sürekli Güvenlik Açığı ve Maruziyet Yönetimi: Bir Gereklilik!

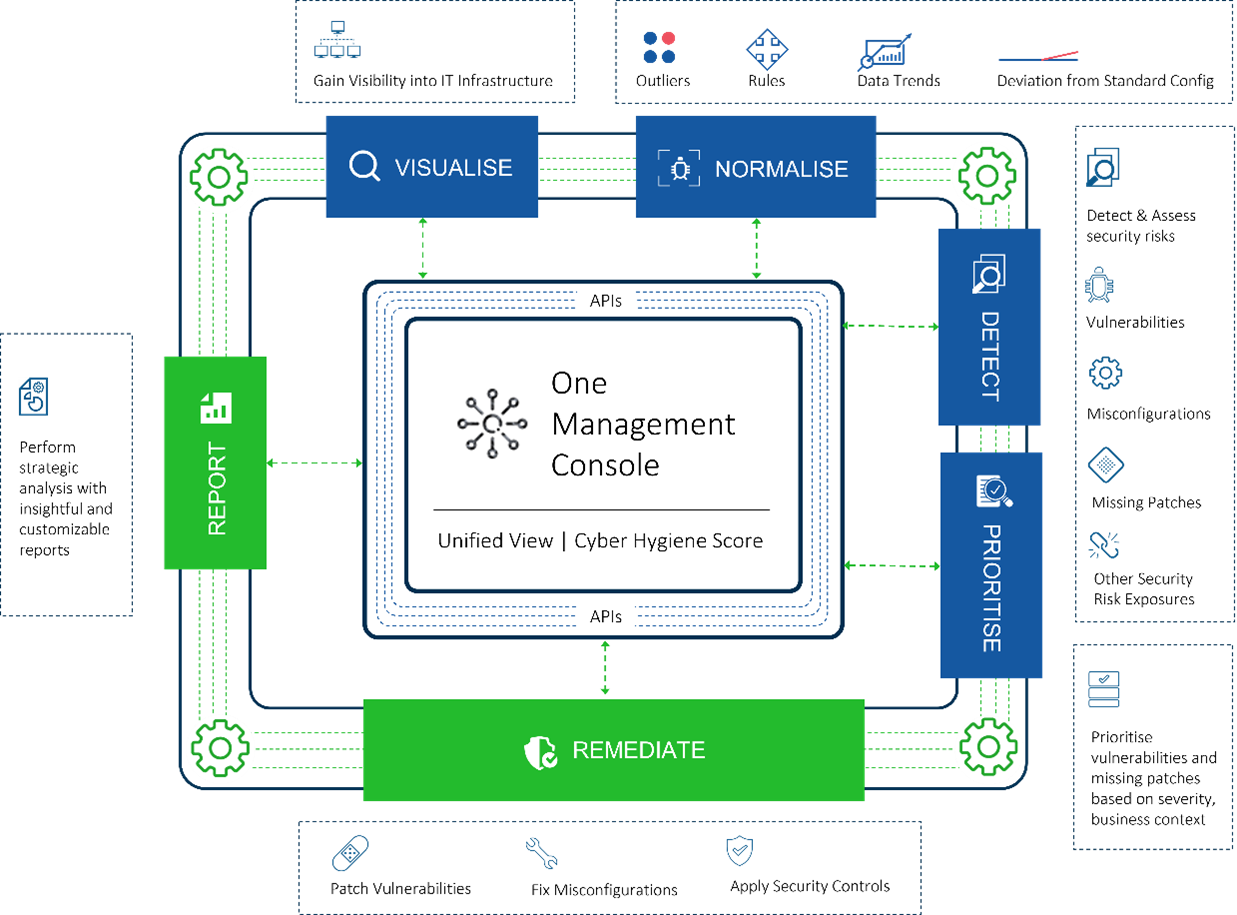

Sürekli Güvenlik Açığı ve Maruziyet Yönetimi (CVEM), güvenlik açığı yönetimini gerçekleştirmenin yeni yoludur. Zayıflık bakış açısını bir araya getiren ve güvenlik açığı ve risk yönetimi sürecinde kademeli ancak önemli iyileştirmeler yapan CVEM, tüm modern BT güvenlik ekiplerinin BT güvenliklerini iyileştirmek için ihtiyaç duyduğu en güçlü silahtır.

Temel noktadaki zayıflık perspektifiyle CVEM şunları sunar: tespitte daha geniş bir kapsam güvenlik riskleri arasında yer alıyor. Yazılımdaki güvenlik açıkları veya CVE’ler, yanlış yapılandırmalar, duruş anormallikleri, varlık açıkları veya eksik yapılandırmalar olsun, tüm potansiyel riskler incelenir ve azaltılır.

Entegrasyon ve otomasyon CVEM’de kritik bir rol oynar. Tespit ve değerlendirmeden önceliklendirme ve iyileştirmeye kadar azaltma sürecinin farklı adımlarının entegrasyonu, kolaylaştırılmış ve sorunsuz bir güvenlik riski yönetimi sürecine yol açar.

Sürecin entegrasyonu kavramı, birleşik çözümlerin etkili olmasını sağlar. Ayrıca otomasyon kolaylaşır ve bu da zahmetli tespit ve düzeltme görevlerini azaltır.

Bu, tüm süreci daha hızlı hale getirerek daha hızlı tepki verilmesini ve güvenlik açığı azaltma döngüsünün süresinin azalmasını sağlar!

Çözüm

Sindirilmesi zor olsa da modern güvenlik açığı ve risk yönetimi çözümlerinin etkisizliği kabul etmemiz gereken acı gerçektir. Soruna ek olarak sürekli genişleyen saldırı yüzeyi de BT güvenlik ekiplerinin hayatını zorlaştırıyor. Ama tünelin sonunda ışık var.

Daha iyi araçlar, otomasyon ve entegrasyon, BT güvenliğinizi bir sonraki seviyeye taşıyabilecek temel oyun değiştiricilerdir. Sürekli Güvenlik Açığı ve Maruz Kalma Yönetimi, hepsini birbirine bağlayan yapıştırıcıdır.

CVEM hakkında daha fazlasını okuyun

Reklam