CVE-2024-55591 olarak izlenen Fortinet’in Fortigate SSL VPN cihazında kritik bir kimlik doğrulama güvenlik açığı aktif saldırılarda silahlandırılmıştır.

Tehdit aktörleri bu kırılganlığı kazandı süper admin ayrıcalıklarıkimlik doğrulama mekanizmasını atlamak ve küresel olarak cihazlardan ödün vermek.

Siber güvenlik uzmanları, felaket ihlallerini önlemek için derhal yamalamak için savunmasız Fortinet sistemlerini kullanan kuruluşları uyarıyor.

Fortinet’in kimlik doğrulama güvenlik açığı açıklandı

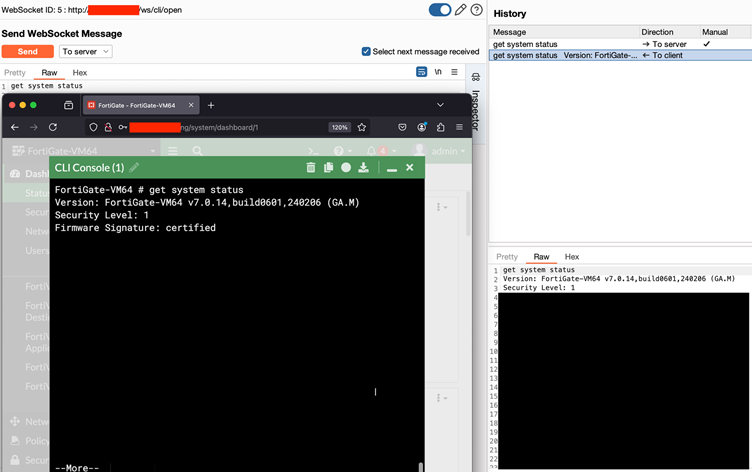

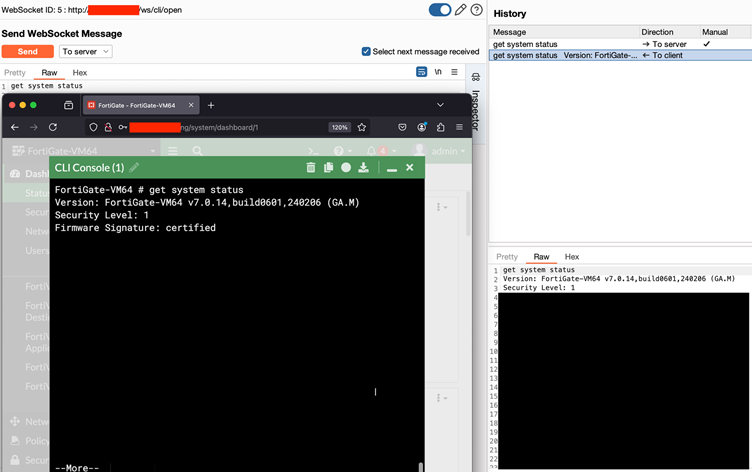

Güvenlik açığı, yöneticilere Web tabanlı bir GUI aracılığıyla CLI (komut satırı arayüzü) konsolu sağlayan Fortios’un JS konsolu işlevinde bulunur.

Bu özellikteki kritik bir kusur, saldırganların yetkisiz WebSocket bağlantıları kurmalarını ve tamamen güçlü bir CLI’ye erişmek için kimlik doğrulama katmanlarını atlamalarını sağlar.

Are you from SOC/DFIR Teams? - Analyse Malware Files & Links with ANY.RUN Sandox -> Try for Free

CVE-2024-55591’i özellikle tehlikeli kılan şey, birden fazla sorunu zincirlemesidir:

- Alternatif yol üzerinden kimlik doğrulama baypas:

Güvenlik açığı, saldırganların Fortios’u meşru bir oturumu yürüttüğünü düşünmek için kandırmak için sorgu dizesindeki Local_access_token parametresini kullanmalarını sağlar. Bu, standart oturum doğrulama kontrollerini atlar. - WebSocket Sömürü:

Saldırı, Websocket-Telnet bağlantı mekanizmasında bir yarış koşulundan yararlanarak, hazırlanmış bir WebSocket isteği yoluyla Fortinet’in CLI sürecine yetkisiz erişime izin veriyor. - Ayrıcalık artışı:

Saldırganlar, hazırlanmış JSON yükleri enjekte ederek kendilerine “Super_admin” rolü atayabilir ve cihazın idari işlevlerine sınırsız erişim sağlayabilirler. - Vahşi doğada sömürü:

Kuzey Kutbu Kurt ilk olarak kamuoyunun açıklamasından önce sömürülen kırılganlığın keşfedildiğini keşfetti. Bu, dünya çapında açılmamış Fortios dağıtımlarına karşı kullanılan silahlı istismarların raporlarıyla uyumludur.

Wild Sömürü ve Kritik Etki

İstismarın gücü, saldırı sonrası fark edilmeyen bir arka kapı süper admin hesabı oluşturmaktır.

Bir Fortigate cihazından ödün vermek, genellikle kurumsal ağlara sınırsız erişim anlamına gelir, saldırganların fidye yazılımı başlatmasını, hassas verileri püskürtmesini ve bir kuruluşa yanal olarak yayılmasını sağlar.

Arctic Wolf’un soruşturması, ayrıcalıklı komutları gizlice yürütmek için CLI’den yararlanan rakiplerin uzlaşma göstergelerini (IOCS) ortaya çıkardı.

Günlükler, WebSockets aracılığıyla/WS/CLI/açık uç noktaları hedefleyen sömürü denemelerini gösterir ve saldırıyı kasıtlı ve kesin olarak işaretler.

Global Fortigate dağıtımlarını izleyen Shadowserver Foundation, Ocak 2025 itibariyle en az 50.000 açık ve savunmasız sistem bildirdi.

CVE-2024-55591 ile ilgili teknik bilgiler

Fortinet’in danışmanlığını gözden geçirdikten ve savunmasız kodu analiz ettikten sonra, araştırmacılar kusurun öncelikle Dispatch () ‘nin WebSocket bağlantılarını nasıl doğruladığını belirlediler. Saldırı sırasında:

- Node.js Server işlevi Dispatch () Mishandles oturum doğrulaması, saldırganların hazırlanmış bir local_access_token kullanarak kandırmasına izin verir.

- WebSocket bağlantı mantığı içindeki bir yarış koşulu, saldırganların uygun kimlik bilgileri olmadan cihazın telnet tabanlı CLI işlemiyle etkileşime girmesini sağlar.

Bu istismar kullanmak:

- Saldırganlar/WS/CLI/Bitiş Noktasına önceden onaylanmış bir WebSocket isteği gönderir.

- Kimlik doğrulama sırasını yarışarak Telnet CLI erişimini zorlamak için kötü niyetli değerler enjekte ederler.

- Yük ayrıcalıklarını artırabilir ve cihazda keyfi komutlar yürütebilir.

WatchTowr raporuna göre Fortinet, bir kamu danışmanındaki kırılganlığı kabul ederek müşterileri Fortios ve Fortiproxy’nin etkilenen sürümlerine yamalar uygulamaya çağırdı.

Danışma şöyle diyor: “Alternatif bir yol veya kanal güvenlik açığı kullanan bir kimlik doğrulama baypası [CWE-288] Uzak bir saldırganın Node.js WebSocket modülüne hazırlanmış isteklerle süper admin ayrıcalıkları kazanmasına izin verebilir. ”

Azaltma adımları:

- Güncelleme Yazılımı: Fortinet’in PSIRT FG-IR-24-535’te sağlanan yamaları hemen uygulayın.

- Yönetim erişimini kısıtlamak: Yönetim arayüzlerinin açık internete maruz kalmadığından emin olun.

- IOC’leri izleyin: CLI uç noktalarını hedefleyen şüpheli WebSocket trafik gibi sömürü girişimlerini tanımlamak için algılama araçlarını ve günlüklerini kullanın.

Güvenlik araştırmacıları, üreticilerin gizli testleri benimseme ve gizli, yüksek etkili güvenlik açıklarını barındırabilen Fortinet’in Node.js uygulaması gibi monolitik mimarilere güvenme ihtiyacını vurguladılar.

Şimdilik, Fortigate cihazlarına güvenen kuruluşların derhal yama yapmaları ve ağlarının kapsamlı güvenlik denetimlerini yapmaları tavsiye edilmektedir. Her zaman olduğu gibi, önleme uyanıklıkla başlar.

Jenkins & Jira -> Ücretsiz Web Semineri kullanarak uygulama güvenliğini CI/CD iş akışlarınıza entegre etmek