.webp)

Siber güvenlik şirketi Proofpoint, SugarGh0st Uzaktan Erişim Truva Atı’nı (RAT) kullanarak ABD’deki yapay zeka araştırma kuruluşlarının peşine düşen yeni bir operasyon buldu.

UNK_SweetSpecter olarak bilinen bir tehdit kümesiyle bağlantılı olan operasyon, işletmelerin, üniversitelerin ve devlet kurumlarının peşine düştü.

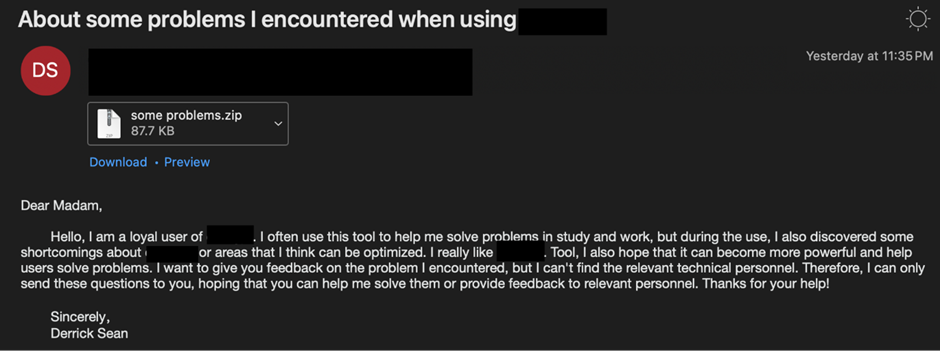

Saldırı Yöntemi: AI temalı yem içeren e-postalar

UNK_SweetSpecter’ın Mayıs 2024’teki kampanyası, kurban olabilecek kişilere yapay zeka temalı tuzaklar içeren e-postalar göndermek için ücretsiz bir e-posta hesabı kullandı. Bu e-postalarda insanların açmasını sağlayacak bir zip arşiv dosyası vardı.

Zip dosyası, başlatıldığı anda JavaScript damlalığı kullanan bir LNK kısayol dosyasını düşürdü.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

Bu damlalık daha sonra SugarGh0st RAT koduna yerleştirilir.

Saldırı zinciri, Cisco Talos’un daha önce bildirdiği bir yönteme çok benziyordu.

Sahte bir belge, dışarıdan yükleme için bir ActiveX aracı ve base64 şifreli bir ikili dosya içeriyordu.

JavaScript damlatıcısı, daha sonra JavaScript’in çok aşamalı bir kabuk kodu çalıştırmasına izin veren bir kitaplığa yerleştirildi; bu, SugarGh0st yükünü serbest bırakan şeydi.

Bu veri, veri sızdırma, komuta ve kontrol (C2) kalp atışı protokolü ve tuş kaydetme amaçlıydı.

Ağların Analizi ve İlişkilendirme

Proofpoint’in ağ üzerinde yaptığı çalışma, UNK_SweetSpecter’ın C2 iletişimlerini hesaplar gibi yeni alanlara taşıdığını gösterdi. gommask[.]Daha önce rapor edilmiş alan adlarıyla barındırmayı paylaşan çevrimiçi.

Görünüşe göre AS142032 bu faaliyetlerin altyapısının bulunduğu yer.

Cisco Talos’un SugarGh0st RAT’a ilk bakışı, bunun Çince konuşan tehdit aktörleri tarafından kullanıldığını öne sürdü.

Proofpoint’in daha önceki UNK_SweetSpecter kampanyaları üzerine yaptığı çalışma, dildeki bu hataları kanıtladı.

Proofpoint, kampanyaların belirli bir eyalet hedefine yönlendirildiğinden emin değil.

Yine de çok spesifik olmaları ve yapay zeka uzmanlarına odaklanmış olmaları, hükümetin üretken yapay zeka hakkında özel bilgiler almaya çalışmış olabileceğini gösteriyor.

Yakın tarihli bir Reuters haberinde, ABD hükümetinin Çin’in üretken yapay zekayı kullanmasını engelleme çabalarını hızlandırdığı söylendi.

Bu kampanya aynı anda gerçekleşiyor ve bu da Çin ile bağlantısı olan siber suçluların, büyüme hedeflerine ulaşmalarına yardımcı olmak için yapay zeka teknolojilerine erişimi olan kişileri hedef alma olasılığını artırıyor.

Neden önemlidir?

Kurumsal savunucuların belirli tehdit aktörlerini izlemesi gerekir; bu zor ama gereklidir.

Bu kampanya, tehdit şu anda bir kuruluşun tehdit modelinin parçası olmasa bile, kötü niyetli davranışları tespit etmek için temel oluşturmanın ne kadar önemli olduğunu gösteriyor.

Yüksek hedef odaklı kimlik avı kampanyalarında ilk adım olarak ortak araçların kullanılması, dikkatli olmanın ve güçlü siber güvenlik araçlarına sahip olmanın ne kadar önemli olduğunu gösteriyor.

Yahoo! Paranoids Gelişmiş Siber Tehdit Ekibi ve Proofpoint’in işbirliği, bu operasyonun yerinin belirlenmesinde çok yardımcı oldu.

Siber tehditler değiştikçe, bunun gibi ortaklıklar ve kapsamlı tehdit araştırmaları, karmaşık saldırılara karşı koruma sağlamak için gerekli olmaya devam edecektir.

Uzlaşma göstergeleri

| Gösterge | Tanım | İlk Gözlemlendi |

| da749785033087ca5d47ee65aef2818d4ed81ef217bfd4bc07be2d0bf105b1bf | SHA256 bazı sorunlar.zip |

2024-05-08 |

| 71f5ce42714289658200739ce0bbe439f6ef6fe77a5f6757b1cf21200fc59af7 | SHA256 bazı sorunlar.lnk |

2024-05-08 |

| fc779f02a40948568321d7f11b5432676e2be65f037acfed344b36cc3dac16fc | SHA2256 ~235232302.js |

2024-05-08 |

| 4ef3a6703abc6b2b8e2cac3031c1e5b86fe8b377fde92737349ee52bd2604379 | SHA256 libeay32.dll |

2022-02-18 |

| feae7b2b79c533a522343ac9e1aa7f8a2cdf38691fbd333537cb15dd2ee9397e | SHA256 bazı_problemler.docx |

2024-05-08 |

| account.gommask[.]çevrimiçi | SugarGh0st RAT C2 Alanı | 2024-05-08 |

| 43.242.203[.]115 | SugarGh0st RAT C2 IP | 2024-05-08 |

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers