“SubdoMailing” adlı büyük bir reklam sahtekarlığı kampanyası, dolandırıcılık ve kötü amaçlı reklamcılık yoluyla gelir elde etmek amacıyla günde beş milyona kadar e-posta göndermek için 8.000’den fazla meşru internet alanı ve 13.000 alt alan adı kullanıyor.

Tehdit aktörleri terk edilmiş alt alanları ve tanınmış şirketlere ait alan adlarını kötü amaçlı e-postalarını göndermek için ele geçirdiğinden, kampanyaya “SubdoMailing” adı veriliyor.

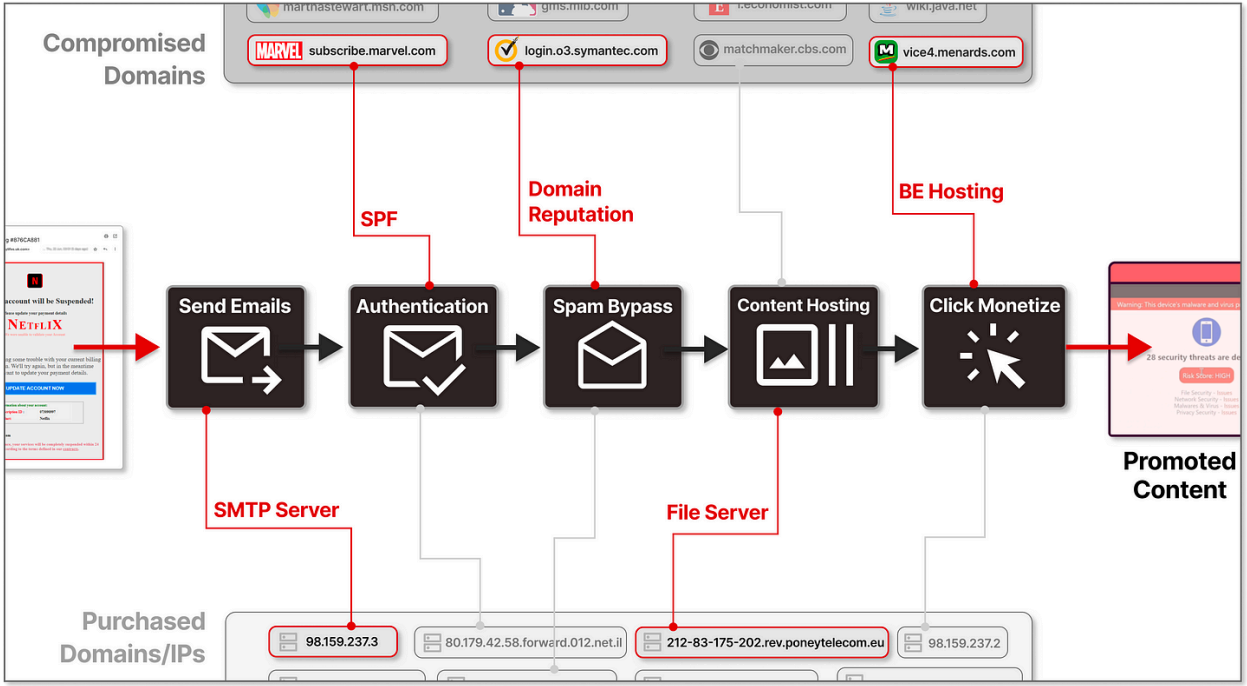

Bu alan adları güvenilir şirketlere ait olduğundan, spam filtrelerini atlayabilme avantajından yararlanırlar ve bazı durumlarda, güvenli e-posta ağ geçitlerine e-postaların spam olmadığını, meşru olduğunu söyleyen yapılandırılmış SPF ve DKIM e-posta politikalarından yararlanırlar.

Bu alan adı ele geçirme kampanyasının kurbanı olan bazı önemli markalar arasında MSN, VMware, McAfee, The Economist, Cornell University, CBS, NYC.gov, PWC, Pearson, Better Business Bureau, Unicef, ACLU, Symantec, Java.net, Marvel yer alıyor. ve eBay.

Bu tanınmış markalar, sahte e-postalara farkında olmadan meşruiyet kazandırıyor ve güvenlik filtrelerinden geçmelerine yardımcı oluyor.

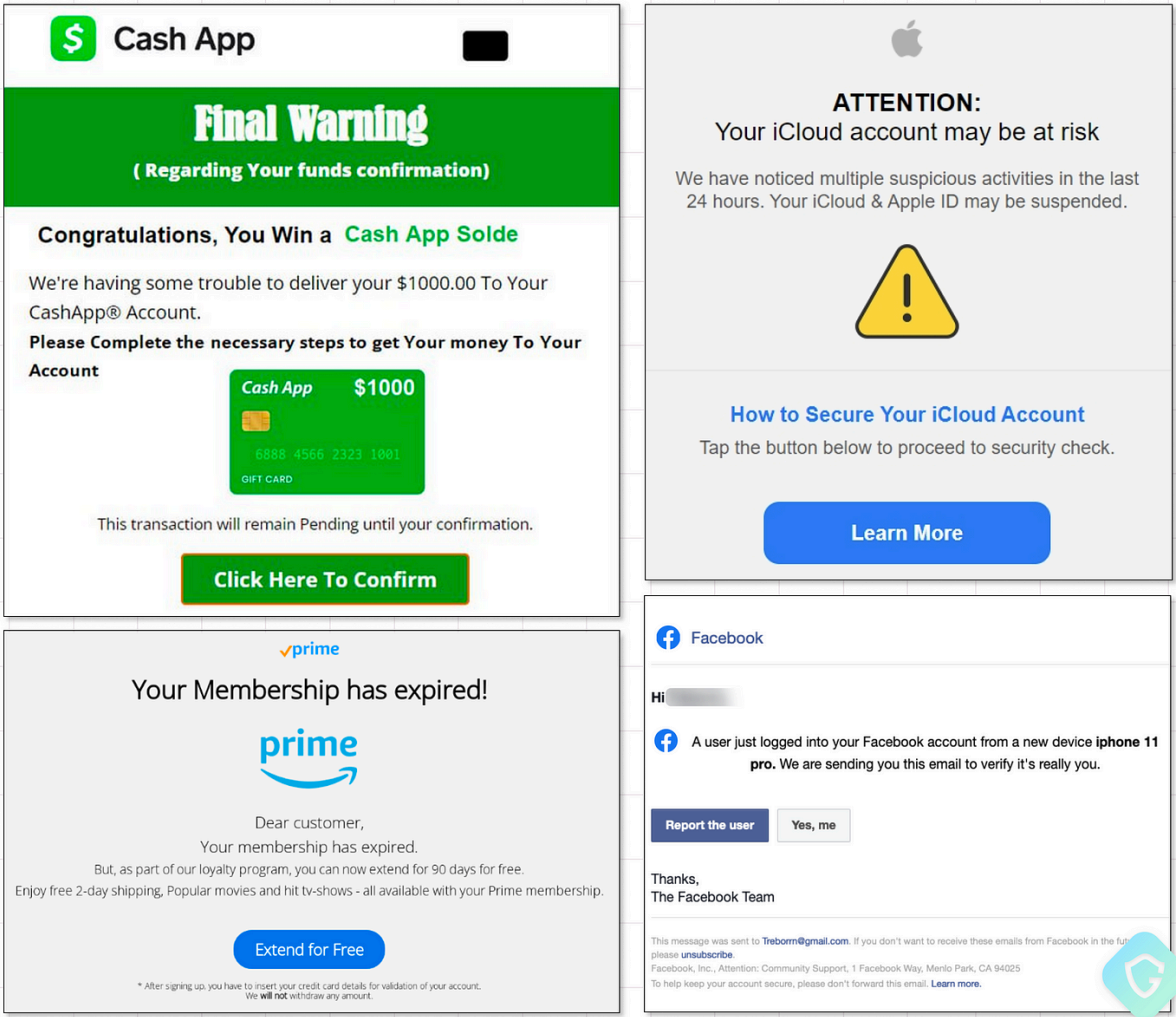

E-postalardaki yerleşik düğmelere tıklamak, kullanıcıları bir dizi yönlendirmeden geçirerek sahte reklam görüntüleme yoluyla tehdit aktörlerine gelir sağlıyor. Sonuçta kullanıcı sahte hediyelere, güvenlik taramalarına, anketlere veya ortaklık dolandırıcılıklarına maruz kalır.

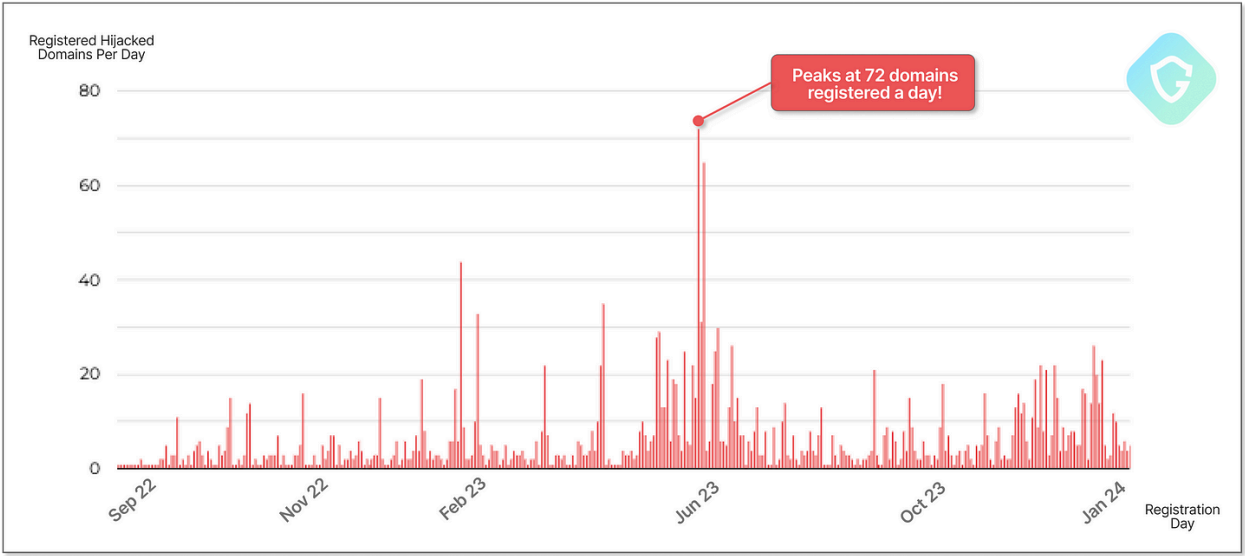

Guardio Labs araştırmacıları Nati Tal ve Oleg Zaytsev, reklam dolandırıcılığı kampanyasını keşfettiler ve operasyonun 2022’den bu yana sürdüğünü bildirdiler.

Kaynak: Guardio Labs

Alan adlarının spam amacıyla ele geçirilmesi

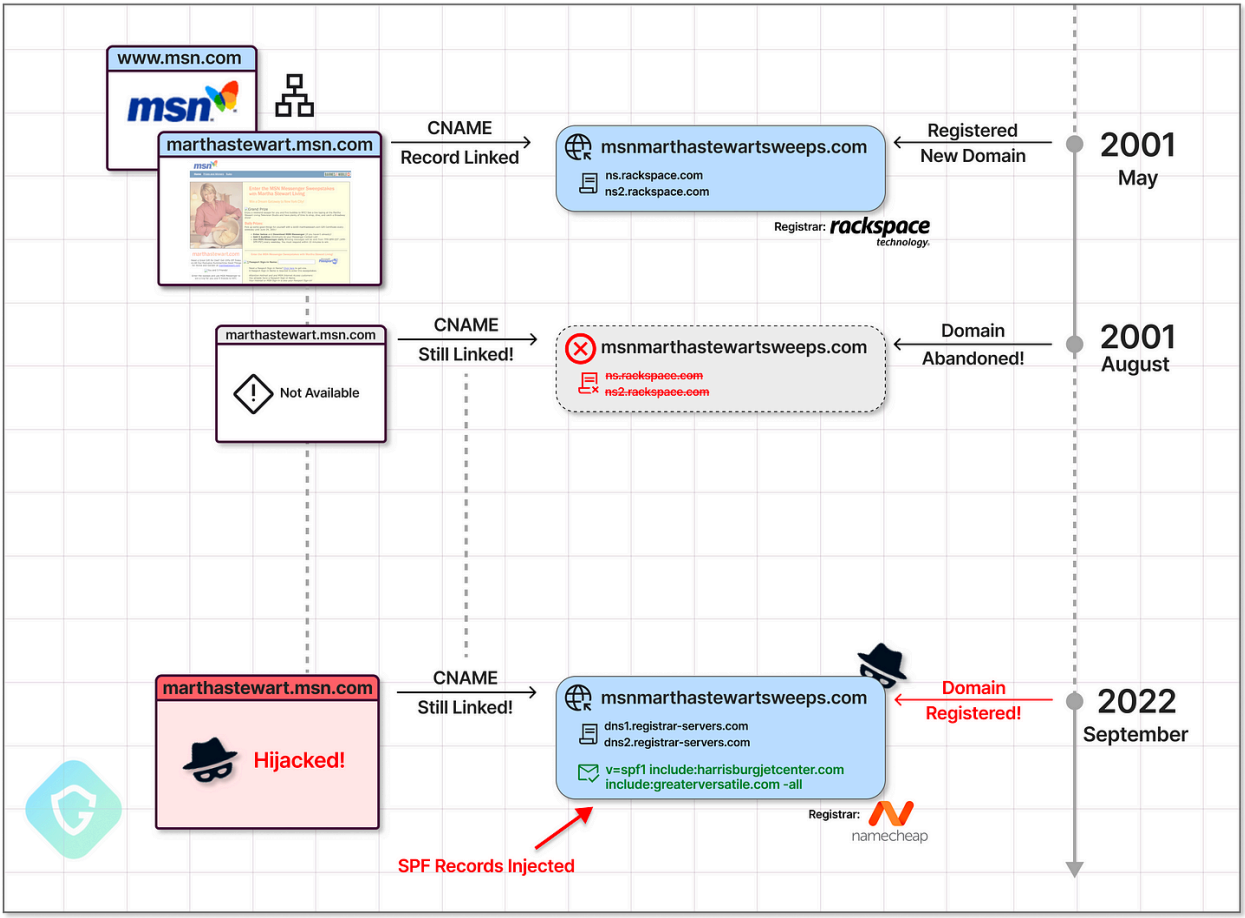

Guardio Labs’ın araştırması, e-posta meta verilerinde olağandışı kalıpların tespit edilmesiyle başladı ve bu da geniş bir alt alan adı ele geçirme operasyonunun keşfedilmesine yol açtı.

MSN tarafından sahte bir şekilde yetkilendirilen bir e-postayla ilgili örnek olay incelemesi, saldırganların e-postalarının meşru görünmesini sağlamak ve blokajlardan kaçınmak için kullandıkları çeşitli taktikleri gözler önüne seriyor; bunlar arasında SPF (Gönderen Politikası Çerçevesi), DKIM (DomainKeys Tanımlanmış Posta) ve DMARC (Etki Alanı) kontrollerinin kötüye kullanılması da yer alıyor. tabanlı Mesaj Kimlik Doğrulaması, Raporlama ve Uygunluk) protokolleri.

Bu e-posta politikaları, e-postayı gönderenin meşru olduğunu ve spam olarak değerlendirilmemesi gerektiğini e-posta ağ geçitlerinin güvenliğini sağlamak için kullanılır.

Kaynak: Guardio Labs

SubdoMailing kampanyası saygın kuruluşların alan adlarını ve alt alan adlarını hedef alıyor ve bunları öncelikle CNAME ele geçirme ve SPF kayıtlarından yararlanma yoluyla ele geçirmeye çalışıyor.

CNAME saldırılarında, tehdit aktörleri, artık kayıtlı olmayan harici alan adlarını işaret eden CNAME kayıtlarına sahip saygın markaların alt alan adlarını tarar. Daha sonra bu alan adlarını NameCheap hizmeti aracılığıyla kendileri kaydederler.

Kaynak: Guardio Labs

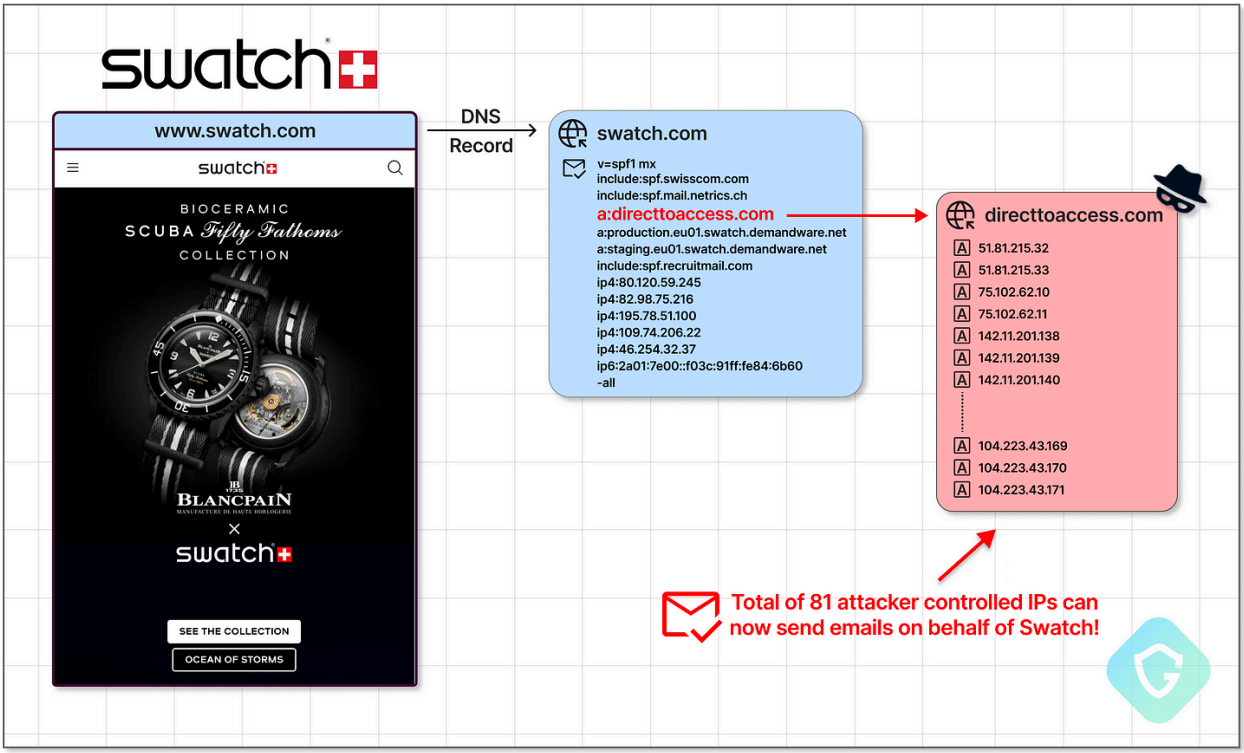

İkinci yöntem, artık kayıtlı olmayan harici alanlara işaret eden “include:” yapılandırma seçeneğini kullanan hedef alanların SPF kayıtlarına bakmayı içerir.

SPF dahil etme seçeneği, artık tehdit aktörünün kontrolü altında olan harici alandan izin verilen e-posta gönderenlerini içe aktarmak için kullanılır.

Saldırganlar bu alan adlarını kaydediyor ve ardından kendi kötü amaçlı e-posta sunucularını yetkilendirecek şekilde SPF kayıtlarını değiştiriyor. Bu, tehdit aktörünün e-postalarının yasal olarak MSN gibi saygın bir alandan geliyormuş gibi görünmesine neden olur.

Kaynak: Guardio Labs

Operasyon genellikle spam ve kimlik avı e-postaları göndermek, kimlik avı sayfaları barındırmak veya yanıltıcı reklam içeriği barındırmak için ele geçirilen alan adlarından yararlanıyor.

Devasa bir kampanya

Guardio Labs, kampanyayı “ResurrecAds” olarak adlandırdığı, ele geçirilebilecek alan adları için web’i sistematik olarak tarayan, yeni ana bilgisayarlar ve IP adreslerini güvence altına alan ve hedefli alan adı satın alımları gerçekleştiren bir tehdit aktörüne bağlıyor.

Tehdit aktörü, operasyonun ölçeğini ve karmaşıklığını korumak için ele geçirilen ve edinilen alan adlarından, SMTP sunucularından ve IP adreslerinden oluşan geniş bir ağı sürekli olarak yeniler.

Kaynak: Guardio Labs

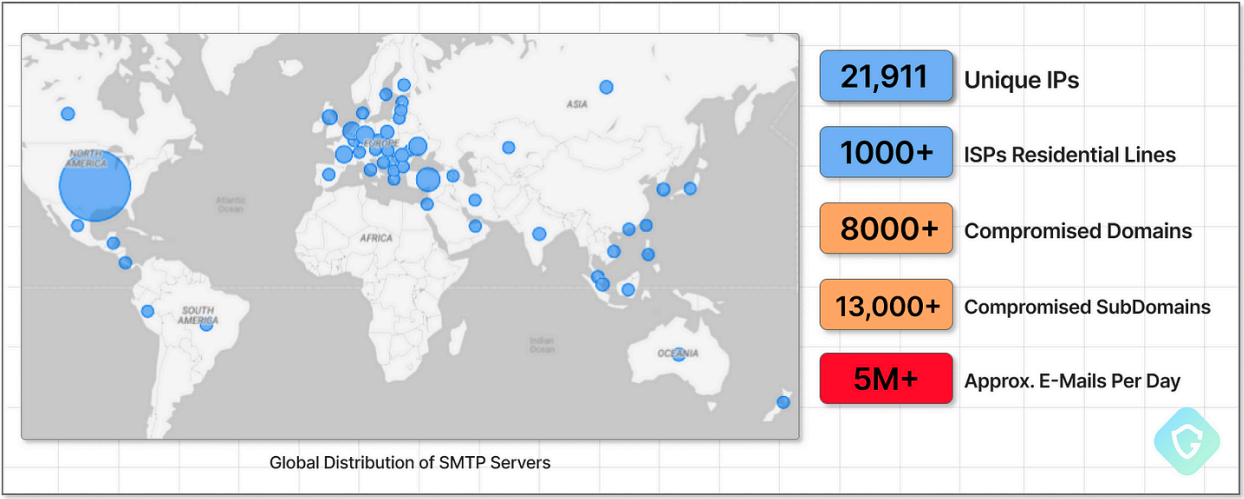

Guardio Labs, SubdoMailing’in yaklaşık 22.000 benzersiz IP kullandığını ve bunların bininin konut proxy’si gibi göründüğünü söylüyor.

Şu anda kampanya, sahte e-postaları 8.000 alan adı ve 13.000 alt alan adından oluşan devasa bir ağ üzerinden yaymak üzere yapılandırılmış, küresel olarak dağıtılmış SMTP sunucuları üzerinden yürütülüyor.

Kaynak: Guardio Labs

Hedeflere ulaşan e-posta sayısı günlük 5.000.000’i aşıyor. Saldırganın bundan elde ettiği kazancı takdir etmek imkansız olsa da, operasyonun ölçeği ve sahte e-postaların hacmi inkar edilemeyecek kadar büyük.

Guardio Labs, alan adı sahiplerinin, markalarının kötüye kullanılıp kullanılmadığını tespit etmesine ve bunu durdurmak veya önlemek için harekete geçmesine olanak tanıyan bir SubdoMailing denetleyici sitesi oluşturdu.