Şubat 2025, fidye yazılımı saldırılarında rekor% 126 artış gördü ve CL0P suçlamaya liderlik etti. Bilgisayar korsanları dosya transfer kusurları, infosterers ve AI güdümlü taktiklerden yararlandı, Bitdefender’ın en son tehdit bilgisi raporunu ortaya koyuyor.

Siber güvenlik yeni bir kilometre taşına ulaştı; Ve iyi bir şekilde değil. Bitdefender’ın en son tehdit bilgisi raporuna göre, Şubat 2025, fidye yazılımı saldırıları için tarihin en kötü ayıydı ve iddia edilen kurbanlarda geçen yılın aynı dönemine göre% 126’lık bir artış oldu.

Bu şaşırtıcı atlama, kurban sayısının Şubat 2024’te 425’ten Şubat 2025’te şaşırtıcı bir 962’ye yükseldiğini gördü. Fidye yazılımı saldırılarındaki büyük artış, 40 ülkenin ABD liderliğindeki ittifakına rağmen, fidye yazılımı çetelerini ve altyapılarını sökmeyi amaçladı. Girişim, ödemeleri bozmaya, altyapıyı düşürmeye ve istihbarat paylaşımını artırmaya odaklandı.

Clop (CL0P) zirvede fidye yazılımı

Bitdefender’ın Perşembe günü yayınlanmadan önce Hackread.com ile paylaşılan raporuna göre, CL0P Fidye Grubu Clop, sadece bir ay içinde 335 kurban iddia ederek saldırıların üçte birinden fazlasından sorumluydu. Bu, bir önceki aya göre% 300 artış sağlıyor.

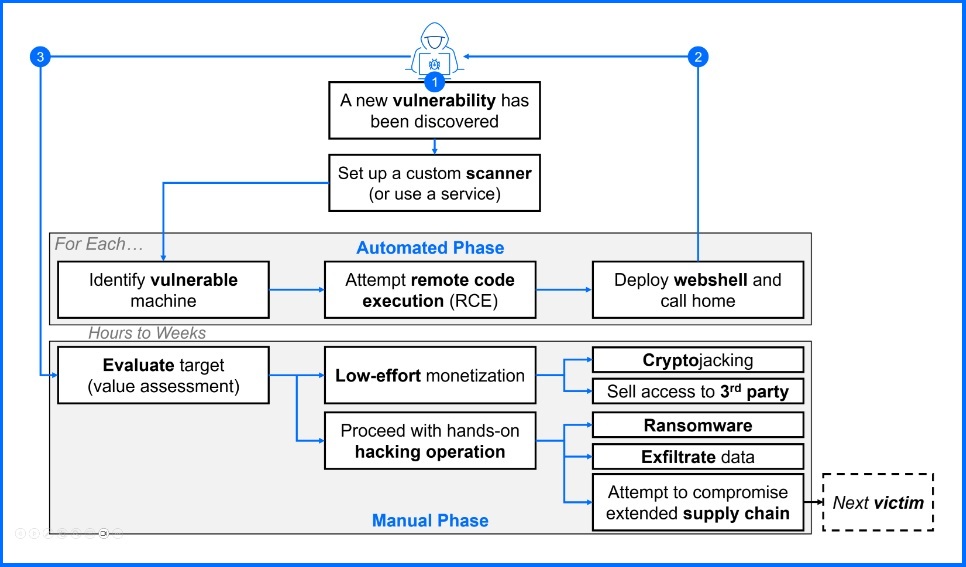

Peki, saldırılardaki bu ani artışın arkasında ne var? Siber güvenlik uzmanları, çok yeni olmayan yeni bir eğilime işaret ediyor: Saldırganlar, dosya aktarım sistemleri ve uzaktan erişim araçları gibi Edge Network cihazlarında giderek daha fazla güvenlik açıklarını hedefliyor.

Belirli endüstrilere odaklanmak yerine, bu fırsatçı bilgisayar korsanları kolayca kullanılabilir kusurlar için interneti tarıyor ve otomatik saldırılar başlatıyor. Örneğin, CL0P fidye yazılımı çetesi, 2023’teki en yüksek frekansa sahip yönetilen bir dosya aktarımı (MFT) yazılımı olan Moveit’teki güvenlik açıklarından yararlanmak için kötü şöhretlidir. Grup, Worldwide’ın kurbanlarından stolen bilgilerini sızdırmak için bir ClearNet web sitesi başlattığı MoveT güvenlik açıkları aracılığıyla çok fazla veri çaldı.

Aralık 2024’te CL0P, CLEO’nun yönetilen dosya aktarım yazılımındaki güvenlik açıklarından yararlandığını ve özellikle Cleo Harmony, Vltrader ve Lexicom ürünlerini hedefleyen açıklamayı duyurdu. Bitdefender’ın Tehdit Bilgilendirme Raporu ayrıca CL0P’nin CLEO güvenlik açıklarından, özellikle CVE-2024-50623 ve CVE-2024-55956’nın her ikisi de 10 üzerinden 9.8’i şiddete göre değerlendirdi.

Her iki kusur da saldırganların tehlikeye atılan sistemlerde uzaktan komutlar yürütmesine izin veriyor ve geçen yılın sonlarında açıklandı. Yamaların mevcut olmasına rağmen, birçok kuruluş sistemlerini zamanında güncelleyemedi ve onları Şubat 2025’te görülen kurbanlarda artışa yol açan sömürüye açık bıraktı.

Fidye yazılımı dünyasında diğer önemli gelişmeler

Rekor kıran rakamların ötesinde, Bitdefender araştırmacıları Şubat 2025’te aşağıdakiler dahil olmak üzere diğer dikkate değer eğilimleri fark ettiler:

Funksec’in yeni Infostealer’ı

Büyüyen bir fidye yazılımı grubu olan Funksec, enfekte edilmiş makinelerden hassas bilgileri çıkarmak için tasarlanmış bir araç olan Wolfer’i yayınladı. Sistem detaylarını, Wi-Fi şifrelerini ve daha fazlasını toplamak için bir telgraf botuyla iletişim kurar.

İnfostalers kullanan bir fidye yazılımı çetesi, özellikle araştırmacıların son zamanlarda siber suçluların ABD ulusal güvenliğini 10 $ kadar ucuz olan ulusal güvenliği başarıyla ihlal ettiğini buldukları için kötü bir haber. Asker ve FBI gibi yüksek güvenlikli kurumlar bile sistemlerini tehlikeye attı ve erişim karanlık ağda satıldı.

Black Basta AI tarafından analiz edilir

11 Şubat 2025’te, kötü şöhretli siyah Basta fidye yazılımı çetesi dahili sohbetlerini sızdırdı. Bu sohbetler 200.000’den fazla Rusça mesajı içeriyordu. Hudson Rock’ın araştırmacıları, sohbet günlüklerini gözden geçirmek için BlackBastagpt adlı bir sohbet botu oluşturdular.

İçgörü, karları, derin peynir teknolojisinin kullanımı ve iç çatışmalar hakkında ayrıntıları ortaya çıkardı. Grubun lideri, “topraktan yaşamak” olarak bilinen bir taktik olan yerleşik sistem araçlarını kullanarak tespitten kaçınmayı vurguladı.

İnceleme altında hayalet fidye yazılımı

CISA’dan ortak bir danışmanlık, daha eski ancak yine de hazırlanmamış güvenlik açıklarından yararlanan Çin merkezli bir fidye yazılımı operasyonu olan Ghost’u (Cring olarak da bilinir) vurguladı. Öneriler arasında etkilenen yazılımların yamalanması, ağların bölümlendirilmesi ve verilerin düzenli olarak yedeklenmesi yer alır.

Akira’nın Webcam Hack

Akira fidye yazılımı çetesi, kurbanın web kamerasını kaçırarak güvenliği atlamanın yaratıcı bir yolunu buldu. Cihaz Linux’u çalıştırdığından ve yakından izlenmediğinden, dosyaları ağ boyunca şifrelemek için mükemmel bir lansman rampası haline geldi.

Fidye yazılımı çeteleri tarafından en çok hedeflenen en iyi 10 şirket

Amerika Birleşik Devletleri, Kanada, İngiltere, Almanya ve diğer gelişmiş ülkeler fidye yazılımı gruplarının en büyük hedefleri olmaya devam etmektedir. Bu ülkeler, bağlı kenar cihazlarına, bulut altyapısına ve kritik iş verilerine olan güvenleri nedeniyle son derece savunmasızdır.

Toplamda, bunlar fidye yazılımı çeteleri tarafından en çok hedeflenen en iyi 10 şirket:

- Amerika

- Kanada

- İngiltere

- Almanya

- Fransa

- Avustralya

- Brezilya

- Meksika

- İtalya

- İsveç

Modern fidye yazılımı operasyonlarının tam kapsamını ve nasıl savaşacağını anlamak isteyenler için Bitdefender, mevcut saldırı yöntemlerini ve savunma stratejilerini detaylandıran kapsamlı bir teknik inceleme kağıdı yayınladı. Buradan erişebilirsiniz.