MTI Güvenlik araştırmacıları, Sturnus adı verilen, benzeri görülmemiş düzeyde cihaz kontrolü ve operasyonel gizlilikle kullanıcıların finansal ve kişisel verilerini hedef alan yeni, özellikle gelişmiş bir Android bankacılık truva atını ortaya çıkardı.

Geleneksel mobil kötü amaçlı yazılımlardan farklı olarak Sturnus, yalnızca tipik kimlik bilgisi hırsızlığı ve tüm cihazın ele geçirilmesi cephaneliğini desteklemekle kalmıyor, aynı zamanda WhatsApp, Telegram ve Signal’den gelen konuşmaları doğrudan yakalayan şifreli mesajlaşma uygulamalarının korumasını atlama yeteneğini de gösteriyor.

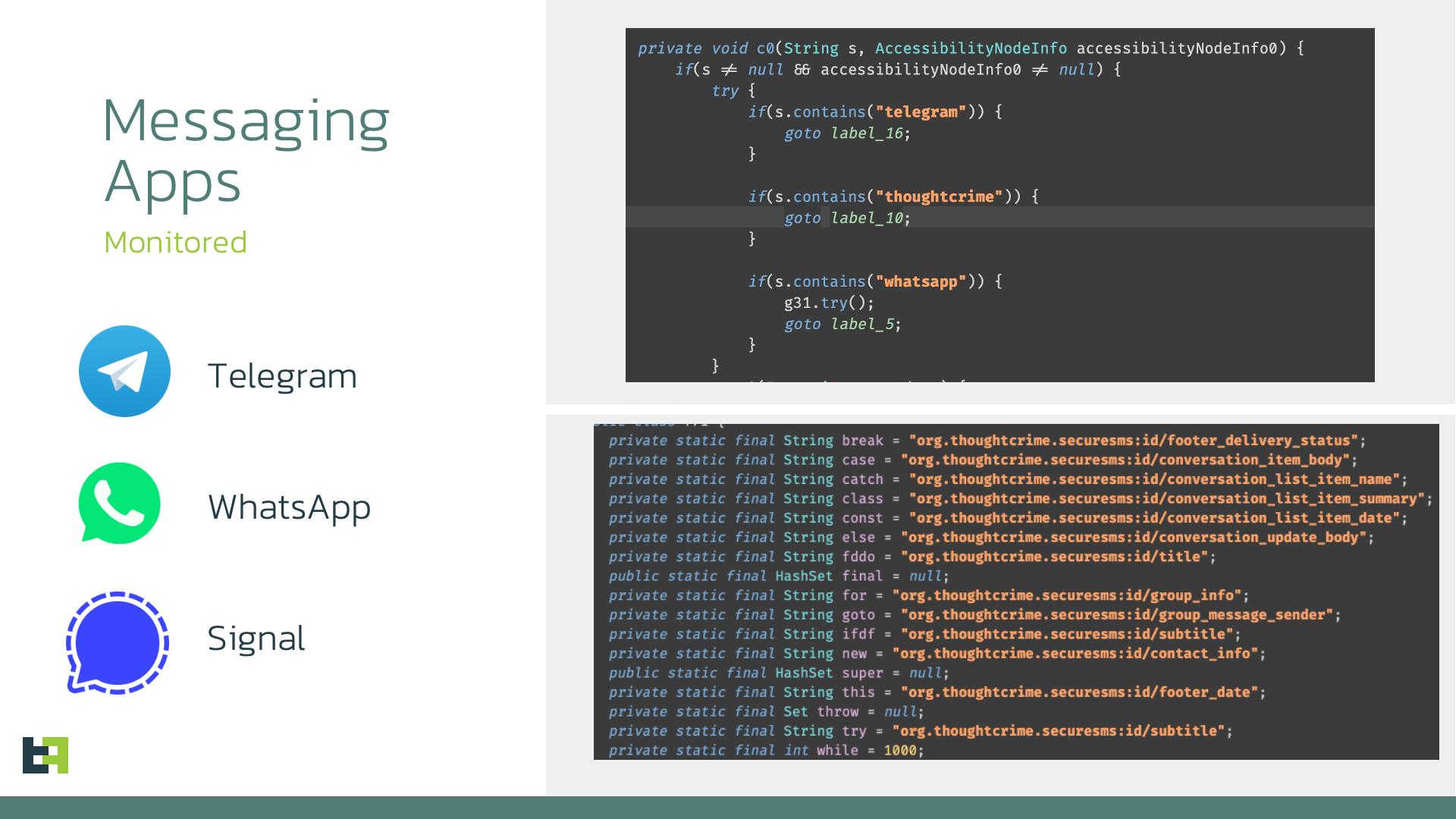

Sturnus’u diğerlerinden ayıran şey, şifreli mesajlaşma servislerine yönelik stratejik saldırısıdır.

Sturnus, aktarım sırasında güvende kalan şifreleme protokollerini kırmaya çalışmak yerine, içeriğin şifresi çözüldükten ve yasal uygulamalar tarafından görüntülendikten sonra içeriği çıkarmak için erişilebilirlik tabanlı ekran yakalama ve kullanıcı arayüzü olay izlemesinden yararlanıyor.

Bu, saldırganlara kullanıcıların özel konuşmalarına gerçek zamanlı bir pencere açarak, kullanıcıların gizlilik için güvendiği uçtan uca şifreleme garantilerini atlıyor.

Sturnus bir cihaza bulaştığında ön plandaki uygulamayı sürekli olarak izliyor. WhatsApp, Signal veya Telegram gibi bir mesajlaşma hizmeti her açıldığında, kötü amaçlı yazılım, gelişmiş kullanıcı arayüzü ağacı toplama ve tuş kaydetme işlemlerini sessizce etkinleştirir.

Tüm mesaj içeriği, kişiler ve hatta tüm konuşma dizileri uzaktaki saldırganlara aktarılıyor.

Bu özellik sadece mahremiyete değil, aynı zamanda güvenli iletişim platformlarına olan güvene de zarar veriyor; ekranda görünen her türlü hassas bilgi, tehdit aktörlerinin erişimine açılıyor.

Tam Ölçekli Cihaz Devralımı

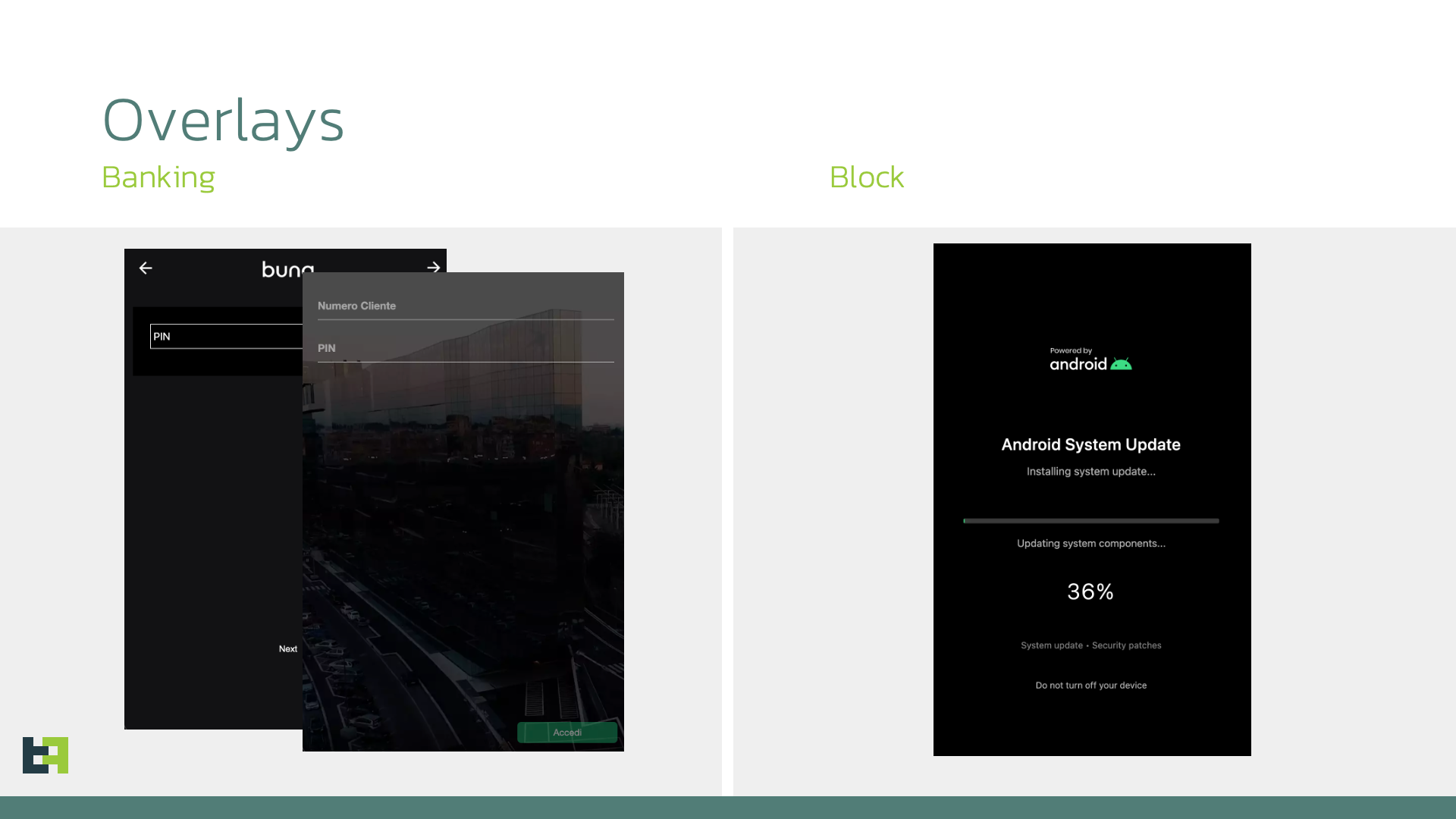

Sturnus’un yetenekleri mesaj izlemenin çok ötesine uzanıyor. Bankacılık uygulamalarını taklit eden, kullanıcı kimlik bilgilerini ve finansal ayrıntıları kolaylıkla toplayan ikna edici sahte oturum açma katmanlarını kullanır.

Süzme motoru, hedeflenen Avrupa kurumlarına göre uyarlanmış kimlik avı şablonlarını dağıtan bir HTML yer paylaşımı sistemi tarafından yönlendiriliyor.

Android’in Erişilebilirlik Hizmetinden yararlanan Sturnus, derin bir keylogging ve kullanıcı arayüzü izleme hattı uyguluyor.

Metin girişini, kullanıcı arayüzü değişikliklerini ve kullanıcı etkileşimlerini engelleyerek saldırganların kullanıcı etkinliğini yeniden yapılandırmasına, şifreleri veya PIN’leri çalmasına ve standart ekran yakalama yöntemleri engellenmiş olsa bile ekranda görünen her şeyi izlemesine olanak tanır.

Uzaktan kontrol, iki yedek ekran akışı mekanizmasıyla kolaylaştırılır: birincil ekran yakalama çerçevesi ve ikincil Erişilebilirlik tabanlı ekran görüntüsü yöntemi.

Saldırganlar, hem piksel tabanlı VNC oturumlarını hem de yüksek verimli bir arayüz eşleme protokolünü kullanarak cihazla etkileşime girer.

Tıklama, metin girişi, kaydırma, uygulama başlatma ve hatta izin verme gibi eylemler, ekranı karartma ve kurbanın etkinliğini gizleme seçeneğiyle gizlice gerçekleştirilebilir.

İletişim Protokolü

“Sturnus” adı, kötü amaçlı yazılımın öngörülemeyen, katmanlı iletişim modelini yansıtıyor ve gevezelik eden sığırcık kuşunu anımsatıyor.

Kimlik bilgileri ele geçirildikten sonra kötü amaçlı yazılım, gereksiz hedeflemeyi önlemek ve şüpheyi en aza indirmek için belirli katmanları kapatır.

Kötü amaçlı yazılım trafiği, dayanıklı, gerçek zamanlı komut ve kontrol için HTTP ve WebSocket üzerinden özel bir protokol kullanarak düz metin ile gelişmiş şifreleme (RSA, AES) arasında geçiş yapar.

Karmaşık değişim, dinamik anahtar oluşturmayı, mesaj başına başlatma vektörlerini ve müdahaleyi ve analizi engelleyen veri paketlemeyi içerir.

Sturnus, bir dizi savunma aracılığıyla uzun ömürlü olmasını sağlar: Cihaz Yöneticisi ayrıcalıkları verildiğinde, kontrolünü devre dışı bırakma veya kaldırma girişimlerini izler ve engeller, hatta kaldırmayı önlemek için Erişilebilirlik izlemeyi kullanır.

Kötü amaçlı yazılımın on iki dahili alıcısı ve sürekli güvenlik kontrolleri, sistem etkinliğini, ağ durumunu, cihaz bütünlüğünü ve olası adli incelemeyi izler ve temizlikten kaçınmak için gerektiği şekilde uyarlanır.

Araştırmacılar, Sturnus kampanyalarının şu ana kadar sınırlı ve aralıklı olarak öncelikle Güney ve Orta Avrupa’daki finans kurumlarını hedef aldığını belirtse de, kodunun derinliği ve karmaşıklığı, daha geniş, daha sürekli saldırılar için yakın bir potansiyele işaret ediyor.

Tehdit analistleri, özelliklerini MITRE ATT&CK matrisinin geniş bir bölümüyle eşleyerek çoklu vektör yaklaşımını vurguluyor.

Sturnus’un yer paylaşımına dayalı kimlik bilgisi hırsızlığı, şifreli mesajlaşma gözetimi, kapsamlı cihaz izleme ve güçlü uzaktan kontrol yeteneklerinin birleşimi, onu şimdiye kadar doğada gözlemlenen en gelişmiş mobil truva atlarından biri haline getiriyor.

Hedeflenen bölgelerdeki kullanıcılar ve finans kurumları, daha fazla koruyucu önlem ve tespit stratejisi uygulanıncaya kadar riski en aza indirmek için yüksek düzeyde dikkatli olmalı, cihaz hijyenini sağlamalı ve uygulama izinlerini incelemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.