Siber casusluk grubu ‘Strontium Stealer’, kötü amaçlı yazılım saldırılarını geliştirmek ve tam yönetici ayrıcalıkları elde etmek için yeni özelliklerle dolu bir Uzaktan Erişim Truva Atı (RAT) ‘LithiumRAT’ başlattı.

Falcon Feeds tarafından özel olarak The Cyber ile paylaşılan bir tehdit özeti, “LityumRAT bir bilgi hırsızı olarak işlev görür ve keşif, casusluk, veri hırsızlığı ve truva atlarından fidye yazılımlarına kadar çeşitli ek yüklerin yürütülmesi dahil olmak üzere kötü niyetli faaliyetleri yürütmek için özel olarak tasarlanmıştır” dedi. İfade etmek.

Nisan ayının başlarında grup, karanlık ağ üzerinde bir anket düzenleyerek, kullanıcılardan oluşturmakta oldukları Uzaktan Erişim Truva Atı’nda (RAT) hangi özellikleri istediklerine dair girdiler istedi.

Seçenekler, “hedefin web kamerasının ekran görüntülerini alma” ve “Hedefin web kamerasını canlı yayınlama” gibi işlevleri içeriyordu.

Falcon Feeds tehdit değerlendirmesi, “Bu tehdidin kullanımına gelince, 28 Mayıs 2023’te daha yeni yayınlandığından bu noktada çok az şey biliniyor.”

“Ancak gelecekte, bir kimlik avı kampanyası, ilk erişim için birincil saldırı vektörü olarak görülebilir. FusionCore’un İsveç’teki Lindesberg Belediyesini ve Typhon Stealer’ı Asya Pasifik bölgesindeki bir bilgi güvenliği şirketine yönelik bir kimlik avı girişiminde hedef aldığını gözlemledik.”

Strontium Stealer’dan LithiumRAT’ın lansmanına kadar – Her şey nasıl başladı?

Rusya’da faaliyet gösteren Stronsiyum, 2020’de Office365’i hedef alan hırsız faaliyetleri hakkında bir Microsoft raporuyla ün kazandı.

Bilgi hırsızı, siyasi seçimlere katılan Amerika Birleşik Devletleri ve Birleşik Krallık’a ait kuruluşları hedefliyordu. Grup, Eylül 2019 ile Haziran 2020 arasında 200’den fazla kuruluşu ele geçirmeyi başardı.

Grup, birkaç yüksek profilli varlığı hedef aldı.

Bir Microsoft blogunda, “Mueller raporunda, 2016’da Demokratik başkanlık kampanyasına yönelik saldırılardan birincil sorumlu kuruluş olarak da tanımlandı.” Spear kimlik avı e-postaları yoluyla erişim sağladılar.

FusionCore’un Strontium hırsızı kullanımı

Avrupa’dan siber suç grubu FusionCore, Strontium Stealer’da etkili bir bilgi çalma aracı buldu.

Ayrıca Hydra adlı bir üye tarafından 2022 yılında kurulan Strontium grubu, Typhon Reborn hırsız, NoMercy, bilgi hırsızı, RootFinder Stealer, Cryptonic Crypter, RootFinder fidye yazılımı, SarinLocker ve diğerlerine güvendi.

Grup, daha yetenekli bir bilgi hırsızı oluşturmak için bilgisayar korsanlarından ve diğer üyelerden inceleme ve geri bildirim almak amacıyla Strontium hırsızı için özel bir destek sayfası oluşturdu.

“Kötü amaçlı yazılımın sunucu ve istemci bileşenleri hafiftir. İstemci bileşeninin boyutu yalnızca 83 KB’dir. Bir CYFIRMA raporunda, kötü amaçlı yazılım, virüsten koruma programlarının çoğunu atlamak için tasarlandı.

Yeni LithiumRAT piyasaya sürülüyor

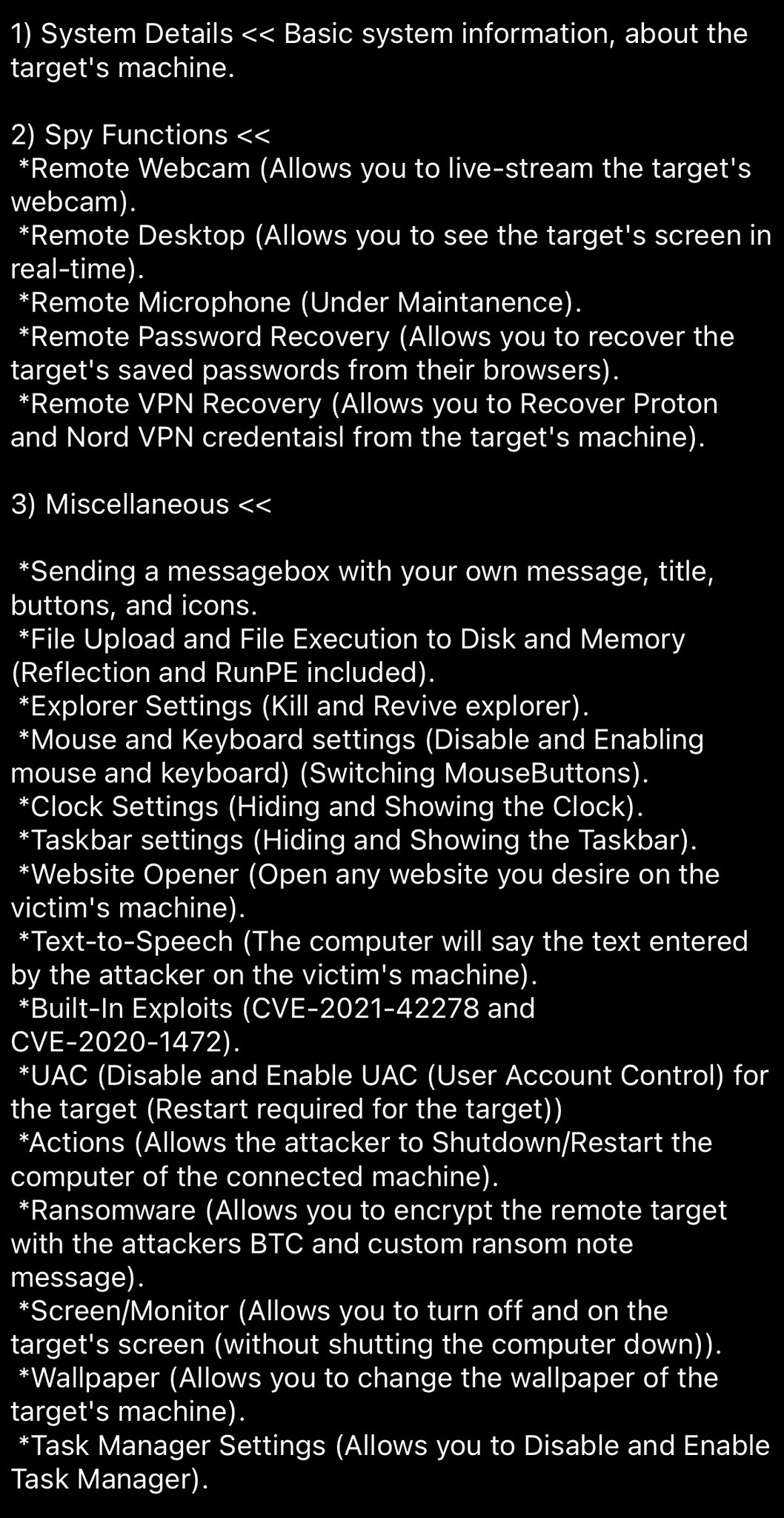

RussianPanda adlı bir Tehdit Analisti, Strontium Stealer RAT’ın son sürümü olan LithiumRAT’ın lansmanı hakkında, özellikleriyle birlikte aşağıdaki ekran görüntüsünü içeren bir tweet attı:

Strontium Stealer’ın LithiumRAT’ı diğerlerinin yanı sıra web kamerası, görev çubuğu, VPN ve metinden konuşmaya araçlardan veri çalabilir.

Casus işlevleri arasında uzaktan ekran görüntüleme, web kamerası içeriğinin canlı akışı, tarayıcı şifreleri alma, Proton ve Nord VPN kimlik bilgilerini kurtarma ve daha fazlası yer alıyordu.

Gönderi, uzak mikrofon veri erişiminin hala bakım altında olduğunu ve bu da LithiumRAT üzerinde hala yapacakları bazı işler olduğunu düşündürüyor.

Grubun bilinmeyen, kötü amaçlarla denizaşırı varlıkları hedef aldığı konusunda şüphe uyandıran, gizleyerek ve göstererek saat ayarlarını değiştirebilir.

Yükseltilmiş ayrıcalıklara izin veren CVE-2021-42278 ve CVE-2020-1472 için yerleşik istismarlara sahiptir.

Ayrıca Stronsiyum hırsızı, UAC’yi veya Kullanıcı Hesabı Denetimi’ni, izlemeyi ve görev yöneticisini etkinleştirebilir ve devre dışı bırakabilir. Duvar kağıdını değiştirebilir, cihazı yeniden başlatabilir, bir web sitesi açabilir ve uzaktaki hedefi şifreleyebilir ve bir fidye notu bırakabilir.

Strontium hırsızının LithiumRAT’ı için oylama ve oylama

Tehdit istihbaratı firması FalconFeedsio tweet attı LithiumRAT olacak yeni RAT’ın adlandırılması hakkında.

Hacker forumlarındaki ileri geri iletişimlere bakıldığında, LithiumRAT’ın devam eden bir çalışma olduğu sonucuna varılabilir. Hala üzerinde çalışılan bazı özelliklerden yoksundur.

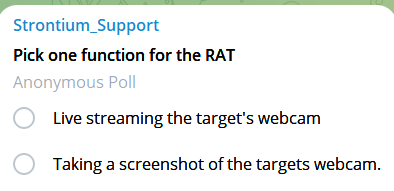

RAT devam eden bir çalışma iken, geliştiriciler LithiumRAT’ın hangi özelliklere sahip olması gerektiğini görmek için birkaç kutup aldı.

Canlı arasında seçim yapmak web kamerası akışı ve web kamerasından ekran görüntüleri alma, fidye yazılımı, çoklu platform kesme ve RAT özelliklerine sahip olma, anonim olarak oylanmaları istendi.

LithiumRAT zili nasıl çalınır

Bilgi sistemlerinizin güvenliğini sağlamak için, Falcon Feeds tehdit özetinde bu yönergeler ve hafifletme stratejileri belirtilmiştir:

- Yürütülebilir dosyaları indirirken dikkatli olun, bilgi hırsızlığı bulaşma riskini en aza indirmek için güvenilir olmayan web sitelerinden ve torrent sürülerinden kaçının.

- Rastgele e-postalardan daha güvenilir olduklarından, etkilenen bölgelerdeki son dakika haberleri için Başkan’ın web sitesi gibi resmi haber kaynaklarına veya Twitter gibi resmi platformlardan gelen doğrulanmış mesajlara güvenin.

- İstenmeyen e-postalara karşı dikkatli olun ve bunlardan dosya indirip çalıştırmaktan kaçının. İndirilen dosyaları her zaman güncel bir virüsten koruma programı kullanarak tarayın.

- Çok faktörlü kimlik doğrulama ve güçlü parola politikaları gibi önlemleri uygulayarak personeliniz arasında güvenlik odaklı bir zihniyet geliştirin. Kimlik avı saldırılarının genellikle gelişmiş saldırganlar tarafından kullanıldığını unutmayın, bu nedenle çalışanlarınızı bu riskleri tanıma ve azaltma konusunda eğitin.

- Başarılı saldırıların kritik sistemler üzerindeki etkisini sınırlamak için ağ bölümlemesini uygulayın ve ihlalleri etkili bir şekilde kontrol altına alın.

- Ek bir savunma katmanı sağlayarak kötü amaçlı yazılım bulaşmalarını algılayabilen ve önleyebilen uç nokta koruma çözümlerini devreye alın.

- Kimlik avı saldırılarının riskini tanımak ve azaltmak için en iyi uygulamaları vurgulayarak çalışanlara düzenli güvenlik bilinci eğitimi verin.

- Herhangi bir şüpheli davranışı anında tespit etmek ve bunlara yanıt vermek için ağ trafiğini ve kullanıcı etkinliğini izleyerek olası tehditleri algılama ve azaltma becerinizi geliştirin.

Medya Sorumluluk Reddi: Bu rapor, çeşitli yollarla elde edilen şirket içi ve şirket dışı araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve kullanıcılar, bu bilgilere güvendikleri için tüm sorumluluğu üstlenirler. Cyber Express, bu bilgilerin kullanılmasının doğruluğu veya sonuçları için hiçbir sorumluluk kabul etmez.