StripedFly adlı gelişmiş bir platformlar arası kötü amaçlı yazılım platformu, beş yıl boyunca siber güvenlik araştırmacılarının radarı altında uçtu ve bu süre zarfında bir milyondan fazla Windows ve Linux sistemine bulaştı.

Kaspersky, geçen yıl kötü amaçlı çerçevenin gerçek doğasını keşfetti ve kötü amaçlı yazılımın yanlışlıkla sadece Monero kripto para madencisi olarak sınıflandırılmasıyla 2017’den itibaren faaliyet gösterdiğine dair kanıtlar buldu.

Analistler, StripedFly’ı, gelişmiş TOR tabanlı trafik gizleme mekanizmaları, güvenilir platformlardan otomatik güncelleme, solucan benzeri yayılma yetenekleri ve kusurun kamuya açıklanmasından önce oluşturulan özel bir EternalBlue SMBv1 istismarı içeren, etkileyici olmaktan başka bir şey olmayan bir şey olarak tanımlıyor.

Bu kötü amaçlı yazılım çerçevesinin gelir elde etmek için mi yoksa siber casusluk için mi kullanıldığı belli olmasa da Kaspersky, gelişmişliğinin bunun bir APT (gelişmiş kalıcı tehdit) kötü amaçlı yazılımı olduğunu gösterdiğini söylüyor.

Kötü amaçlı yazılımın derleyici zaman damgasına göre, StripedFly’ın EternalBlue açıklarından yararlanan bilinen en eski sürümü Nisan 2016’ya tarihlenirken, Shadow Brokers grubunun halka açık sızıntısı Ağustos 2016’da meydana geldi.

Bir milyondan fazla sistemde StripedFly

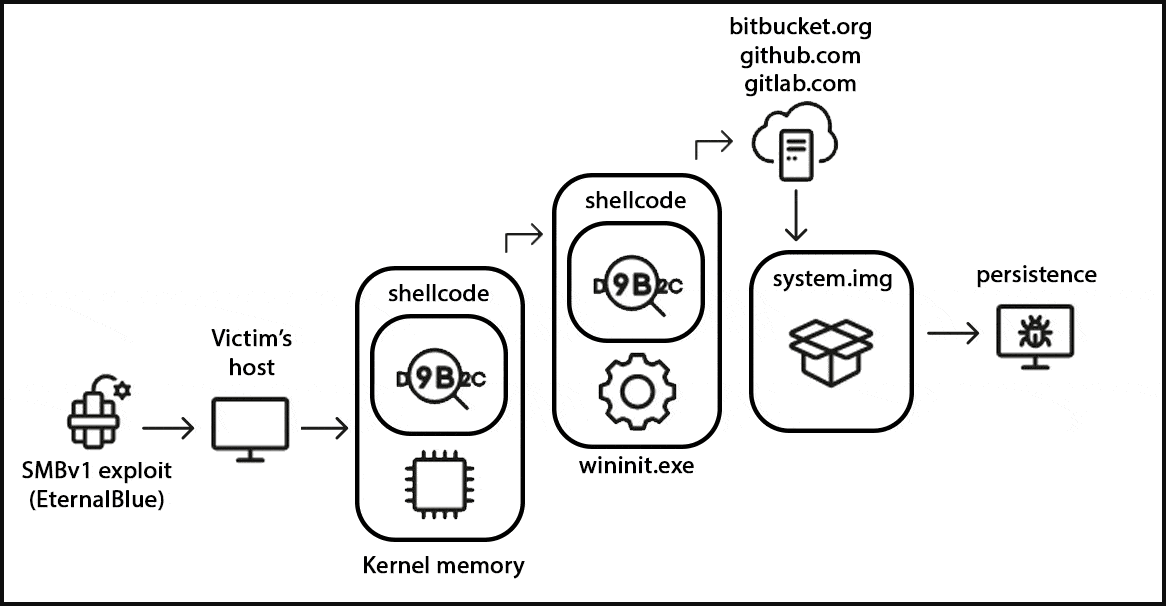

StripedFly kötü amaçlı yazılım çerçevesi ilk olarak Kaspersky’nin, platformun kabuk kodunun, çeşitli alt sistemlerin başlatılmasını yöneten meşru bir Windows işletim sistemi işlemi olan WININIT.EXE işlemine enjekte edildiğini bulmasının ardından keşfedildi.

Enjekte edilen kodu araştırdıktan sonra, Bitbucket, GitHub ve GitLab gibi meşru barındırma hizmetlerinden PowerShell komut dosyaları gibi ek dosyaları indirip çalıştırdığını belirlediler.

Daha ayrıntılı araştırmalar, virüslü cihazların büyük olasılıkla ilk olarak internete açık bilgisayarları hedef alan özel bir EternalBlue SMBv1 istismarı kullanılarak ihlal edildiğini gösterdi.

Son StripedFly yükü (system.img), ağ iletişimlerini müdahaleye karşı korumak için özel bir hafif TOR ağ istemcisine, SMBv1 protokolünü devre dışı bırakma yeteneğine ve SSH ve EternalBlue kullanarak ağdaki diğer Windows ve Linux cihazlarına yayılma özelliğine sahiptir.

Kötü amaçlı yazılımın komuta ve kontrol (C2) sunucusu TOR ağı üzerindedir ve onunla iletişim, kurbanın benzersiz kimliğini içeren sık sık işaret mesajlarını içerir.

Windows sistemlerinde kalıcılık sağlamak için StripedFly, üzerinde çalıştığı ayrıcalık düzeyine ve PowerShell’in varlığına göre davranışını ayarlar.

PowerShell olmadan %APPDATA% dizininde gizli bir dosya oluşturur. PowerShell’in mevcut olduğu durumlarda, zamanlanmış görevler oluşturmak veya Windows Kayıt Defteri anahtarlarını değiştirmek için komut dosyalarını çalıştırır.

Linux’ta kötü amaçlı yazılım şu adı alır:sd-pam‘. Sistemd hizmetlerini, otomatik başlatılan bir .desktop dosyasını kullanarak veya aşağıdaki gibi çeşitli profil ve başlangıç dosyalarını değiştirerek kalıcılığa ulaşır. /etc/rc*, profil, bashrcveya başlangıç sekmesi Dosyalar.

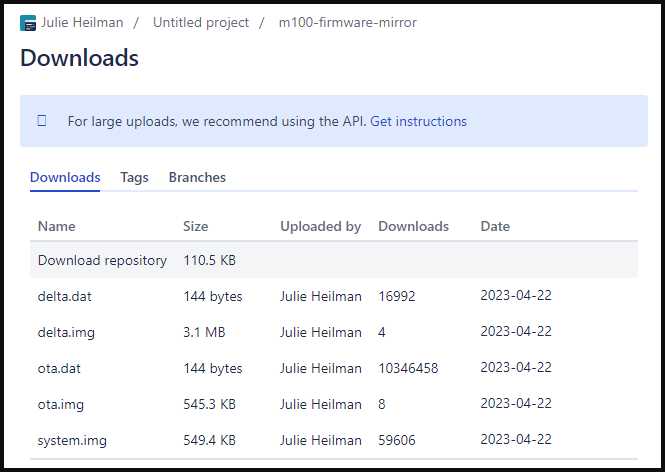

Windows sistemlerindeki son aşama yükünü sağlayan Bitbucket deposu, Nisan 2023 ile Eylül 2023 arasında yaklaşık 60.000 sisteme bulaşma yaşandığını gösteriyor.

StripedFly’ın Şubat 2022’den bu yana en az 220.000 Windows sistemine bulaştığı tahmin ediliyor, ancak bu tarihten önceki istatistikler mevcut değil ve depo 2018’de oluşturuldu.

Ancak Kaspersky, StripedFly çerçevesinden 1 milyondan fazla cihaza virüs bulaştığını tahmin ediyor.

Kötü amaçlı yazılım modülleri

Kötü amaçlı yazılım, takılabilir modüllerle monolitik bir ikili yürütülebilir dosya olarak çalışır ve bu da ona genellikle APT işlemleriyle ilişkilendirilen operasyonel çok yönlülük kazandırır.

Kaspersky’nin raporundaki StripedFly modüllerinin bir özetini burada bulabilirsiniz:

- Yapılandırma depolama: Şifrelenmiş kötü amaçlı yazılım yapılandırmasını saklar.

- Yükseltme/Kaldırma: C2 sunucusu komutlarına göre güncellemeleri veya kaldırmayı yönetir.

- Ters proxy: Kurbanın ağında uzaktan işlemlere izin verir.

- Çeşitli komut işleyicisi: Ekran görüntüsü yakalama ve kabuk kodu yürütme gibi çeşitli komutları yürütür.

- Kimlik bilgileri toplayıcı: Parolalar ve kullanıcı adları gibi hassas kullanıcı verilerini tarar ve toplar.

- Tekrarlanabilir görevler: Mikrofon kaydı gibi belirli koşullar altında belirli görevleri yerine getirir.

- Keşif modülü: Ayrıntılı sistem bilgilerini C2 sunucusuna gönderir.

- SSH bulaştırıcısı: Diğer sistemlere sızmak için toplanan SSH kimlik bilgilerini kullanır.

- SMBv1 bulaşıcı: Özel bir EternalBlue açığı kullanarak diğer Windows sistemlerine solucanlar bulaşır.

- Monero madencilik modülü: Monero’yu “chrome.exe” işlemi olarak kamufle ederken kullanıyor.

Monero kripto madencisinin varlığı, tehdit aktörlerinin temel amaçlarının veri hırsızlığı ve diğer modüller tarafından kolaylaştırılan sistem istismarı olduğu bir saptırma girişimi olarak değerlendiriliyor.

Kaspersky’nin raporunda, “Kötü amaçlı yazılım yükü, aktörün bir APT, kripto madencisi ve hatta bir fidye yazılımı grubu olarak performans göstermesine olanak tanıyan birden fazla modülü kapsıyor.”

“Özellikle, bu modül tarafından çıkarılan Monero kripto para birimi, 2017’de yaklaşık 10 $ olan değerine kıyasla 9 Ocak 2018’de 542,33 $ ile zirve değerine ulaştı. 2023 itibariyle yaklaşık 150 $ değerini korudu.”

“Kaspersky uzmanları, madencilik modülünün, kötü amaçlı yazılımın uzun bir süre boyunca tespit edilmekten kaçmasını sağlayan birincil faktör olduğunu vurguluyor.”

Araştırmacılar ayrıca “ghtyqipha6mcwxiz” adresindeki aynı C2 sunucusunu kullanan fidye yazılımı çeşidi ThunderCrypt’e bağlantılar da belirlediler.[.]soğan:1111.”

‘Tekrarlanabilir görevler modülü’ aynı zamanda kimliği belirlenemeyen saldırganların bazı kurbanlar için gelir elde etmekle ilgilenebileceğini de öne sürüyor.